Informática

Auditoría computacional

UNIVERSIDAD DIEGO PORTALES

FACULTAD DE CIENCIAS DE LA INGENIERIA

INGENIERIA EN EJECUCIÓN INFORMATICA DE GESTION

AUDITORIA COMPUTACIONAL

COBIT

INTER ELECTRIC LTDA.

INFORME FINAL

INTRODUCCIÓN

El presente informe, entrega los antecedentes recogidos a la Empresa INTER ELECTRIC LTDA; la cual nos ha solicitado realizar una Auditoria al Área Informática de esta entidad.

ANTECEDENTES GENELANES:

Nombre Empresa: INTER ELECTRIC LIMITADA.

Giro Comercial: Producción y Venta de Artículos Electrónicos.

MISION

INTER ELECTRIC, una de las principales empresas dedicada a la producción y venta de artículos electrónicos del mercado, en su mayoría sus productos son construidos en sus dependencias o armados en Chile.

VISION

Dada sus expectativas económicas, pretende abrir subsidiarias a nivel nacional: en Viña del Mar, Temuco, Iquique, Concepción, de ellas pretende ganar posibles aperturas hacia mercados de Latinoamericano.

SERVICIOS

INTER ELECTRIC cuenta con los siguientes servicios:

-

Automatización de Riego.

-

Proyecto e Instalaciones Eléctricas en Alta y Baja Tensión.

-

Montaje y Mantención de Equipos e Instalaciones.

-

Empalmes Monofásicos, Trifásicos, At, Bt, Aéreos y Subterráneos.

-

Diseño y Mediciones de Mallas de Tierra.

-

Instalación de Redes de Computación.

-

Refrigeración.

-

Venta de Artículos Eléctricos en General.

OBJETIVOS

El objetivo principal de INTER ELECTRIC LTDA; es mantenerse en el tiempo como una empresa competitiva, solvente y totalmente confiable con sus clientes. Para esto la empresa constantemente debe estar a la vanguardia con la tecnología existente en el momento en el mercado referida a material y artículos eléctricos. Potenciando y abasteciendo de la forma mas rápida y constante las distintas sucursales de la empresa. Para así lograr en un tiempo no muy lejano lograr expandir sus fronteras.

PLANEACION Y ORGANIZACION

DEFINICIÓN DE UN PLAN ESTRATÉGICO DE TECNOLOGÍA DE INFORMACIÓN

Empresa

INTER ELECTRIC posee equipamiento computacional que le permitirá desarrollar las proyecciones de abrir subsidiarias, pero se encuentra con problemas logísticos debido a la ineficiencia con la cual utiliza dicho recurso. El personal que posee para solventar y las políticas que presenta en todas las áreas en las cuales utiliza tecnología de información es insuficiente y/o mal administrada.

Evaluación Sistemas y Aplicaciones

-

Comprobar existencia de niveles de seguridad de los equipos.

-

Comprobar seguridad en aplicaciones tanto en su transferencia como en su uso.

-

Verificar existencia políticas de acceso y protección de las aplicaciones.

-

Verificar si los usuarios tienen correctamente asignado el software correspondiente.

-

Analizar operaciones, funciones de la red.

-

Analizar existencia de manuales de los sistemas y aplicaciones.

DEFINICIÓN DE LA ARQUITECTURA DE LA INFORMACIÓN

Evaluación equipamiento computacional

-

Verificar políticas de mantención, estado, características de los equipos.

-

Verificar Planes de Contingencia, para la mantención adecuada de la información.

-

Verificar Políticas de Seguridad para el Servidor y para el resto de los P.C.

-

Verificar responsabilidad del uso adecuado del equipamiento computacional.

Evaluación a Sistema de comunicación.

-

Verificar existencia de topologías adecuadas en la transmisión de los datos.

-

Verificar Normas de Seguridad en la transmisión de los datos.

-

Verificar Políticas en el uso adecuado de las comunicaciones.

-

Verificar nivel de respuesta de los sistemas.

-

Evaluar conocimiento respecto a la administración de los sistemas de comunicación.

Evaluación de las Instalaciones

-

Verificar la existencia de normas de seguridad relativas a su mantenimiento

-

Revisar plan de contingencias ante hechos de riesgo en que sea necesario evacuar el edificio.

-

Verificar estado, seguridad, distribución de las instalaciones eléctricas en red fija.

-

Verificar estado en que se encuentra el actual edificio Central.

-

Políticas de mantenimiento de las instalaciones.

DETERMINACIÓN DE LA DIRECCIÓN TECNOLOGICA

Distribución Geográfica:

La Empresa INTER ELECTRIC cuenta con una Casa Central y 4 Sucursales:

Casa Central ubicada en la ciudad de Santiago, las sucursales se encuentran en:

-

Iquique

-

Viña del Mar

-

Concepción

-

Temuco

Distribución Física:

Empresa INTER ELECTRIC presenta la siguiente distribución en su Planta del Edificio Central:

| Departamento Desarrollo Mantención Sistemas | Departamento de Operaciones | Gerencia de Informática |

| Remuneraciones | Planificación de la Producción | Departamento Contable |

| Departamento de Ventas | Clientes: -Empresa -Casino | |

| Estacionamientos Subterráneo | Bodega de Materiales |

DEFINICIÓN DE LA ORGANIZACIÓN Y DE LAS RELACIONES DE LA TECNOLOGÍAS DE LA INFORMACION

COMITE INFORMATICO:

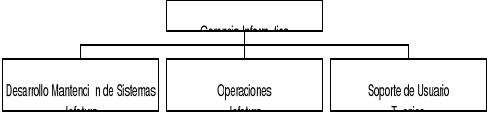

En cuanto, al Recurso Humano existente en el área de Informática se compone de la siguiente forma:

-

Efectuar dos copias a los respaldos, una permanece en Operaciones y la otra es entregada a una Empresa Externa, dedicada al almacenamiento de cintas magnéticas; SEGUR.

-

Niveles jerárquicos y funcionalidad definidas, como se muestra en el organigrama.

COMUNICACIÓN DE LA DIRECCIÓN Y ASPIRACIONES DE LA GERENCIA

Existe un ambiente positivo en las actualizaciones del equipamiento por parte de la gerencia, para seguir dentro del mercado de los productos eléctricos.

Gerencia General junto con Gerencia de Informática, están encargadas de formular y reformular las políticas informáticas dentro de la empresa.

La comunicación de las políticas de informáticas es a través de cada jefatura y el cumplimiento de ellas.

Se con una Planificación Informática, elaborada en base a las Políticas Estratégicas de la empresa.

ADMINISTRACIÓN DE RECURSOS HUMANOS

Evaluación Recurso Humano

El reclutamiento y promociones del personal de esta empresa, es a traves de cuestionarios y evaluaciones y calificaciones semestrales.

-

Cumplimiento de las políticas de la empresa

-

Nivel de desempeño de la labor realizada

Existe una alta rotación del personal en soporte de usuarios y tecnologías de información, lo cual permite involucrarse a fondo verificar el nivel de desempeño de cada persona.

-

Verificación nivel de responsabilidad del personal de cada departamento, a través de asignación de cargos

-

Nivel de capacitación y/o estudios del personal.

-

Políticas en el uso de Claves de acceso y de Atributos para operadores y usuarios.

-

Establecer funcionalidades de cada departamento.

-

Establecer persona responsable de la administración de la red.

RECURSO HUMANO

(cuestionarios Recurso Humano)

Modelo Optimo

INTER ELECTRIC LTDA. contempla abrir nuevas subsidiarias, para ello lo más importante es contar con el personal capacitado y cantidad necesaria para satisfacer las demandas en el ámbito informático que requerirá.

Pruebas de Cumplimiento

Prueba N° 1

Objetivo: Verificación de las funciones y responsabilidad del

personal.

Comprobación: Entrevista a Gerente de Informática, Jefe

Desarrollo/Mantención de Sistemas, Operaciones y

Encargado de Soporte de Usuarios.

Comentario: Al existir jefes encargados de cada área a quienes

responsabilizar, personas capacitadas para el cargo, existe una disfunción en el área de Usuario, la cual no es considerado preponderante dentro de la Gerencia de Informática. Cada uno de los funcionarios, conoce sus limitantes y funciones que debe desarrollar.

Pruebas Sustantivas

Prueba N° 1

Objetivo: Verificación de conocimiento y capacidad del personal.

Comprobación: Entrevista a Encargado de Soporte de Usuarios.

Comentario: Personal se obtiene desde Institutos Profesionales, lo que demuestra la inexistencia de personal con experiencia en el área de soporte de usuarios y por ende, desconocimiento de la problemática de la organización, transcurrido el tiempo de utilización de los sistemas..

Prueba N° 2

Objetivo: Desconocimiento o falencias en el desarrollo de sistemas

Comprobación: Entrevista a Encargado de Soporte de Usuarios.

Comentario: Debido a las constantes fallas del nuevo sistema implementado queda de manifiesto la problemática de conocimientos avanzados en el desarrollo de sistemas

Prueba N° 3

Objetivo: Inexistencia de procedimientos de trabajo.

Comprobación: Entrevista a Jefe de Desarrollo/Mantención de Sistemas.

Comentario: La poca utilización de la metodología de desarrollo de sistemas y mantenciones consume al personal en su totalidad en trabajos que importancia ínfima por no establecer procedimientos de trabajo.

Prueba N° 4

Objetivo: Verificación de alta rotación del personal.

Comprobación: Entrevista a Encargado de Soporte de Usuarios.

Comentario: Personal que se utiliza es por lo general personal de reemplazo de Institutos Profesionales, quienes no tienen el conocimiento necesario de la organización para el desarrollo de las tareas asignadas.

EVALUACION DE RIESGO

Objetivo General

Por ser esta la primera Auditoria Computacional a INTER ELECTRIC, a través de ella evaluaremos el Entorno Informático de ésta, con el objeto de determinar los puntos críticos, y como afectan estos para el desarrollo de las tareas de la organización y como apoya Informática los objetivos organizacionales. Para que dicho objetivo general se cumpla se evaluarán la red de área Local (LAN) y metodología de trabajo para determinar el grado de cumplimiento de la seguridad, privacidad, confiabilidad, e integridad de la información utilizada en la gestión de la empresa.

Objetivos Específicos

Evaluar la Planificación Informática, Plan de Contingencia, la Metodología de Desarrollo de Sistemas, Política Informáticas y Manuales de Procedimientos con el objeto de implementación de nuevos sistema de equipamiento y trabajo.

Evaluar las comunicaciones de la red, para medir transferencia de archivos y tener la seguridad que lleguen en forma íntegra los datos.

Evaluar políticas y normas de seguridad de uso de los equipos, con personal calificado y autorizado con el objeto de medir la seguridad de operación en la empresa.

Evaluar estados de los equipos y conexiones de Red, para crear una distribución lógica y coherente de los escritorios y equipos, al no contar con planes de mantención.

Evaluar el software utilizado, con el objeto de verificar su confiabilidad operacional, y funcionalidad de la información que resulte de los procesos.

SEGUNDO ANÁLISIS DE RIESGO

| MATRIZ de RIESGO | ||||

| Subproceso | Riesgo | Probabilidad | Consecuencia | Score |

| Implementación de nuevos sistemas | Pérdida de tiempo y recursos por desconocimiento del sistema, software, capacidad de respuesta de estos. | Probable | Alta | |

| Respaldos en el área de operaciones | Inexistencia de lugar específico y seguro para ellos | Probable | Alta | |

| Conexión al único servidor central IBM | Colapso de la red, dada la cantidad de equipos conectados a ella, lentitud en tiempo de respuesta | Probable | Alta | |

| Mantenciones | La inexistencia de mantenciones a PC hace que se encuentren con problemas constantes | Probable | Alta | |

| Comunicación entre usuario y jefe desarrollo | Realizar programas de explotación sin haber comprendido personalmente los requerimientos, solo por escrito | Probable | Media | |

| Seguridad en equipos(accesos, virus) | Vulnerabilidad de la información a terceros sin autorización pudiendo ser mal utilizada, pérdida de información o modificación de datos claves. La inexistencia de aplicaciones de antivirus permite que se puedan perder información y/o incapacitar a los equipos | Probable | Alta | |

| Accesibilidad a última versión de programas fuentes | Lentitud en el acceso, pérdida de tiempo, ya que no se encuentran a la vista | Probable | Media | |

| Utilización de los equipos | Desconocimiento en su utilización por parte de los usuarios, genera problemas de mantenimiento innecesarios y/o inutilización de ellos | Probable | Alta | |

| Instalar conexiones para los Pc. (a través de alargadores) | Mala distribución y la inexistencia de red fija para ellos, puede llevar a quemar los equipos, pérdida de información. | Probable | Alta | |

| MATRIZ de CONTROL | ||||

| Subproceso | Riesgo | Control | Clasificación | Efectividad |

| Implementación de nuevos sistemas | Pérdida de tiempo y recursos por desconocimiento del sistema, software, capacidad de respuesta de estos. | Correctivo | Computacional | Pobre |

| Respaldos en el área de operaciones | Inexistencia de lugar específico y seguro para ellos | Correctivo | Computacional | Bueno |

| Conexión al único servidor central IBM | Colapso de la red, dada la cantidad de equipos conectados a ella, lentitud en tiempo de respuesta | Correctivo | Computacional | Pobre |

| Mantenciones | La inexistencia de mantenciones a Pc hace que se encuentren con problemas constantes | Preventivo | Manual | Excelente |

| Comunicación entre usuario y jefe desarrollo | Realizar programas de explotación sin haber comprendido personalmente los requerimientos, solo por escrito | Correctivo | Manual | Excelente |

| Seguridad en equipos(accesos, virus) | Vulnerabilidad de la información a terceros sin autorización pudiendo ser mal utilizada, pérdida de información o modificación de datos claves. La inexistencia de aplicaciones de antivirus permite que se puedan perder información y/o incapacitar a los equipos | Preventivo | Computacional | Excelente |

| Accesibilidad a última versión de programas fuentes | Lentitud en el acceso, pérdida de tiempo, ya que no se encuentran a la vista | Detectivo | Dependiente Computador | Bueno |

| Utilización de los equipos | Desconocimiento en su utilización por parte de los usuarios, genera problemas de mantenimiento innecesarios y/o inutilización de ellos | Detectivo | Manual | Excelente |

| Instalar conexiones para los Pc. (a través de alargadores) | Mala distribución y la inexistencia de red fija para ellos, puede llevar a quemar los equipos, pérdida de información. | Correctivo | Manual | Excelente |

ADMINISTRACIÓN DE CALIDAD

Considerar una Metodología de Desarrollo de Sistemas, la cual define los ciclos de vida de un proyecto.

Conocimiento de desarrollo de sistemas por los reiterativos y constantes mantenciones a los sistemas.

Alta demanda de usuarios por mantenciones de los sistemas, lo cual permite utilizar la metodología de desarrollo de sistemas actualizadas.

Existe un formulismo para cambios a los programas en explotación, esto afecta a cualquier requerimiento de cambio que tenga una relevancia importante y/o urgente.

INSTALACIONES

(cuestionario de Instalaciones)

Pruebas de Cumplimiento

Prueba N° 1

Objetivo: Disponibilidad de productos en bodega.

Comprobación: Entrevista a Jefe de Operaciones.

Comentario: Por la conexión y enlace existente entre los diferentes procesos y archivos que involucran una compra y venta, se tiene el stock necesario en las instalaciones de la empresa, para distribuirlas cuando sea pertinente.

Pruebas sustantivas

Prueba N° 1

Objetivo: Verificación de Respaldos y copia.

Comprobación: Entrevista a Gerente de Informática.

Comentario: No poseer un área física especial para el resguardo de las copias a los respaldos, incurre en un riesgo para la información contenidas en ellas, ya que las instalaciones no tienen los elementos necesarios para su seguridad.

Prueba N° 2

Objetivo: Distribución Física de lo equipos.

Comprobación: Entrevista a Encargado de Soporte de Usuarios.

Comentario: No permite el edificio una reestructuración mejor de sus espacios, dado que no se puede realizar modificaciones, lo que dificulta la instalación permanente de los equipos.

Prueba N° 3

Objetivo: Verificación de instalaciones eléctricas.

Comprobación: Entrevista a Encargado de Soporte de Usuario.

Comentario: Se realizan ampliaciones y conexiones de equipos a través de alargadores, sin el debido resguardo de instalaciones seguras. y resguardadas.

Prueba N° 4

Objetivo: Verificación de compromiso de los usuarios con los equipos.

Comprobación: Entrevista a Encargado de Soporte de Usuario.

Comentario: Funcionarios se alimentan en el mismo lugar donde se encuentran los equipos, se reparó uno por la derrame de café en él.

ADQUISICIÓN E IMPLEMENTACION

IDENTIFICACIÓN DE SOLUCIONES

INTER ELECTRIC, identifico las posibles soluciones para llevar con éxito los objetivos propuestos y apoyar la gestión de control,

Realizar Plan Informático acorde a las nuevas necesidades de la empresa, en el cual se contemple el soporte que se deberá ofrecer a las nuevas subsidiarias que se tienta abrir.

Desarrollar Políticas de Contratación de Personal para evitar rotación de éste y conjuntamente realizar estudio interno de los motivos de la deserción a la empresa.

Realizar un catastro de la cantidad de equipos en los diferentes departamentos en los cuales se encuentran y buscar la distribución más óptima de éstos para poder desarrollar una instalación eléctrica de suministro de red fija.

Realizar capacitación básica a los usuarios de los equipos, para crear en ellos un ambiente amigable y disminuir los requerimientos de mantención por problemas simples( falta de papel en impresoras, etc.).

Realizar respaldos quincenalmente y no semanalmente,

Comprar como mínimos tres servidores más para el apoyo de la Red, uno para uso exclusivo de Firewall y el segundo para dividirse con el existente la cantidad de usuarios dependientes.

Contratar una persona dedicada exclusivamente como Administrador de la Red.

Establecer como política de mantención bitácoras de los problemas que se suscitan con los equipos.

ADQUISICIÓN Y MANTENIMIENTO DE SOFTWARE DE APLICACIÓN

Software utilizado, no sirva para solventar las necesidades de la empresa, con lo cual puede verse sobrepasada por la información que emanarán además, de las posibles subsidiarias,

Actualizaciones en versiones respecto de las aplicaciones y lenguaje que tienen una vida útil establecidas, resten competitividad frente al mercado.

La demora en la emisión de facturas, de 30 a 45 días dependiendo de la modalidad.

Ausencia de antivirus en los PC., y si lo hubiera, no existe un plan de actualización.

No contar con planes de mantención para los PC. y Servidores.

Ineficiencia en el respaldo de la información en cintas magnéticas.

ADQUISICIÓN Y MANTENIMIENTO DE ARQUITECTURA DE TECNOLOGIA

Equipamiento computacional de última generación para sus 150 estaciones de trabajo cuentan con procesadores PENTIUM III, tarjetas emuladoras de procesamiento centralizado, herramientas que permitirán solventar el crecimiento de la empresa.

Tres equipos como servidor(cliente/servidor) para la red de 150 equipos.

Software, para ventas con la información que emanarán además, de las posibles subsidiarias,

Actualizaciones en versiones respecto de las aplicaciones y lenguaje .

Software de emisión de facturas.

Software de antivirus en los PC., y Servidor, con un plan de actualización.

Revisión de Instalaciones eléctricas, ya que se encuentran resguardadas de los usuarios.

Instalación de una topología para la red.

Sistema de Venta estrechamente ligado con otros sistemas y aplicaciones, los cuales afectan dichas ventas como son: Materiales, Producción, Clientes

HARDWARE

(Cuestionarios de Hardware)

Pruebas de Cumplimiento

Prueba N° 1

Objetivo: Verificación de Equipamiento computacional.

Comprobación: Entrevista a Gerente de Informática.

Comentario: 150 estaciones de trabajo cuentan con procesadores PENTIUM III, tarjetas emuladoras de procesamiento centralizado, herramientas que permitirán solventar el crecimiento de la empresa., más un equipo central IBM, concepto cliente/servidor.

Prueba N° 2

Objetivo: Mantención a equipo central.

Comprobación: Entrevista a Gerente de Informática.

Comentario: Se tiene contrato con el proveedor del equipo con realiza mantenciones cada 6 meses.

Pruebas Sustantivas

Prueba N° 1

Objetivo: Verificación de un solo equipo central.

Comprobación: Entrevista a Gerente de Informática.

Comentario: El equipo central debe dar abasto a las 150 estaciones de trabajo, lo que conlleva un uso excesivo y lento de este.

INSTALACIÓN Y ACREDITACION DE SISTEMAS

SISTEMAS Y APLICACIONES

Modelo optimo

Se considera como óptimo el contar cada 50 PC. Conectados a un servidor modalidad cliente/servidor. La red LAN que se tiene debe responder a las necesidades de seguridad, velocidad, capacidad, seguridad de acceso a ellas y los sistemas y aplicaciones que en ella corren.

Pruebas de cumplimiento

(Cuestionario de Sistemas y Aplicaciones)

Prueba N°1

Objetivo: Verificar existencia de Planificación Informática.

Comprobación: Entrevista a Gerente de Informática.

Comentario: Se cuenta con una Planificación Informática, se está

implementando desde hace 8 meses nuevos sistemas

dentro de todas las áreas.

Prueba N° 2

Objetivo: Verificación de respaldos.

Comprobación: Entrevista a Gerente de Informática.

Comentario: Se realizan respaldos diarios, semanales, mensuales y

anuales.

Prueba N° 3

Objetivo: Verificación de copias.

Comprobación: Entrevista a Gerente de Informática.

Comentario: Se efectúan dos copias de los respaldos, una queda en el

área de operaciones y el otro en una empresa externa

SEGUR.

Prueba N° 4

Objetivo: Verificación de Metodología de Desarrollo de Sistemas.

Comprobación: Entrevista a Jefe Desarrollo/Mantención de Sistemas.

Comentario: A pesar de contar con una metodología, esta no se utiliza

debido al alto volumen de mantenciones.

Pruebas Sustantivas

Prueba N° 1

Objetivo: Verificación conocimiento de versión y atributos del

software.

Comprobación: Entrevista a Gerente de Informática.

Comentario: Aplicación en lenguaje Cobol, desde hace 5 años con

formato fecha de dos dígitos.

Prueba N° 2

Objetivo: Verificación de conocimiento de desarrollo de sistemas.

Comprobación: Entrevista a Jefe de Desarrollo/Mantención de Sistemas.

Comentario: Reiterados mantenciones a los nuevos sistemas,

desarrollados por personal interno.

Prueba N° 3

Objetivo: Verificación de respaldos semanales.

Comprobación: Entrevista a Gerente de Informática.

Comentario: Se realiza respaldos semanal, pero que a la próxima

semana son borrados por una nueva grabación semanal.

Inutilización efectiva de recursos.

Prueba N° 4

Objetivo: Existencia de un solo servidor.

Comprobación: Entrevista a Gerente de Informática.

Comentario: Equipo central IBM concepto cliente/servidor, con 150

estaciones de trabajo conectadas a él.

Prueba N° 5

Objetivo: Verificación de excesivo formulismo en requerimientos.

Comprobación: Entrevista a Jefe de Desarrollo.

Comentario: Para la realización de cambios en los programas de

explotación se de llenar formularios preestablecidos, que

recibe el jefe de Desarrollo/Mantención de Sistemas y

luego por el analista. Se deja de lado conocimiento

personal de los problemas suscitados entre los usuarios y

los encargados de desarrollarlos.

Prueba N° 6

Objetivo: Verificación de topologías de red.

Comprobación: Entrevista a Encargado de Soporte de Usuarios.

Comentario: Se realizan constantes reubicaciones de los equipos, dada

la falta de una claridad en la distribución lógica y física de

ellos.

Prueba N° 7

Objetivo: Verificación de inexistencia de seguridad lógica.

Comprobación: Entrevista a Encargado de Soporte de Usuario.

Comentario: Debido a la existencia de seguridad solamente por la que

tiene el sistema, no existe una actualización de los

software de antivirus existentes en el mercado.

ENTREGA DE SERVICIOS Y SOPORTES

ADMINISTRACIÓN SERVICIOS PRESTADOS POR TERCEROS

La comunicación con los proveedores y la empresa, existe mediante vía intranet e Internet, ya que existe por los medios del correo electrónico y el e-comerce.

Los contratos con terceros o empresas de prestaciones de servicios que esta tiene, es el marketing y envió de personal cuando esta la requiera.

ADMINISTRACIÓN DE DESEMPEÑO Y CAPACIDAD

COMUNICACIONES

Pruebas de Cumplimiento

Prueba N° 1

Objetivo: Verificación de comunicación entre sistemas.

Comprobación: Entrevista a Gerente de Operaciones.

Comentario: Existe una estrecha relación entre los sistemas que se encuentran conectados para las rebajas y cargos que se deben realizar en los sistemas de Ventas, Facturación, Contrato, Productos y Clientes.

Pruebas Sustantivas

Prueba N° 1

Objetivo: Verificación instalaciones de comunicación entre equipos.

Comprobación: Entrevista a Encargado de Soporte de Usuario.

Comentario: La transmisión de datos no cuenta con la seguridad necesaria, ya que los dispositivos para ella, se conectan a través de alargadores.

GARANTIZAR LA SEGURIDAD DE LOS SISTEMAS

Efectuar dos copias a los respaldos, una permanece en Operaciones y la otra es entregada a una Empresa Externa, dedicada al almacenamiento de cintas magnéticas; SEGUR.

Poca claridad en la existencia o no de seguros para el equipamiento.

Existe un Plan de Seguridad que permita evaluar los riesgos que pueden suscitarse.

Las medidas de seguridad a nivel de sistemas, es mediante un Usuario y Password que le permitirá el acceso a dichas aplicaciones y no al acceso de todos los sitios restringidos.

Cuando existe una violación en el sistema, el Administrador de Red, tiene la obligación de informar a Gerencia de Informática.

En las Políticas de Información y en el nuevo Plan Informatico se encontraran las actualizaciones de Prevención, Detección y Corrección de Software Maliciosos.

ANÁLISIS DE EVIDENCIAS

Pruebas de Cumplimiento:

Prueba N° 1

Objetivo: Verificación de Control Centralizado.

Comprobación: Entrevista a Jefe de Operaciones.

Comentario: Al existir un solo servidor, deben obligatoriamente todos los procesos, información y datos de los movimientos que se realizan.

EDUCACIÓN Y ENTRETAMIENTO DE USUARIOS

En los cuestionarios y nuevas tecnologías que la empresa implemente a los usuarios que ocupen estas se les enviaran a cursos de capacitación.

Los entrenamientos que se puedan enviar al personal para mejorar el trabajo grupal y relaciones internas.

MONITOREO

MONITOREO DEL PROCESO

RECOLECCION DE DATOS EN EL PROCESO

La recolección de datos, se puede dar por dos arterias dentro de la empresa.

-

Control Interno de encuestas e Informes escritos.

-

Control interno por monitoreo del Administrador de Red.

Ambos procesos se controlan a nivel Gerencial y se toman decisiones optimas para el buen funcionamiento de la empresa y las Tecnologías de Información.

EVALUACIÓN DE DESEMPEÑO

La evaluación de desempeño, se registra mediante una encuesta de cada personal que trabaje en la empresa, en donde se mide el nivel de desempeño que cada persona tenga y este comprometida con su trabajo.

Esta encuesta la evalúa cada jefe de departamento y se informa a gerencia, el cual lleva una calificación general que esta dividida en 4 escalas.

En esta encuesta se mide:

-

Desempeño Laboral.

-

Dedicación de la Labor Realizada.

-

Conocimiento del trabajo.

-

Cumplimiento de normas e instancias

-

Interés por el trabajo.

EVALUACIÓN ADECUADO DEL CONTROL INTERNO

MONITOREO CONTROL INTERNO

El monitoreo de control se canaliza mediante las jefaturas y procedimientos de cada departamento, con sus respectivas políticas internas.

Existen políticas internas a nivel de empresas, pero como también existen políticas a nivel departamental.

OPERACIÓN OPRTUNA DEL CONTROL INTERNO

Cuando existe algún tipo de problemas, existen personas especializadas para la reparación optima de las tecnologías de información que tenga la empresa.

Existe personal especializado, en el área de informática, como también en las otras dependencias. Se prevé con la planificación y el cumplimientos de reglas internas que puedan tener.

PROVEER UNA AUDITORIA INDEPENDIENTE

COBERTURA DE LA AUDITORIA

La auditoria se realizará al ambiente informático de la empresa, específicamente en las áreas de Gerencia Informática, Desarrollo/Mantención de Sistemas, Operaciones y Soporte de Usuarios.

El período de la Auditoria se hará por el transcurso de un mes (1 mes).

PROCEDIMIENTOS

¿Cómo se hará la Auditoria?

-

Entrevista con el Gerente de Informática, jefes de departamento y encargado de soporte de usuarios del sistema

-

Revisión de Documentos.

-

Análisis de los requerimientos de los usuarios del sistema

Herramientas a usar en la Auditoria:

-

PC Personal con aplicaciones acorde para el trabajo de Auditoria

-

Cuestionarios

-

Entrevistas

PERSONAL QUE AUDITARA

1.- Srta. Raúl Rojas Vergara, Ayudante Técnico en Auditoria, Programador en Computación.

2.- Sr. Jonathan Ponce Morales, Ayudante Técnico en Auditoria y Especialista en Electrónica.

3.- Sr. Contador Auditor.

CONCLUSIONES

No existe una Política de Contingencia o Normas para la Distribución, Seguridad, Conexiones de los equipos en la Red, que garantice un normal funcionamiento de los sistemas y aplicaciones, el cual se encuentra desactualizado respecto a los productos y software ofrecidos en el mercado, lo que puede llevar a tener una leve baja en la competitividad al que se verá sometido.

El personal existente no es lo más idóneo, ya que la implementación del sistema, hace que se pierdan recursos en la mantención y reparación de éstos, lo que conlleva a una disminución de la eficiencia de los sistemas.

Personal reemplazante al poseer una alta rotación no tiene el tiempo suficiente para el conocimiento acabado de las funciones, objetivos que se desarrollan dentro de la organización. No se puede dejar pasar el hecho de que las personas reemplazantes son estudiantes egresados de Institutos Profesionales de cada zona, lo que significa que no existen personal de planta con experiencia que de soporte a las otras sucursales.

Presentan una clara falencia, lo que lleva a una debilidad, partiendo por ser un edificio al que no se le pueden realizar reparaciones para un mejor aprovechamiento de recurso físico en bienestar de las instalaciones que se desean realizar.

El no poseer una distribución física estable no permite realizar instalaciones fija de red eléctrica para que los equipos puedan ser conectados y así disminuir el riesgo de seguridad implícito existente.

Permite mantener una comunicación riesgosa al no poseer una topología de red estable y de las instalaciones, ya que existen ruidos en la transmisión de datos e información.

RECOMENDACIONES

Terminada la auditoria realizada a Inter Electric Ltda., sugerimos las siguientes recomendaciones para llevar con éxito los objetivos propuestos y apoyar la gestión de control,

-

Realizar Plan Informático acorde a las nuevas necesidades de la empresa, en el cual se contemple el soporte que se deberá ofrecer a las nuevas subsidiarias que se tienta abrir.

-

Desarrollar Políticas de Contratación de Personal para evitar rotación de éste y conjuntamente realizar estudio interno de los motivos de la deserción a la empresa.

-

Realizar un catastro de la cantidad de equipos en los diferentes departamentos en los cuales se encuentran y buscar la distribución más óptima de éstos para poder desarrollar una instalación eléctrica de suministro de red fija.

-

Realizar capacitación básica a los usuarios de los equipos, para crear en ellos un ambiente amigable y disminuir los requerimientos de mantención por problemas simples( no imprime, falta papel en impresoras, etc.).

-

Realizar respaldos quincenalmente y no semanalmente,

-

Comprar como mínimos tres servidores más para el apoyo de la Red, uno para uso exclusivo de Firewall, el segundo y tercero para dividirse con el existente la cantidad de usuarios dependientes.

-

Contratar una persona dedicada exclusivamente como Administrador de la Red.

-

Establecer como política de mantención bitácoras de los problemas que se suscitan con los equipos.

Sucursal

Iquique

Sucursal

Temuco

Sucursal

Viña del Mar

Sucursal

Concepción

Casa Central

Sgto. Centro

Descargar

| Enviado por: | Jonass |

| Idioma: | castellano |

| País: | Chile |