Informática

Virus informáticos

“AÑO DE LOS DERECHOS DE LAS PERSONAS CON DISCAPACIDAD Y DEL CENTENARIO DEL NACIMIENTO DE JORGE BASADRE”

VIRUS

TRABAJO PRESENTADO COMO

REQUISITO DE APROBACIÓN

DEL CURSO DE

COMPUTACIÓN

POR

Julio 25 del 2003

LIMA - PERÚ

CONCLUSIONES

Un virus es un programa pensado para poder reproducirse y replicarse por sí mismo, introduciéndose en otros programas ejecutables o en zonas reservadas del disco o la memoria. Sus efectos pueden no ser nocivos, pero en muchos casos hacen un daño importante en el ordenador donde actúan. Pueden permanecer inactivos sin causar daños tales como el formateo de los discos, la destrucción de ficheros, etc...

BIBLIOGRAFÍA

Network Associates, Mcaffe Virus Scan, 105 Pine Island Road Suite 205 - USA, Versión 4, 338 pp.

Internet; www. Nai.com, virus.com, google.com (Virus Informáticos, clases de Virus, antivirus).

ANEXOS

INTRODUCCIÓN

El presente trabajo monográfico tiene por finalidad dar a conocer los resultados de la investigación acerca de los Virus Informáticos.

Muchas veces estos intrusos acaban con archivos importantes guardados en el disco duro. Son más de 16 000 virus conocidos en circulación y capaces de atacar sistemas informáticos basados en DOS y Windows, es solo cuestión de tiempo, siendo necesario tiempo y esfuerzo para encontrar el origen de la infección y eliminar todos sus efectos.

Esperamos pues, sirva de ayuda a todos aquellos interesados en este tema, que afecta a muchos usuarios cada día.

DEFINICION

¿Qué es un virus informático?

Definiciones hay tantas como preguntas sin respuesta exacta. Veamos, pues, si cabe la posibilidad de concretar algunos requisitos que cumplen estos agentes víricos:

* Son programas de computadora.

* Su principal cualidad es la de poder autor replicarse.

* Intentan ocultar su presencia hasta el momento de la explosión.

* Producen efectos dañinos en el "huésped".

Si exceptuamos el primer punto, los restantes podrían aplicarse también a alos virus biológicos. El parecido entre biología y tecnología puede llegar a ser en ocasiones ciertamente abrumador. Como el cuerpo humano, el computadora puede ser atacado por agentes infecciosos capaces de alterar su correcto funcionamiento o incluso provocar daños irreparables en ciertas ocasiones. En estas páginas usaré comúnmente términos biológicos. Esto es debido a que pienso que , realmente, los virus informáticos son auténticas imitaciones de sus hermanos biológicos. Así pues usaré palabras como "explosión", "huésped", "peligrosidad tecnológica o tecnopeligrosidad", "zona caliente", etc... para explicar términos completamente informáticos.

Un virus es un agente peligroso que hay que manejar con sumo cuidado. La "contención" es la primera regla de oro. Desarrollemos un poco los puntos expuestos antes:

Un virus informático es un programa de computadora, tal y como podría ser un procesador de textos, una hoja de cálculo o un juego. Obviamente ahí termina todo su parecido con estos típicos programas que casi todo el mundo tiene instalados en sus computadoras. Un virus informático ocupa una cantidad mínima de espacio en disco (el tamaño es vital para poder pasar desapercibido), se ejecuta sin conocimiento del usuario y se dedica a autorreplicarse, es decir, hace copias de sí mismo e infecta archivos, tablas de partición o sectores de arranque de los discos duros y disquetes para poder expandirse lo más rápidamente posible. Ya se ha dicho antes que los virus informáticos guardan cierto parecido con los biológicos y es que mientras los segundos infectan células para poder replicarse los primeros usan archivos para la misma función. En ciertos aspectos es una especie de "burla tecnológica" hacia la Naturaleza. Mientras el virus se replica intenta pasar lo más desapercibido que puede, intenta evitar que el "huésped" se dé cuenta de su presencia... hasta que llega el momento de la "explosión". Es el momento culminante que marca el final de la infección y cuando llega suele venir acompañado del formateo del disco duro, borrado de archivos o mensajes de protesta. No obstante el daño se ha estado ejerciendo durante todo el proceso de infección, ya que el virus ha estado ocupando memoria en el computadora, ha ralentizado los procesos y ha "engordado" los archivos que ha infectado.

¿Cómo surge un virus?

Los virus tienen un ciclo de vida muy concreto:

* Programación y desarrollo

* Expansión

* Actuación

* Extinción o mutación ( en este último caso el ciclo se repite )

Virii: Con este término se hace referencia al estudio y desarrollo de virus informáticos. Tras esta palabra se esconde toda una filosofía informática. En Internet podemos encontrar cientos de páginas que tratan el tema, y tras ellas importantes desarrolladores de virus, en algunos casos organizados en grupos con nombres como 29A , La Vieja Guardia, ... En la cabecera de algunas de estas páginas podemos encontrar un mensaje como "Los autores no se responsabilizan del contenido de estas páginas"... o " solo con fines educativos"... pero cuando damos una vuelta por ellas podemos encontrar código destructivo de lo más variado, incluso ponen a disposición de incautos programas ejecutables infectados. También podemos encontrar herramientas de generación de virus tales como el Virus Creation Lab, Trojan Horse. Estos grupos se mueven a sus anchas por Internet, participando en los grupos de noticias (ej.: es.comp.virus ) y en los canales de IRC.

Las páginas de "La Vieja Guardia" son un ejemplo de las muchas relacionadas con el Underground, un tema que está gozando de un gran auge en Internet.

Es justo reconocer que estos grupos hacen casi más que nadie en la lucha contra los virus informáticos, aunque esto pueda parecer una contradicción. Ciertamente podemos hacer distinciones entre desarrolladores de virus. En su inmensa mayoría son personas que intentan superarse a sí mismas creando virus cada vez más complicados, pero cuando alguien necesita ayuda para desinfectar ese virus puede encontrarse con que el propio programador le responda en algún grupo de noticias diciéndole lo que tiene que hacer o que antivirus le recomienda. (Ciertamente hacen un doble juego).

Normalmente el buen desarrollador de virus maneja con gran perfección el lenguaje ensamblador, aunque un virus puede desarrollarse también en lenguajes de alto nivel. Se pueden encontrar incluso aplicaciones destinadas a usuarios con pocos conocimientos de programación para la creación de virus tales como el Virus Construction Lab, Nowhere Utilities, Vc2000, nada que ver con el Turbo Assembler.

"Peligro Biológico":

Los trabajadores de hospitales, laboratorios e industrias farmacológicas saben muy bien lo que significa la "flor de biopeligrosidad"... la gente que trabaja con computadoras no sabe en la mayoría de las ocasiones lo que implica el término "Virus Informático".

¿ Por que se hace un virus ?

La gran mayoría de los creadores de virus lo ven como un hobby, aunque también otros usan los virus como un medio de propaganda o difusión de sus quejas o ideas radicales, como por ejemplo el virus Telefónica, que emitía un mensaje de protesta contra las tarifas de esta compañía a la vez que reclamaba un mejor servicio, o el famosísimo Silvia que sacaba por pantalla la dirección de una chica que al parecer no tuvo una buena relación con el programador del virus.

En otras ocasiones es el orgullo o la competitividad entre los programadores de virus lo que les lleva a desarrollar virus cada vez más destructivos y difíciles de controlar. Pero que afortunadamente se están desarrollando mejores antivirus.

HISTORIA

Desde la aparición de los virus informáticos en 1984 y tal como se les concibe hoy en día, han surgido muchos mitos y leyendas acerca de ellos. Esta situación se agravó con el advenimiento y auge de Internet.

A continuación se presenta una breve cronología de lo que ha sido los orígenes de los virus:

1949: Se da el primer indicio de definición de virus. John Von Neumann (considerado el Julio Verne de la informática), expone su "Teoría y organización de un autómata complicado". Nadie podía sospechar de la repercusión de dicho articulo.

1959: En los laboratorios AT&T Bell, se inventa el juego "Guerra Nuclear" (Core Wars) o guerra de núcleos de ferrita. Consistía en una batalla entre los codigos de dos programadores, en la que cada jugador desarrollaba un programa cuya misión era la de acaparar la máxima memoria posible mediante la reproducción de si mismo.

1970: El Creeper es difundido por la red ARPANET. El virus mostraba el mensaje "SOY CREEPER...ATRAPAME SI PUEDES!". Ese mismo año es creado su antídoto: el antivirus Reaper cuya misión era buscar y destruir al Creeper.

1974: El virus Rabbit hacía una copia de si mismo y lo situaba dos veces en la cola de ejecución del ASP de IBM lo que causaba un bloqueo del sistema.

1980: La red ARPANET es infectada por un "gusano" y queda 72 horas fuera de servicio. La infección fue originada por Robert Tappan Morris, un joven estudiante de informática de 23 años aunque según él fue un accidente.

1983: El juego Core Wars, con adeptos en el MIT, salio a la luz publica en un discurso de Ken Thompson. Dewdney explica los términos de este juego. Ese mismo año aparece el término virus tal como lo entendemos hoy.

1985: Dewdney intenta enmendar su error publicando otro artículo "Juegos de Computadora virus, gusanos y otras plagas de la Guerra Nuclear atentan contra la memoria de los ordenadores".

1987: Se da el primer caso de contagio masivo de computadoras a través del MacMag Virus también llamado Peace Virus sobre computadoras Macintosh. Este virus fue creado por Richard Brandow y Drew Davison y lo incluyeron en un disco de juegos que repartieron en una reunión de un club de usuarios. Uno de los asistentes, Marc Canter, consultor de Aldus Corporation, se llevó el disco a Chicago y contaminó la computadora en el que realizaba pruebas con el nuevo software Aldus Freehand. El virus contaminó el disco maestro que fue enviado a la empresa fabricante que comercializó su producto infectado por el virus.

Se descubre la primera versión del virus "Viernes 13" en los ordenadores de la Universidad Hebrea de Jerusalén.

1988: El virus Brain creado por los hermanos Basit y Alvi Amjad de Pakistan aparece en Estados Unidos.

1991 Los virus peruanos

Al igual que la corriente búlgara, en 1991 apareció en el Perú el primer virus local, autodenominado Mensaje y que no era otra cosa que una simple mutación del virus Jerusalem-B y al que su autor le agregó una ventana con su nombre y número telefónico. Los virus con apellidos como Espejo, Martínez y Aguilar fueron variantes del Jerusalem-B y prácticamente se difundieron a nivel nacional.

Continuando con la lógica del tedio, en 1993 empezaron a crearse y diseminarse especies nacionales desarrolladas con creatividad propia, siendo alguno de ellos sumamente originales, como los virus Katia, Rogue o F03241 y los polimórficos Rogue II y Please Wait (que formateaba el disco duro). La creación de los virus locales ocurre en cualquier país y el Perú no podía ser la excepción.

No es nuestra intención narrar en forma exhaustiva la historia completa de los virus y sus connotaciones, de tal modo que consideramos tratar como último tema, los macro virus, que son las especies virales que rompieron los esquemas de programación y ejecución de los virus tradicionales. En el capítulo "FAQ acerca de virus", de esta misma página web resolvemos preguntas frecuentes acerca de los virus informáticos. Y en el capítulo "Programación de virus" tratamos sobre las nuevas técnicas de programación de las especies virales.

CLASIFICACION

Dependiendo del lugar donde se alojan, la técnica de replicación o la plataforma en la cual trabajan, podemos diferenciar en distintos tipos de virus.

-

Virus de accion directa.

-

Virus de sobreescritura.

-

Virus de compañia.

VIRUS DE SECTOR DE ARRANQUE (BOOT).

Utilizan el sector de arranque, el cual contiene la información sobre el tipo de disco, es decir, numero de pistas, sectores, caras, tamaño de la FAT, sector de comienzo, etc. A todo esto hay que sumarle un pequeño programa de arranque que verifica si el disco puede arrancar el sistema operativo. Los virus de Boot utilizan este sector de arranque para ubicarse, guardando el sector original en otra parte del disco. En muchas ocasiones el virus marca los sectores donde guarda el Boot original como defectuosos; de esta forma impiden que sean borrados. En el caso de discos duros pueden utilizar también la tabla de particiones como ubicación. Suelen quedar residentes en memoria al hacer cualquier operación en un disco infectado, a la espera de replicarse. Como ejemplo representativos esta el Brain.

VIRUS DE ARCHIVOS.

Infectan archivos y tradicionalmente los tipos ejecutables COM y EXE han sido los mas afectados, aunque es estos momentos son los archivos (DOC, XLS, SAM...) los que están en boga gracias a los virus de macro (descritos mas adelante). Normalmente insertan el código del virus al principio o al final del archivo, manteniendo intacto el programa infectado. Cuando se ejecuta, el virus puede hacerse residente en memoria y luego devuelve el control al programa original para que se continúe de modo normal. El Viernes 13 es un ejemplar representativo de este grupo.

Dentro de la categoría de virus de archivos podemos encontrar mas subdivisiones, como los siguientes:

Virus de acción directa. Son aquellos que no quedan residentes en memoria y que se replican en el momento de ejecutarse un archivo infectado.

Virus de sobreescritura. Corrompen el archivo donde se ubican al sobreescribirlo.

Virus de compañía. Aprovechan una característica del DOS, gracias a la cual si llamamos un archivo para ejecutarlo sin indicar la extensión el sistema operativo buscara en primer lugar el tipo COM. Este tipo de virus no modifica el programa original, sino que cuando encuentra un archivo tipo EXE crea otro de igual nombre conteniendo el virus con extensión COM. De manera que cuando tecleamos el nombre ejecutaremos en primer lugar el virus, y posteriormente este pasara el control a la aplicación original.

VIRUS DE MACRO.

Es una familia de virus de reciente aparición y gran expansión. Estos están programas usando el lenguaje de macros WordBasic, gracias al cual pueden infectar y replicarse a través de archivos MS-Word (DOC). En la actualidad esta técnica se ha extendido a otras aplicaciones como Excel y a otros lenguajes de macros, como es el caso de los archivos SAM del procesador de textos de Lotus. Se ha de destacar, de este tipo de virus, que son multiplataformas en cuanto a sistemas operativos, ya que dependen únicamente de la aplicación. Hoy en día son el tipo de virus que están teniendo un mayor auge debido a que son fáciles de programar y de distribuir a través de Internet. Aun no existe una concienciación del peligro que puede representar un simple documento de texto.

Porción de código de un típico virus Macro:

Sub MAIN

DIM dlg As FileSaveAs

GetCurValues dlg

ToolsOptionsSave.GlobalDotPrompt=0

Ifcheckit(0)=0 Then

MacroCopy FileName$() + ":autoopen",

"global;autoopen"

End If

VIRUS BAT.

Este tipo de virus empleando ordenes DOS en archivos de proceso por lotes consiguen replicarse y efectuar efectos dañinos como cualquier otro tipo virus.

En ocasiones, los archivos de proceso por lotes son utilizados como lanzaderas para colocar en memoria virus comunes. Para ello se copian a si mismo como archivos COM y se ejecutan. Aprovechar ordenes como @ECHO OFF y REM traducidas a código maquina son <<comodines>> y no producen ningún efecto que altere el funcionamiento del virus.

VIRUS DEL MIRC.

Vienen a formar parte de la nueva generación Internet y demuestra que la Red abre nuevas forma de infección. Consiste en un script para el cliente de IRC Mirc. Cuando alguien accede a un canal de IRC, donde se encuentre alguna persona infectada, recibe por DCC un archivo llamado "script.ini".

FUNCIONAMIENTO

Hay que tener en cuenta que un virus es simplemente un programa. Por lo tanto, debemos de dejar a un lado las histerias y los miedos infundados y al mismos tiempo ser consientes del daño real que puede causarnos. Para ello, lo mejor es tener conocimiento de como funcionan y las medidas que debemos tomar para prevenirlos y hacerles frente.

PROCESO DE INFECCION.

El virus puede estar en cualquier sitio. En ese disquete que nos deja un amigo, en el último archivo descargado de Internet.

Dependiendo del tipo de virus el proceso de infección varía sensiblemente.

Puede que el disco contaminado tenga un virus de archivo en el archivo FICHERO.EXE por ejemplo. El usuario introduce el disco en la computadora ( por supuesto no lo escanea con un antivirus o si lo hace es con un antivirus desfasado ) y mira el contenido del disco... unos archivos de texto, unas .dll's, un .ini ... ah, ahí esta, un ejecutable. Vamos a ver que tiene. El usuario ejecuta el programa. En ese preciso momento las instrucciones del programa son leídas por el computadora y procesadas, pero también procesa otras instrucciones que no deberían estar ahí. El virus comprueba si ya se ha instalado en la memoria. Si ve que todavía no está contaminada pasa a esta y puede que se quede residente en ella. A partir de ese momento todo programa que se ejecute será contaminado. El virus ejecutará todos los programas, pero después se copiará a sí mismo y se "pegará" al programa ejecutado "engordándolo" unos cuantos bytes. Para evitar que usuarios avanzados se den cuenta de la infección ocultan esos bytes de más para que parezca que siguen teniendo el mismo tamaño. El virus contaminará rápidamente los archivos de sistema, aquellos que están en uso en ese momento y que son los primeros en ejecutarse al arrancar la computadora. Así, cuando el usuario vuelva a arrancar la computadora el virus se volverá a cargar en la memoria cuando se ejecuten los archivos de arranque del sistema contaminados y tomará otra vez el control del mismo, contaminando todos los archivos que se encuentre a su paso.

Puede que el virus sea también de "Sector de arranque". En ese caso el código del virus se copiará en el primer sector del disco duro que la computadora lee al arrancar. Puede que sobreescriba el sector original o que se quede una copia del mismo para evitar ser detectado. Los virus de sector de arranque se aseguran de ser los primeros en entrar en el sistema, pero tienen un claro defecto. Si el usuario arranca la computadora con un disquete "limpio" el virus no podrá cargarse en memoria y no tendrá el control.

Un caso menos probable es que el virus sea de "Tabla de partición". El mecanismo es muy parecido al de los de sector de arranque solo que el truco de arrancar con un disquete limpio no funciona con estos. En el peor de los casos nos encontraremos con un virus multipartita, que contaminará todo lo que pueda, archivos, sector de arranque...

TECNICAS DE PROGRAMACION

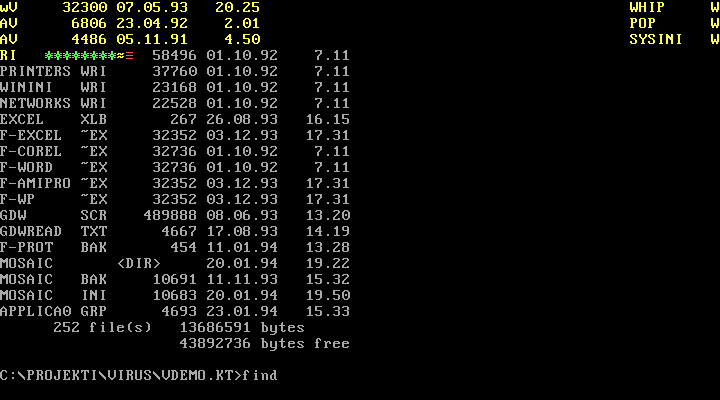

Técnicas Stealth

Son técnicas "furtivas" que utilizan para pasar desapercibidos al usuario y a los antivirus. Habitualmente los virus ocultan el tamaño real de los archivos que han contaminado, de forma que si hacemos un DIR la información del tamaño de los archivos puede ser falsa. Los virus de tabla de partición guardan una copia de la FAT original en otro lugar del disco que marcan como sectores defectuosos para mostrársela al usuario cuando haga por ejemplo un FDISK. Incluso hay virus que detectan la ejecución de determinados antivirus y descargan de la memoria partes de su propio código "sospechoso" para cargarse de nuevo cuando estos han finalizado su búsqueda.

Tunneling

Es una técnica usada por programadores de virus y antivirus para evitar todas las rutinas al servicio de una interrupción y tener así un control directo sobre esta.

Requiere una programación compleja, hay que colocar el procesador en modo paso a paso. En este modo de funcionamiento, tras ejecutarse cada instrucción se produce la interrupción 1. Se coloca una ISR (Interrupt Service Routine) para dicha interrupción y se ejecutan instrucciones comprobando cada vez si se ha llegado a donde se quería hasta recorrer toda la cadena de ISRs que halla colocando el parche al final de la cadena.

Antidebuggers

Un debugger es un programa que permite descompilar programas ejecutables y mostrar parte de su código en lenguaje original. Los virus usan técnicas para evitar ser desemsamblados y así impedir su análisis para la fabricación del antivirus correspondiente.

Polimorfismo o automutación

Es una técnica que consiste en variar el código vírico en cada infección (más o menos lo que hace el virus del SIDA en los humanos con su capa protéica). Esto obliga a los antivirus a usar técnicas heurísticas ya que como el virus cambia en cada infección es imposible localizarlo buscándolo por cadenas de código. Esto se consigue utilizando un algoritmo de encriptación que pone las cosas muy difíciles a los antivirus. No obstante no se puede codificar todo el código del virus, siempre debe quedar una parte sin mutar que toma el control y esa es la parte más vulnerable al antivirus.

La forma más utilizada para la codificación es la operación lógica XOR. Esto es debido que esta operación es reversible:

7 XOR 9 = 2

2 XOR 9 = 7

En este caso la clave es el número 9, pero utilizando una clave distinta en cada infección se obtiene una codificación también distinta.

Otra forma también muy utilizada consiste en sumar un número fijo a cada byte del código vírico.

TSR

Los programas residentes en memoria (TSR) permanecen alojados en esta durante toda su ejecución.

Los virus utilizan esta técnica para mantener el control sobre todas las actividades del sistema y contaminar todo lo que encuentren a su paso. El virus permanece en memoria mientras la computadora permanezca encendido. Por eso una de las primeras cosas que hace al llegar a la memoria es contaminar los archivos de arranque del sistema para asegurarse de que cuando se vuelva a arrancar la computadora volverá a ser cargado en memoria.

CONSECUENCIAS

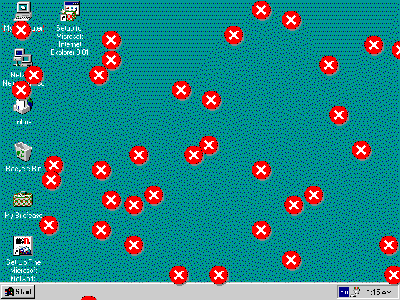

Ejemplo del Virus "World Cup 98”

Green Caterpillar

Inversión de la pantalla por el virus HPS

Virus Marburg

¿Qué daño puede hacer un virus a mi sistema?

-

Software

-

Modificación de programas para que dejen de funcionar

-

Modificación de programas para que funcionen erróneamente

-

Modificación sobre los datos

-

Eliminación de programas y/o datos

-

Acabar con el espacio libre en el disco rígido

-

Hacer que el sistema funcione mas lentamente

-

Robo de información confidencial

-

Hardware

-

Borrado del BIOS

-

Quemado del procesador por falsa información del sensor de temperatura

-

Rotura del disco rígido al hacerlo leer repetidamente sectores específicos que fuercen su funcionamiento mecánico

¿Cómo se propagan los virus?

-

Disquetes u otro medio de almacenamiento removible

-

Software pirata en disquetes o CDs

-

Redes de computadoras

-

Mensajes de correo electrónico

-

Software bajado de Internet

-

Discos de demostración y pruebas gratuitos

Síntomas que indican la presencia de Virus....

-

Cambios en la longitud de los programas

-

Cambios en la fecha y/u hora de los archivos

-

Retardos al cargar un programa

-

Operación más lenta del sistema

-

Reducción de la capacidad en memoria y/o disco rígido

-

Sectores defectuosos en los disquetes

-

Mensajes de error inusuales

-

Actividad extraña en la pantalla

-

Fallas en la ejecución de los programas

-

Fallas al bootear el equipo

-

Escrituras fuera de tiempo en el disco

Tipos de Virus de Computación por su destino de infección

Infectores de archivos ejecutables

-

Afectan archivos de extensión EXE, COM, BAT, SYS, PIF, DLL, DRV

-

Infectores directos

El programa infectado tiene que estar ejecutándose para que el virus pueda funcionar (seguir infectando y ejecutar sus acciones destructivas)

Infectores residentes en memoria

El programa infectado no necesita estar ejecutándose, el virus se aloja en la memoria y permanece residente infectando cada nuevo programa ejecutado y ejecutando su rutina de destrucción

Infectores del sector de arranque

Tanto los discos rígidos como los disquetes contienen un Sector de Arranque, el cual contiene información específica relativa al formato del disco y los datos almacenados en él. Además, contiene un pequeño programa llamado Boot Program que se ejecuta al bootear desde ese disco y que se encarga de buscar y ejecutar en el disco los archivos del sistema operativo. Este programa es el que muestra el famoso mensaje de "Non-system Disk or Disk Error" en caso de no encontrar los archivos del sistema operativo. Este es el programa afectado por los virus de sector de arranque. La computadora se infecta con un virus de sector de arranque al intentar bootear desde un disquete infectado. En este momento el virus se ejecuta e infecta el sector de arranque del disco rígido, infectando luego cada disquete utilizado en la PC. Es importante destacar que como cada disco posee un sector de arranque, es posible infectar la PC con un disquete que contenga solo datos.....

Macrovirus

Son los virus mas populares de la actualidad. No se transmiten a través de archivos ejecutables, sino a través de los documentos de las aplicaciones que poseen algún tipo de lenguaje de macros. Entre ellas encontramos todas las pertenecientes al paquete Office (Word, Excel, Power Point, Access) y también el Corel Draw.

Cuando uno de estos archivos infectado es abierto o cerrado, el virus toma el control y se copia a la plantilla base de nuevos documentos, de forma que sean infectados todos los archivos que se abran o creen en el futuro...

Los lenguajes de macros como el Visual Basic For Applications son muy poderosos y poseen capacidades como para cambiar la configuración del sistema operativo, borrar archivos, enviar e-mails, etc.

De Actives Agents y Java Applets

En 1997, aparecen los Java applets y Actives controls. Estos pequeños programas se graban en el disco rígido del usuario cuando está conectado a Internet y se ejecutan cuando la página web sobre la que se navega lo requiere, siendo una forma de ejecutar rutinas sin tener que consumir ancho de banda. Los virus desarrollados con Java applets y Actives controls acceden al disco rígido a través de una conexión www de manera que el usuario no los detecta. Se pueden programar para que borren o corrompan archivos, controlen la memoria, envíen información a un sitio web, etc.

De HTML

Un mecanismo de infección más eficiente que el de los Java applets y Actives controls apareció a fines de 1998 con los virus que incluyen su código en archivos HTML. Con solo conectarse a Internet, cualquier archivo HTML de una página web puede contener y ejecutar un virus. Este tipo de virus se desarrollan en Visual Basic Script. Atacan a usuarios de Win98, 2000 y de las últimas versiones de Explorer. Esto se debe a que necesitan que el Windows Scripting Host se encuentre activo. Potencialmente pueden borrar o corromper archivos.

Trojanos/Works

Los troyanos son programas que imitan programas útiles o ejecutan algún tipo de acción aparentemente inofensiva, pero que de forma oculta al usuario ejecutan el código dañino.

Los troyanos no cumplen con la función de autorreproducción, sino que generalmente son diseñados de forma que por su contenido sea el mismo usuario el encargado de realizar la tarea de difusión del virus. (Generalmente son enviados por e-mail)

Tipos de Virus de Computación por sus acciones y/o modo de activación

Bombas

Se denominan así a los virus que ejecutan su acción dañina como si fuesen una bomba. Esto significa que se activan segundos después de verse el sistema infectado o después de un cierto tiempo (bombas de tiempo) o al comprobarse cierto tipo de condición lógica del equipo. (bombas lógicas). Ejemplos de bombas de tiempo son los virus que se activan en una determinada fecha u hora determinada. Ejemplos de bombas lógicas son los virus que se activan cuando al disco rígido solo le queda el 10% sin uso, etc.

Camaleones

Son una variedad de virus similares a los caballos de Troya que actúan como otros programas parecidos, en los que el usuario confía, mientras que en realidad están haciendo algún tipo de daño. Cuando están correctamente programados, los camaleones pueden realizar todas las funciones de los programas legítimos a los que sustituyen (actúan como programas de demostración de productos, los cuales son simulaciones de programas reales).

Un software camaleón podría, por ejemplo, emular un programa de acceso a sistemas remotos realizando todas las acciones que ellos realizan, pero como tarea adicional (y oculta a los usuarios) va almacenando en algún archivo los diferentes logins y password para que posteriormente puedan ser recuperados y utilizados ilegalmente por el creador del virus camaleón.

Reproductores

Los reproductores (también conocidos como conejos-rabbits) se reproducen en forma constante una vez que son ejecutados hasta agotar totalmente (con su descendencia) el espacio de disco o memoria del sistema.

La única función de este tipo de virus es crear clones y lanzarlos a ejecutar para que ellos hagan lo mismo. El propósito es agotar los recursos del sistema, especialmente en un entorno multiusuario interconectado, hasta el punto que el sistema principal no puede continuar con el procesamiento normal.

Gusanos (Worms)

Los gusanos son programas que constantemente viajan a través de un sistema informático interconectado, de PC a PC, sin dañar necesariamente el hardware o el software de los sistemas que visitan.

La función principal es viajar en secreto a través de equipos anfitriones recopilando cierto tipo de información programada (tal como los archivos de passwords) para enviarla a un equipo determinado al cual el creador del virus tiene acceso.

Backdoors

Son también conocidos como herramientas de administración remotas ocultas. Son programas que permiten controlar remotamente la PC infectada. Generalmente son distribuidos como troyanos. Cuando un virus de estos es ejecutado, se instala dentro del sistema operativo, al cual monitorea sin ningún tipo de mensaje o consulta al usuario. Incluso no se lo vé en la lista de programas activos. Los Backdoors permiten al autor tomar total control de la PC infectada y de esta forma enviar, recibir archivos, borrar o modificarlos, mostrarle mensajes al usuario, etc....

Estrategias de infección usadas por los virus

Añadidura o empalme:

El código del virus se agrega al final del archivo a infectar, modificando las estructuras de arranque del archivo de manera que el control del programa pase por el virus antes de ejecutar el archivo. Esto permite que el virus ejecute sus tareas específicas y luego entregue el control al programa. Esto genera un incremento en el tamaño del archivo lo que permite su fácil detección.

Inserción:

El código del virus se aloja en zonas de código no utilizadas o en segmentos de datos para que el tamaño del archivo no varíe. Para esto se requieren técnicas muy avanzadas de programación, por lo que no es muy utilizado este método.

Reorientación:

Es una variante del anterior. Se introduce el código principal del virus en zonas físicas del disco rígido que se marcan como defectuosas y en los archivos se implantan pequeños trozos de código que llaman al código principal al ejecutarse el archivo. La principal ventaja es que al no importar el tamaño del archivo el cuerpo del virus puede ser bastante importante y poseer mucha funcionalidad. Su eliminación es bastante sencilla, ya que basta con rescribir los sectores marcados como defectuosos.

Polimorfismo:

Este es el método mas avanzado de contagio. La técnica consiste en insertar el código del virus en un archivo ejecutable, pero para evitar el aumento de tamaño del archivo infectado, el virus compacta parte de su código y del código del archivo anfitrión, de manera que la suma de ambos sea igual al tamaño original del archivo. Al ejecutarse el programa infectado, actúa primero el código del virus descompactando en memoria las porciones necesarias. Una variante de esta técnica permite usar métodos de encriptación dinámicos para evitar ser detectados por los antivirus.

Sustitución:

Es el método mas tosco. Consiste en sustituir el código original del archivo por el del virus. Al ejecutar el archivo deseado, lo único que se ejecuta es el virus, para disimular este proceder reporta algún tipo de error con el archivo de forma que creamos que el problema es del archivo.

Ejemplos de virus y sus acciones

-

Happy99: Programa enviado por mail, abre una ventana con fuegos artificiales. Manipula la conectividad con Internet.

-

Melissa: Macrovirus de Word. Se envía a sí mismo por mail. Daña todos los archivos .doc

-

Chernobyl (W95.CIH): Borra el primer Mb del HD, donde se encuentra la FAT. Obliga a formatear el HD. Además intenta rescribir el BIOS de la PC lo que obliga a cambiar el mother. Se activa el 26 de abril.

-

Michelangelo: Virus de boot sector. Se activa el 6 de marzo. Sobre escribe la FAT, dejando el disco inutilizable.

-

WinWord.Concept: Macrovirus que infecta la plantilla Normal.dot. Hace aparecer mensajes en la pantalla y mal funcionamiento del Word.

-

FormatC: Troyano que infecta el Word, al abrir un archivo infectado formatea el disco rígido.

-

Back Orifice2000 (BO2K): Funcionalmente es un virus y sirve para el robo de información. Permite tomar control remoto de la PC o del servidor infectados, con la posibilidad de robar información y alterar datos.

-

VBS/Bubbleboy: Troyano que se ejecuta sin necesidad de abrir un attachment, y se activa inmediatamente después de que el usuario abra el mail. No genera problemas serios.

Virus falsos: HOAX

¿Qué son?

Falsas alarmas de virus

Ejemplos: Join The Crew, Win a Holiday, Solidaridad con Brian

¿Qué no hay que hacer?

Responder esas cadenas, ya que crea saturación de los servidores de mail y, además son usadas para levantar direcciones de e-mails para luego enviar publicidades.

Email Bombing and Spamming

Descripción

E-mail bombing es el envío reiterado de un mismo mail a una cuenta en particular.

E-mail spamming es una variante del bombing, es el envío de e-mail a cientos o miles de usuarios. El problema se acrecienta si alguien responde el mensaje a todos.

Spamming y bombing pueden ser combinados con e-mail spoofing, que consiste en alterar la dirección del emisor del destinatario, haciendo imposible conocer quien originó la cadena. Cuando una gran cantidad de mensajes son dirigidos a un mismo servidor, este puede sufrir un DoS (Denial of Service), o que el sistema se caiga como consecuencia de utilizar todos los recursos del servidor, o completar el espacio en los discos.

¿Qué puede hacer usted?

En principio es imposible de prevenir ya que cualquier usuario de e-mail puede spam cualquier otra cuenta de e-mail, o lista de usuarios.

Se deben activar las opciones de filtrado de mensajes

Práctica de seteo de opciones de filtrado de mensajes

¿Qué no debe hacer?

Responder esas cadenas, ya que crea saturación de los servidores de mail y además son usadas para levantar direcciones de e-mails para luego enviar publicidades.

E-mail con attachments

¿Qué hacer cuando se reciben?

No lo abra a menos que necesite su contenido

En este caso, primero grábelo en el HD y luego pásele un antivirus.

¿Qué hacer si debe enviarlos?

Si es un documento de texto grábelo con formato RTF

De lo contrario ejecute su antivirus antes de adosar el archivo

Contenido activo en el e-mail

¿Qué es?

Páginas con xml, java, Actives objects, etc.

¿Cuándo se ejecuta?

Al visualizar la página

¿Cómo me protejo?

Solo se puede limitar el riesgo con las opciones de la Zona de Seguridad empleada.

Practica de cambiar opciones de seguridad.....

Web scripts malignos

¿Qué son?

Un "script" es un tipo de programa de computación usado en la programación de sitios web. (Ej.: Javascript, Perl, Tcl, VBScript, etc). Un script consiste en comandos de texto. Cada vez que el browser recibe estos comandos, los interpreta y los ejecuta. Esto significa que un script puede ser incluido en cualquier página web como si fuese texto. En principio un script no es necesariamente un programa maligno, sino que se utiliza su funcionalidad con fines malignos.

¿Cómo me llegan?

Al visitar una página web que contenga en su código algún script.

¿Qué pueden hacer?

Monitorear la sesión del usuario, copiar datos personales a un tercer sitio, ejecutar programas de forma local, leer las cookies del usuario y reenviarlas a un tercero, etc. y todo esto sin que el usuario se entere en absoluto.

¿Cómo se soluciona este problema?

Deshabilitando todos los lenguajes de script en las opciones de seguridad del explorador.

¿Cómo afecta mi navegación esta solución?

Indudablemente va a limitar su interacción con algunos web sites. Cada día se utilizan más los scripts para dotar a las páginas de un site de un comportamiento personalizado y más dinámico. Tal vez lo recomendable es deshabilitar estas opciones al visitar páginas de sitios no confiables.

Práctica en Explorer para deshabilitar estas opciones...

Seguridad en Internet.....

Cookies

Medidas antivirus

Nadie que usa computadoras es inmune a los virus de computación. Un programa antivirus por muy bueno que sea se vuelve obsoleto muy rápidamente ante los nuevos virus que aparecen día a día.

-

Desactivar arranque desde disquete en el setup para que no se ejecuten virus de boot.

-

Desactivar compartir archivos e impresoras.

-

Analizar con el antivirus todo archivo recibido por e-mail antes de abrirlo.

-

Actualizar antivirus.

-

Activar la protección contra macrovirus del Word y el Excel.

-

Sea cuidadoso al bajar archivos de Internet (Analice si vale el riesgo y si el sitio es seguro)

-

No envíe su información personal ni financiera a menos que sepa quien se la solicita y que sea necesaria para la transacción.

-

No comparta discos con otros usuarios.

-

No entregue a nadie sus claves, incluso si lo llaman del servicio de Internet u otro.

-

Enseñe a sus niños las practicas de seguridad, sobre todo la entrega de información.

-

Cuando realice una transacción asegúrese de utilizar una conexión bajo SSL

-

Proteja contra escritura el archivo Normal.dot

-

Distribuya archivos RTF en vez de DOCs

-

Realice backups

LOS ANTIVIRUS

Los programas antivirus son una herramienta específica para combatir el problema virus, pero es muy importante saber como funcionan y conocer bien sus limitaciones para obtener eficiencia no combate a los virus. Cuando se piensa en comprar un antivirus, no se debe perderse de vista que, como todo programa, para funcionar correctamente, debe esta bien configurado. Además, un antivirus es una solución para minimizar los riesgos y nunca será una solución definitiva, el principal es mantenerlo actualizado. La única forma de mantener su sistema seguro es mantener su antivirus actualizado y estar constantemente leyendo sobre los virus y las nuevas tecnologías. La función de un programa antivirus es detectar, de alguna manera, la presencia o el accionar de un virus informático en una computadora. Éste es el aspecto más importante de un antivirus, pero, las empresas deben buscar identificar también las características administrativas que el antivirus ofrece. La instalación y administración de un antivirus en una red es una función muy compleja si el producto no lo hace automáticamente, pero eso no es el tema de ese artículo. Es importante tener en claro la diferencia entre "detectar" e "identificar" un virus en una computadora. La detección es la determinación de la presencia de un virus, la identificación es la determinación de qué virus es. Aunque parezca contradictorio, lo mejor que debe tener un antivirus es su capacidad de detección, pues las capacidades de identificación están expuestas a muchos errores y sólo funcionan con virus conocidos.

Identificación

El modelo más primario de las funciones de un programa antivirus es la detección de la presencia de un virus y, en lo posible, su identificación. La primera técnica que se popularizó en los productos antivirus fuera la técnica de rastreo (scanning). Los rastreadores antivirus representan la mayoría de los productos de actualidad. La desventaja de los rastreadores es que éstos no consiguen reconocer los virus "desconocidos"; o sea, todo nuevo virus necesita ser descubierto y analizado antes de que un rastreador pueda reconocerlo. La velocidad de actualización de un rastreador depende en mucho de los laboratorios de cada fabricante; cuantos ms laboratorios haya en el mundo, mas ingenieros investigadores locales estarán trabajando en la localización de un virus, haciendo así un trabajo mas rápido y eficiente para la solución del antivirus. Rastrear es el método conocido para localizar un virus después de que éste haya infectado un sistema. Cabe mencionar que los rastreadores también pueden identificar los virus por nombre, mientras otros métodos no pueden.

Detección

Debido a las limitaciones de la técnica de rastreo, los productores de programas antivirus han desarrollado otros métodos para detección de virus informáticos. Estas técnicas buscan identificar los virus por funciones básicas comunes en los virus, reconociendo el virus por su comportamiento y no por una pequeña porción de código como hace los rastreadores. De hecho, esta naturaleza de procedimientos busca, de manera bastante eficiente, instrucciones potencialmente dañinas pertenecientes a un virus informático. El método de monitoreo del sistema (también conocido como rule-based) es la mejor alternativa de protección en tiempo real para PC´s individuales o para estaciones de trabajo. Estos sistemas antivirus permanecen residentes en la memoria y quedan a la expectativa en caso de actividades virulentas. Por ejemplo, si un programa en memoria intentara infectar un archivo en el disco, un producto antivirus de monitoreo de sistema percibirá dicho intento y alertará al usuario.

McAfee

VIRUS SCAN

El nombre VirusScan se aplica tanto a la serie completa de componentes de programas antivirus de escritorio descritos en la Guía del Usuario como a un componente concreto de dicha serie: Scan32.exe o explorador “requerido” de VirusScan. “Requerido” significa que, como usuario de VirusScan usted decide cuándo debe iniciar y finalizar una operación de exploración, qué objetivos debe examinar, qué debe hacer cuando detecta un virus o cualquier otro aspecto del funcionamiento del programa. Por el contrario, otros componentes de VirusScan funcionan automáticamente o de acuerdo con un programa establecido por usted. Al principio, VirusScan estaba formado únicamente por un explorador manual. Las características integradas en el programa desde entonces proporcionan ahora un grupo de funciones antivirus que le ofrecen la máxima protección contra los virus y los ataques de software perjudicial.

El componente requerido de VirusScan funciona en dos modos: la interfaz de “clásica” de VirusScan prepara su sistema en muy poco tiempo, precisa un número mínimo de opciones de configuración, pero que le ofrece toda la potencia del sistema de exploración antivirus de VirusScan; de modo avanzado de VirusScan añade flexibilidad a las opciones de configuración del programa y permite, por ejemplo, realizar más de una exploración simultáneamente.

Inicio de VirusScan

Para Iniciar VirusScan:

Inicie la consola VirusScan y, a continuación haga clic en explorar en la parte izquierda de la ventana. Haga clic en iniciar y seleccione ejecutar en el menú que aparece. Escriba scan32.exe en el cuadro de diálogo de Ejecutar y haga clic en Aceptar.

VSHIELD

VShield explora el sistema en segundo plano, mientras usted trabaja con sus archivos, para protegerlos de virus contenidos en disquetes, introducidos desde de la red, incluidos en los archivos que se anexan a los mensajes de correo electrónico o cargados a la memoria. VShield se inicia cuando se arranca su computadora y permanece residente en memoria hasta que la apaga. Incluye tambien tecnología que protege de los applets de Java y controles del ActiveX perjudiciales y que impide la conexión de la computadora a sitios de internet peligrosos. La protección mediante contraseñas de su configuración previene la introducción de modificaciones no autorizadas.

UTILIZACION DE ASISTENTE DE CONFIGURACION DE VSHIELD

Una vez instalado VirusScan y reiniciada la computadora, VShield se carga inmediatamente en la memoria y comienza a funcionar con un conjunto de opciones predeterminadas que proporcionan una protección anti-virus básica. A menos que desactive VShield ó uno de sus módulos (o lo detenga completamente), nunca tendra que preocuparse de iniciar o planificar tareas para que les realice.

Sin embargo, para garantizar un nivel de seguridad mas alto, debe configurar VShield para que funcione con el software cliente de correo electrónico y hacer que examine minuciosamente el tráfico de internet en busca de virus y software dañino. El asistente de configuración de VShield puede ayudarle a configurar muchas de estas opciones inmediatamente; luego podrá adaptar el programa para que funcione mejor en su entorno a medida que se familiarice con VShield y la susceptibilidad del sistema al software dañino.

CÓMO ELEGIR EL MEJOR ANTI-VIRUS

Debe ofrecer:

-

Máximo índice de detección y eliminación de virus avalado por las principales certificaciones internacionales.

-

Actualizaciones permanentes vía Internet y otros soportes.

-

Gestión centralizada y versiones específicas para todas las plataformas.

-

Alcance y capacidad para incorporar con rapidez todos los nuevos virus a nivel mundial.

-

Respaldo de un equipo de profesionales con experiencia que proporcione solución inmediata a los nuevos virus.

VIRUS INFORMATICOS DEL 2003

Motivos para crear un virus.

A diferencia de los virus que causan resfriados y enfermedades en humanos, los virus de computadora no ocurren en forma natural, cada uno debe ser programado. No existen virus benéficos. Algunas veces son escritos como una broma, quizá para irritar a la gente desplegando un mensaje humorístico. En estos casos, el virus no es mas que una molestia. Pero cuando un virus es malicioso y causa daño real, ¿quién sabe realmente la causa? ¿Aburrimiento? ¿Coraje? ¿Reto intelectual? Cualquiera que sea el motivo, los efectos pueden ser devastadores.

Los fabricantes de virus por lo general no revelan su identidad, y algunos retan a su identificación.

¿Cómo Evitarlos?

Sospecha de los programas activos todo el tiempo (residentes en memoria). Los virus tienen la mala costumbre de quedarse en memoria para realizar sus fechorías.

Sospecha de cualquier programa gratuito (shareware, freeware; fotos, videos, rutinas, patchs) que bajes de Internet. Los fabricantes de virus colocan frecuentemente en estos sus nocivos productos.

Obtén una lista de los virus mas comunes y verifica contra esta lista cualquier programa nuevo que tengas.

Fíjate en el tamaño de los archivos del sistema [COMMAND.COM principalmente]. Sospecha si es diferente del original.

Haz una copia de la Tabla de Localidades para Archivo [File Allocation Table] y CMOS si te es posible. Te ahorrará mucho tiempo, dinero y esfuerzo el copiarla de nuevo si algún virus la dañó.

Al estar buscando un virus, y si tienes disco duro, bloquea el acceso a este temporalmente.

Actualiza mensualmente tu AntiVirus. Si no lo tienes puedes conseguir una copia gratuita en: Symantec Corp., Network Associates Inc., Command Software Systems, Inc., Aladdin Knowledge Systems, Data Fellows, Norman Data Defense Systems, Panda Software International, Sophos Inc., entre otros.

Descargar

| Enviado por: | Viciosa |

| Idioma: | castellano |

| País: | Perú |