Informática

Protocolo de acceso CSMACD (Carrier Sense Multiple Access With Collision Detection)

PROTOCOLO DE ACCESO CSMA/CD

RESUMEN

Funcionamiento de Ethernet.

El protocolo CSMA/CD.

Carrier Sense Multiple Access with Collision Detection

Cuando la interfaz del servidor tiene un paquete para transmitir, escucha en la línea para determinar si hay mensajes siendo transmitidos. Si no detecta transmisión alguna, la interfaz comienza a enviar. Cada transmisión está limitada en el tiempo, pues existe un tamaño máximo de paquete. Cuando un transceiver comienza a transmitir, la señal no llega a cada punto de la red simultáneamente, a pesar de que viaja a casi un 80% de la velocidad de la luz. Por lo anterior, es posible que 2 transceivers determinen que la red está ociosa y comiencen a transmitir al mismo tiempo; provocando la colisión de las dos señales.

Detección de Colisiones (CD): Cada transceiver monitorea el cable mientras está transfiriendo para verificar que una señal externa no interfiera con la suya. Cuando una colisión es detectada, la interfaz aborta la transmisión y espera hasta que la actividad cese antes de volver a intentar la transmisión. Política de retención exponencial. El emisor espera un tiempo aleatorio después de la primera colisión; un periodo de espera 2 veces más largo que el primero en caso de una segunda colisión; 4 veces más largo la próxima vez, etc., reduciendo así al máximo la probabilidad de colisión.

-Otro modo de explicarlo es:

El protocolo CSMA/CD funciona de algún modo como una conversación en una habitación oscura.

Todo el mundo escucha hasta que se produce un periodo de silencio, antes de hablar (CS, detección de portadora).

Una vez que hay silencio, todo el mundo tiene las mismas oportunidades de decir algo (Acceso Múltiple).

Si dos personas empiezan a hablar al mismo tiempo, se dan cuenta de ello y dejan de hablar(Detección de Colisiones.)

SUMMARY

Operation of Ethernet.

The protocol CSMA/CD.

Carrier Sense Multiple Access with Collision Detection

When the interfaz of the servant has a package to transmit, he/she listens in the line to determine if there are messages being transmitted. If it doesn't detect transmission some, the interfaz begins to send. Each transmission is limited in the time, because a maximum size of package exists. When a transceiver begins to transmit, the sign doesn't arrive simultaneously to each point of the net, although it travels to almost 80% of the speed of the light. For the above-mentioned, it is possible that 2 transceivers determines that the net is lazy and begin to transmit at the same time; causing the collision of the two signs. Detection of Collisions (CD): Each transceiver watches over the cable while it is transferring to verify that an external sign doesn't interfere with his. When a collision is detected, the interfaz miscarries the transmission and wait until the activity ceases before attempting the transmission again. Politics of exponential retention. The originator expects an aleatory time after the first collision; a period of wait longer 2 times that the first one in the event of a second collision; longer 4 times next time, etc., reducing this way to the maximum the collision probability.

-another way of explaining to it is:

The protocol CSMA/CD works somehow like a conversation in a dark room.

Everybody listens until he/she takes place a period of silence, before speaking (CS, transporting detection).

Once there is silence, everybody has the same opportunities to say something (Multiple Access).

If two people begin to speak at the same time, they realize it and they leave of hablar(Detección of Collisions.)

INTRODUCCION

La cantidad de información que se maneja en las empresas modernas hace necesaria la implementación de sistemas que permitan compartir, modificar, almacenar y en general, tratar de manera muy rápida y eficiente, todos los datos y archivos correspondientes a su propio funcionamiento.

Para llevar acabo estas funciones se crearon las redes de computadoras. Estas se podrían clasificar en dos grupos principales: las redes WAN(Red de área amplia) y las redes LAN (red de área local). Esta ultima se utiliza para interconectar computadoras, periféricos o estaciones de trabajo distribuido en un edificio o entre un grupo cercano de edificios, con el propósito de compartir archivos, programas e impresoras. Las redes Ethernet pertenecen a la segunda categoría mencionada, por eso es muy frecuente encontrarlas en oficinas, fabricas, entidades oficiales, universidades, etc.

Para garantizar que las computadoras conectadas en la red puedan comunicarse sin problemas, deben cumplir una serie de normas que se conocen generalmente con el nombre de protocolo. La red Ethernet utiliza un protocolo llamado CSMA/CD (carrier sense multiple access/ carrier detect), quiere decir acceso múltiple por detección de portadora con detección de colisiones. A continuacion se hará una breve reseña histórica y descripción de su funcionamiento

EL NACIMIENTO DE ETHERNET

En 1970, mientras Abramson montaba ALOHANET en Hawaii, un estudiante llamado Robert Metcalfe experimentaba con la recién estrenada ARPANET y conectaba ordenadores en un laboratorio. Metcalfe conocía las experiencias de Abramson y empezó una tesis doctoral en Harvard (que terminaría en 1973), en la que desde un punto de vista teórico planteaba mejoras que se podrían introducir al protocolo ALOHA para aumentar su rendimiento. La idea básica era muy simple: las estaciones antes de transmitir deberían detectar si el canal ya estaba en uso (es decir si ya había 'portadora'), en cuyo caso esperarían a que la estación activa terminara antes de transmitir. Además, cada estación mientras transmitiera estaría continuamente vigilando el medio físico por si se producía alguna colisión, en cuyo caso pararía y transmitiría más tarde. Años después este protocolo recibiría la denominación Acceso Múltiple con Detección de Portadora y Detección de Colisiones, o más brevemente CSMA/CD (Carrier Sense Multiple Access / Colision Detect).

En 1972 Metcalfe se mudó a California para trabajar en el Centro de Investigación de Xerox en Palo Alto llamado Xerox PARC (Palo Alto Research Center). Allí se diseñaba lo que se consideraba la 'oficina del futuro' y Metcalfe encontró un ambiente perfecto para desarrollar sus inquietudes. Se estaban probando unos ordenadores denominados Alto, que disponían de capacidades gráficas y ratón y son considerados los primeros ordenadores personales. También se estaban fabricando las primeras impresoras láser. Se quería conectar los ordenadores entre sí para compartir ficheros y las impresoras. La comunicación tenía que ser de muy alta velocidad, del orden de megabytes por segundo, ya que la cantidad de información a enviar a las impresoras era enorme (tenían una resolución y velocidad comparables a una impresora láser actual). Estas ideas que hoy parecen obvias eran completamente revolucionarias en 1973.

A Metcalfe, el especialista en comunicaciones del equipo con 27 años de edad, se le encomendó la tarea de diseñar y construir la red que uniera todo aquello. Contaba para ello con la ayuda de un estudiante de doctorado de Stanford llamado David Boggs. Las primeras experiencias de la red, que denominaron `Alto Aloha Network', las llevaron a cabo en 1972. Fueron mejorando gradualmente el prototipo hasta que el 22 de mayo de 1973 Metcalfe escribió un memorándum interno en el que informaba de la nueva red. Para evitar que se pudiera pensar que sólo servía para conectar ordenadores Alto cambió el nombre inicial por el de Ethernet, que hacía referencia a la teoría de la física hoy ya abandonada según la cual las ondas electromagnéticas viajaban por un fluido denominado éter que se suponía llenaba todo el espacio (para Metcalfe el 'éter' era el cable coaxial por el que iba la portadora). Los dos ordenadores Alto utilizados para las primeras pruebas de Ethernet fueron rebautizados con los nombres Michelson y Morley, en alusión a los dos físicos que demostraron en 1887 la inexistencia del éter mediante el famoso experimento que lleva su nombre.

La red de 1973 ya tenía todas las características esenciales de la Ethernet actual. Empleaba CSMA/CD para minimizar la probabilidad de colisión, y en caso de que ésta se produjera ponía en marcha el mecanismo de retroceso exponencial binario para reducir gradualmente la `agresividad' del emisor, con lo que éste se adaptaba a situaciones de muy diverso nivel de tráfico.

En la actualidad todas las computadoras en red están conectadas sobre el mismo bus, se dice que el cable opera en acceso múltiple. Esto significa que cuando una computadora quiere mandar información, debe colocar en el cable todo el paquete de información a ser transmitido. Dicho paquete incluye los datos sobre que usuario los envía y que usuaria los recibe, además de la información en sí

PROTOCOLOS DE ACCESO MÚLTIPLE CON DETECCIÓN DE PORTADORA

En ALOHA las estaciones se ponían a transmitir sin preguntar si el medio está libre. Veamos ahora protocolos más 'diplomáticos', que antes de ponerse a hablar miran si alguien ya lo está haciendo. Estos protocolos se denominan de acceso múltiple con detección de portadora o CSMA (Carrier Sense Multiple Access). Esto permite hacer un uso más eficiente del canal, y llegar a mayores grados de ocupación.

CSMA 1-persistente

En su nivel más primitivo el protocolo CSMA hace lo siguiente: cuando tiene una trama lista para enviar primero escucha el canal para saber si está libre; si lo está envía la trama; en caso contrario espera a que se libere y en ese momento envía la trama. Este protocolo se denomina CSMA 1-persistente porque hay una probabilidad 1 (es decir certeza) de que la trama se transmita cuando el canal esté libre.

En una situación real con tráfico intenso es muy posible que cuando un ordenador termine de transmitir haya ya una 'cola' de ordenadores esperando para enviar su trama; con CSMA 1-persistente es altamente probable que todas esas tramas sean emitidas a la vez y colisionen, pudiéndose repetir este proceso varias veces con la consiguiente degradación del rendimiento. De hecho no hace falta que lo hagan exactamente a la vez: basta con que empiecen a transmitir con una diferencia de tiempos menor que la distancia que los separa, ya que en tal caso detectarán el canal libre en el momento de iniciar la transmisión; por ejemplo, supongamos dos ordenadores unidos por un cable de un kilómetro de longitud, con lo que la señal emitida por uno tardará unos 5 m s en llegar al otro; si la diferencia de tiempo con la que ambos empiezan a emitir es menor de 5 m s se producirá una colisión, pues el segundo no habrá recibido la señal del primero a tiempo de evitarla. En este tipo de redes el retardo de propagación de la señal puede tener un efecto importante en el rendimiento.

A pesar de sus inconvenientes el CSMA 1-persistente supone un avance respecto al ALOHA ranurado, ya que toma la precaución de averiguar antes si el canal está disponible, con lo que se evitan un buen número de colisiones. Suponiendo distribución de Poisson la máxima eficiencia puede llegar al 55% aproximadamente, obteniéndose ésta con un grado de ocupación del 100%. Como veremos más tarde el funcionamiento de Ethernet corresponde hasta cierto punto con el de CSMA 1-persistente.

CSMA no persistente

En un intento por resolver el problema del protocolo anterior podemos adoptar la estrategia siguiente: antes de enviar escuchamos, si el canal está libre transmitimos, pero si está ocupado, en vez de estar a la escucha, pendientes de usarlo en cuanto se libere, esperamos un tiempo aleatorio después del cual repetimos el proceso; A este protocolo se le denomina CSMA no persistente. Intuitivamente podemos predecir que dará una menor eficiencia que CSMA 1-persistente para tráficos moderados (pues introduce una mayor latencia), pero se comportará mejor en situaciones de tráfico elevado pues evita el efecto 'cola de espera' y las colisiones que en consecuencia se producen. La simulación matemática confirma esta suposición.

CSMA p-persistente

Tratemos ahora de diseñar un protocolo híbrido, que combine las ventajas de los dos anteriores. Tendrá el rendimiento de CSMA 1-persistente en tráficos moderados y el de CSMA no persistente en tráficos intensos. Este protocolo se denomina CSMA p-persistente y se aplica a canales a intervalos o ranurados. El funcionamiento es el siguiente: cuando el ordenador tiene algo que enviar primero escucha el canal; si está libre transmite, en caso contrario espera; cuando se ha liberado transmite con una probabilidad p (o no transmite con una probabilidad q=1-p); si no ha transmitido en el primer intervalo el ciclo se repite, es decir transmite con una probabilidad p (o no transmite con una probabilidad q). El proceso se repite hasta que finalmente la trama es transmitida o bien otro ordenador utiliza el canal, en cuyo caso espera un tiempo aleatorio y empieza de nuevo el proceso.

Ajustando el valor del parámetro p se puede regular el funcionamiento de este protocolo entre el de CSMA.1-persistente y el de CSMA no persistente. Su eficiencia es en general superior a la de ambos.

CSMA con detección de colisión

Hasta ahora, una vez habían empezado a transmitir una trama los ordenadores seguían transmitiendo aun cuando detectaran que había una colisión. En ese caso sería más eficiente parar de transmitir, ya que la trama será errónea e inútil. Este tipo de protocolo se conoce como CSMA/CD (Carrier Sense Multiple Access with Collision Detection, acceso múltiple detección de portadora con detección de colisiones), y se utiliza en la red local IEEE 802.3, también conocida como Ethernet, en sus múltiples variantes.

En una red CSMA/CD la única circunstancia en la que puede producirse una colisión es cuando dos ordenadores empiezan a transmitir a la vez, o con una diferencia de tiempo lo bastante pequeña como para que la señal de uno no haya podido llegar al otro antes de que éste empiece a transmitir. Supongamos que tenemos dos ordenadores A y B situados en extremos opuestos de la red, y que el tiempo que la señal tarda en propagarse de un extremo a otro de la red es t; cabría pensar que pasado ese tiempo t desde que A empieza a transmitir ya puede estar seguro de que no se producirán colisiones; sin embargo esta suposición es incorrecta, ya que B podría haber empezado a transmitir justo en el instante t -e, o sea inmediatamente antes de que le haya llegado la trama de A; por tanto sólo después de un tiempo 2t puede A estar seguro de haberse `apoderado' del canal de transmisión.

Dado que el período de incertidumbre en CSMA/CD se reduce a ese intervalo 2t estas redes se suelen modelar como un sistema ALOHA ranurado con intervalos de tamaño 2t.

En cualquiera de los protocolos que hemos visto hasta ahora puede haber competencia entre ordenadores por acceder al medio. Dicha competencia produce colisiones, que en la práctica suponen una disminución del rendimiento ya que las transmisiones que se producen durante la colisión son inútiles; estos efectos se agravan a medida que aumenta el tráfico en la red, ya que la probabilidad de colisiones aumenta. Las cosas han ido mejorando poco a poco a medida que hemos refinado el protocolo, pero incluso con CSMA/CD cuando la ocupación del canal es elevada el rendimiento empieza a bajar.

FORMATO DE LA INFORMACION (TRAMA)

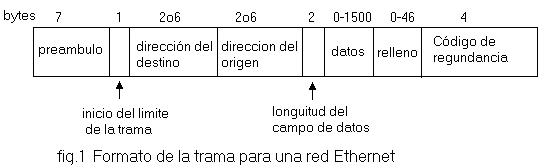

Los paquetes de información (también conocidos como trama) que envía cada computadora por la red deben tener formato especifico y cumplir una norma establecida, para que sean comprendidas por todos los usuarios de la red. Esa norma cabijan aspectos como la longitud de los paquetes, polaridad o voltaje de los bits, códigos para detección de errores, etc.

En la figura 1 sé nuestra el formato de una trama o paquete de información. Cada trama empieza con un preámbulo de 7 bytes iguales (10101010). Esto genera una onda cuadrada de 10 MHz, durante un tiempo de 5.6 nicro-segundo, con el objeto de que el receptor se sincronice con el reloj de transmisión: Después viene un byte llamado inicio de trama (10101011), con el fin de marcar el comienzo de la información propiamente dicha.

Los bytes correspondientes a la dirección de destino y de origen se utilizan para saber a quien va el mensaje y quien lo envía. Además, existen un carácter especial que pude indicar que le mensaje va dirigido a un grupo de usuarios o a todos los usuarios. El byte que indica la longitud

del campo de datos indica al receptor cuantos

bytes de información útil o verdadera debe esperar a continuación. Los datos corresponden al archivo en particular que se esta enviando.

Los bytes de relleno se emplean para garantizar que la trama total tenga una longitud mínima de 64 bytes (sin contar el preámbulo ni el inicio de trama), en caso de que el archivo de datos sea muy corto. Esto se hace con el fin de desechar las tramas muy cortas(menores de 64 bytes) que puedan aparecer en el cable de la red,

como consecuencia transmisiones abortadas por colisiones. El código de redundancia sirve para hacer detecciones de errores. Si algunos bits de datos llegan al receptor erróneamente (a causa del ruido), es casi seguro que el código de redundancia será incorrecto y, por lo tanto, el error será detectado.

CODIFICACION DE LOS BITS

Aunque los bits de información que entrega la tarjeta de red al cable se podrían entregar en forma directa (por ejemplo: 1 voltio para un 1 lógico y 0 voltios para un 0 lógico), esto no le permitirá al receptor saber en que momento empieza cada uno. Además, la potencia que se pierde en el cable seria muy elevada. Por esto las red utiliza una Técnica denominada codificación Manchester, que consiste en asignar dos intervalos de tiempo iguales para cada bit. La figura 2 muestra su formato.

Para representar un 1 lógico se tiene que la primera mitad del bit esta en nivel alto y la segunda mitad en nivel bajo. Para representar un 0 lógico, el primer intervalo esta en un nivel bajo

y el segundo en un nivel alto. Con este esquema se garantiza que cada bit tenga una transmisión en la parte media, propiciando así un excelente sincronismo ente el transmisor y el receptor.

CONCLUSIONES

Luego de haber realizado mi investigación con respecto al protocolo de acceso CSMA/CD puedo concluir lo siguiente.

Pude darme cuenta la cantidad de información que puede ser capaz de ser transmitida, por distinto usuarios en un mismo periodo de tiempo, a través de una línea y todo el proceso de investigación que tuvo que realizarse a través de los años para llegar a construir el protocolo antes descrito.

Como también la forma con que son transmitidas, enviadas, las tramas en las cuales va especificadas el destino, la persona que los envía como muchos otros datos esenciales en una transmisión.

Que realmente el protocolo es efectivo, ya que permite darle las mismas oportunidades de transmisión, a todos los usuarios de la línea, no existe prioridad para un usuario al transmitir.

Como también el usuario receptor no reconoce(no acepta) las tramas que no contienen los 64 bits (sin contar el preámbulo ni el inicio de trama).

BIOGRAFIA

http://www.cipres.upm.es/old/cd/tema2/cd1.htm

http://www.canet2.net/Optical/architectural.doc

http://www.acm.org/classics/apr96/

http://www.researchdigital.com/wrl/publications/abstracts/88.4.html

Rogelio Montañana

Universidad de Valencia

Servicio de Informática

(Rogelio.Montanana@uv.es)

Revistas Electrónica Práctica CEKIT

tomo 8.

Descargar

| Enviado por: | Alder Josef Cisterna |

| Idioma: | castellano |

| País: | Chile |