Administración de sistemas informáticos

Encriptación y password

Informe Técnico: Encriptación y Password

Introducción:

InterData es una empresa con cientos de equipos de conferencia, transmisores de 2 canales, receptores de 2 a 6 canales, micrófonos, proyectores, proyectores de diapositivas, consoletas para transmisores de canales, cabinas para interpretes, parlantes, equipos de computación y auriculares, los cuales se venden y alquilan.

En las PCS tienen planos de nuevos y mejorados equipos, control de cotización, mensajes de clientes de todo el conurbano bonaerense y otros países, asistencia para la conferencia e información de que se utilizara en cada conferencia. Necesitan proteger dicha información y mediante este informe técnico vamos a asesorarlos de cómo hacerlo.

La seguridad en la informática es un elemento muy útil e indispensable cuando se maneja información y mucho mas cuando la misma es confidencial. Es por ello, que la forma en que se desee proteger la información almacenada en los equipos es muy importante. Aquí desarrollaremos algunas formas muy útiles de proteger su información mediante los métodos mas utilizados y más seguros para su empresa y sus requerimientos.

Cuerpo del Informe:

Entre los métodos de seguridad mas útiles y efectivos se encuentran los password y passphrase estas son, como su nombre lo indica, una palabra o frase que nos permite el pase, o ingreso a determinada información. Las ventajas de los password o passphrase son que permiten el acceso a la información solo a determinados usuarios y permite identificar cual usuario fue el que ingreso a la información en un determinado momento. La diferencia que existe entre un password y un passphrase es que esta ultima suele ser más compleja y por lo tanto más segura, lo que se debe a que al ser una frase que nos permita acceder a la información suele tener mas de una palabra o que las mismas estén separadas por espacios sin embargo esto no es absolutamente necesario.

Dentro de los password se pueden establecer dos categorías que nos permiten el control de diferentes cosas. Una de ellas es un password personal que nos permite autenticar al usuario que esta teniendo acceso a la información, este tipo de password es importante que sea conocido por una única persona. La otra categoría es un password de acceso que puede ser conocido por una o un grupo de personas que estén autorizados a ingresar a determinada información.

Un importante dato a tener en cuenta es que la seguridad que proporciona el password o passphrase depende, también de la cuan compleja sea. Es decir, hay ciertos password que son recomendables no usar ya que las mismas pueden ser averiguadas, deducidas o adivinadas con mas facilidad lo que proporciona un riesgo mayor a la información. Estos son los que llamamos malos passwords. Por el contrario un buen password debe ser largo, usara una amplia gama de caracteres en un orden imprevisible, pero también, un buen password es aquel que sea fácil de recordar y se pueda teclear rápidamente para que nadie pueda verlo cuando se lo esta topeando. Aquí van algunos criterios que se deben tener en cuenta a la hora de elegir un password o una passphrase para que este sea bueno:

Lo que no se debe elegir:

-

Use como mínimo ocho caracteres (cuanto mas largo sea mejor, aunque un password con excesivos caracteres seria demasiado difícil de recordar).

-

No se debe basar un password en información personal (el nombre, apodos, fechas de cumpleaños, el nombre de esposa/o, el nombre de su hijo/a, el nombre de animal doméstico que los amigos nombran, el apellido de soltera de las madres, el nombre del pueblo, el número de la casa y el nombre de la calle, número de teléfono, el número del cuit, el número de afiliado de la obra social, número de registro de automóvil, etc.)

-

No se debe elegir un password al azar o escoger un objeto que este cerca suyo y usarlo como password ("monitor", "teléfono", "computadora", "teclado", "impresora", etc.)

-

Jamás debe usar un password basado en una cuenta de usuario, mail, nombre de cuenta, nombre de login, etc.

-

Nunca use una palabra escogida al azar de un diccionario, incluso de un diccionario especializado o de lengua extranjera.

-

Tampoco es conveniente utilizar términos de la jerga musical, científica, de negocios o legales.

-

Nunca use términos de ciencia ficción o de novelas fantásticas, películas, telenovelas, etc.( "stark trek", “batman” o "king Kong".)

-

Marcas de fabricas o nombres de productos.

-

Malas palabras o insultos.

-

No se recomiendan las palabras deletreadas al revés.

-

Sucesiones de caracteres existentes en el teclado (qwerty, asdfg, zxcvb, etc.) o caracteres repetidos (qqqqq, 44444, nnnnn)

-

Una palabra seguida por un numero o símbolo.

-

Un password que halla sido usado por otra persona, que utilice en otra cuenta de usuario, login, mail o que halla sido publicada en algún articulo (incluyendo este).

-

No duplique una palabra (appleapple) o quítele las vocales (ppl).

-

No haga alteraciones de solo letras ( la i convertida en 1 o la e en 3).

Lo que se debe elegir:

-

Alterne entre una consonante y dos o mas vocales para crear palabras sin sentido (taupouti).

-

Escoja un par de palabras cortas y únalas con algún signo de puntuación (seat%tree).

-

Ponga uno o más signos de puntuación en medio de una palabra larga ("h&leb@rs" handlebars).

-

Use una combinación al azar de caracteres mayúsculas, minúsculas, signos de puntuación y espacios en blanco.

Importante: Ninguno de estos ejemplos debe ser usado ya que han sido utilizados aquí y por lo tanto todos los conocen.

Una buena manera de elegir un password es, entonces, utilizando un software generador de passwords. Es importante que nadie sepa que lo esta usando. Es mas, use varios software generadores de passwords y cambie los resultados al azar. Cambie su password frecuentemente, esto ayuda a no dar tiempo para adivinarlo. Es importante que si cree que alguien conoce su password si tan solo lo sospecha debe cambie su password inmediatamente.

Un password debe ser fácil de recordar y es importante que usted siempre lo recuerde, nunca debe escribirse el password en un cuaderno, libro, anotador, archivo, etc. No comparta su password con nadie, ni siquiera sus amigos o su esposa, aunque confíe en ellos es posible que no sean tan cuidadoso como usted. Es mejor mantener los password de forma confidencial. Ya que si no, el password no estaría cumpliendo con su función de seguridad y protección a la información.

Si se sigue con todos estos criterios un password es muy útil y eficiente para identificar a los usuarios que acceden a la información y para permitir acceso a determinada información a un determinado grupo de personas.

Es un método simple pero seguro y lo ayudaría a proteger la información que usted posee dándole a esta una total confidencialidad.

Encriptación:

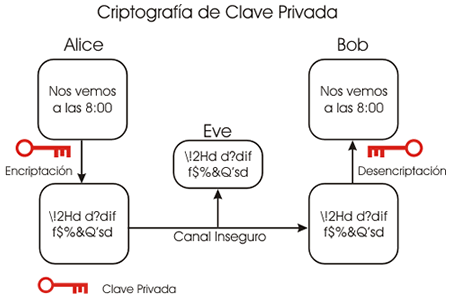

La encriptación es otro método usado que, antiguamente, solo era utilizado por militares o por el gobierno y es utilizado para mandar información la cual no debe ser conocida por ninguna otra persona que no sea su destinatario.

Toda encriptación se encuentra basada en un algoritmo cuya función es básicamente codificar la información para que sea indescifrable a simple vista, de manera que una letra “A” pueda equivaler a: “5x5mBwE” o cualquier otro código único por carácter. El trabajo del algoritmo es precisamente determinar como será transformada la información de su estado original a otro que sea muy difícil de descifrar.

Una vez que la información arribe su destino final, se aplica el algoritmo al contenido codificado.

Como hoy en día los algoritmos de encriptación son ampliamente conocidos, se utiliza lo que se llama “llave” para la controlar la encriptación y decriptación de información, para no permitir a otro usuario “no autorizado” descifrar la información encriptada.

Existen dos clases de llaves:

-

Llaves secretas (Algoritmos simétricos)

son los algoritmos clásicos de encriptación en los cuales un mensaje es encriptado utilizando para ello una cierta clave sin la cual no puede recuperarse el mensaje original.

El esquema básico de los algoritmos de clave simétrica es:

MENSAJE + CLAVE = CÓDIGO (encriptación)

CÓDIGO + CLAVE = MENSAJE (desencriptación)

Esto se lleva a cabo sustituyendo porciones del mensaje original por porciones de mensaje encriptado usando la clave. La sustitución puede ser de varias formas:

Monoalfabética: Cuando se encripta, cada caracter encriptado corresponde a un caracter del mensaje original y viceversa.

Homofónica: Cuando un caracter de texto original se encripta en varios caracteres del texto encriptado.

Poligráfica: Cuando N caracteres del mensaje original generan N caracteres del mensaje encriptado.

Polialfabética: Cuando N caracteres del texto original se encriptan en M caracteres del texto es encriptado (N"M).

Cabe destacar que la sustitución poligráfica y la sustitución homofónica son casos particulares de la sustitución polialfabética.

-

Llaves públicas (Algoritmos asimétricos)

Las cuales son muy usadas en Internet, es dada a conocer a cualquier persona que lo desee.

Su importancia se debe sobre todo al hecho de ser el inicio de los sistemas asimétricos, ya que en la práctica sólo es válido para el intercambio de claves simétricas, y con esta funcionalidad es muy usado en los diferentes sistemas seguros implementados en Internet, como SSL (Secure Socket Layer - Capa de Conexión Segura) y VPN (Virtual Private Network - Red Privada Virtual).

Matemáticamente se basa en las potencias de los números y en la función MOD (módulo discreto). Uniendo estos dos conceptos se define la potencia discreta de un número como Y = Xa mod q. Si bien el cálculo de potencias discretas es fácil, la obtención de su función inversa, el logaritmo discreto, no tiene una solución analítica para números grandes.

RSA es el más conocido y usado de los sistemas de clave pública, y también el más rápido de ellos. Presenta todas las ventajas de los sistemas asimétricos, incluyendo la firma digital, aunque resulta más útil a la hora de implementar la confidencialidad el uso de sistemas simétricos, por ser más rápidos. Se suele usar también en los sistemas mixtos para encriptar y enviar la clave simétrica que se usará posteriormente en la comunicación cifrada.

El sistema RSA se basa en el hecho matemático de la dificultad de factorizar números muy grandes. Para factorizar un número el sistema más lógico consiste en empezar a dividir sucesivamente éste entre 2, entre 3, entre 4... y así sucesivamente, buscando que el resultado de la división sea exacto, es decir, de resto 0, con lo que ya tendremos un divisor del número.

El cálculo de estas claves se realiza en secreto en la máquina en la que se va a guardar la clave privada, y una vez generada ésta conviene protegerla mediante un algoritmo criptográfico simétrico.

Conclusiones:

En este informe se a desarrollado un asesoramiento aceptable para la empresa InterData, auque es aconsejable también realizar Back-Ups de seguridad, y se recomienda utilizar un sistema de encriptación de llave privada, ya que es el más seguro, y utilizar passphrase, ya que es similar a la contraseña, con la diferencia que acepta espacio (cosa que no ocurre en el password) y esto puede ser una útil ventaja. Tome nota en un lugar seguro de sus claves (para prevenir el inacceso en caso de olvido), o utilice una para todos sus archivos (aunque no se recomienda), pero que sea difícil para los demás.

Asegure la confidencialidad de sus contraseñas, los únicos que deben conocerla son usted, y el receptor del archivo (si es compartido) y no utilice llaves publicas, porque al ser más conocidas, es más probable desencriptar el archivo, ya que algunos no son tan seguros como parecen ser.

Descargar

| Enviado por: | Dy Gabotkd |

| Idioma: | castellano |

| País: | Argentina |