Informática

Criptografía

Los Elementos esenciales de Criptografía

Cuando Julio Cesar envió los mensajes a sus generales, él no confió en sus mensajeros. Así que él reemplazó cada A en sus mensajes con un D, cada B con un E, y así sucesivamente a través del alfabeto. Sólo alguien que conoció la regla "el cambio por 3" podría descifrar sus mensajes.

Y asi empieza .

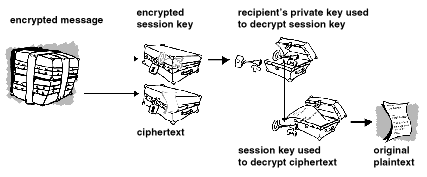

Encryption y decryption

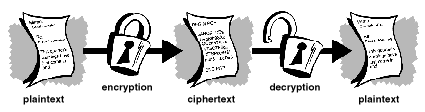

Datos que pueden leerse y pueden entenderse sin medida especial se llama plaintext o cleartext. El método de enmascarar el plaintext de tal como la piel enmascara todo lo que hay bajo ella se llama el encriptación. la Encriptación del plaintext produce la charla incoherente e ilegible llamado el ciphertext. Usted acostumbra en encriptacion a asegurar esa información quedando oculto de cualquiera , incluso aquéllos que pueden ver los datos del encrypted. El proceso de revertir el ciphertext a su plaintext original se llama el decryption. Figure 1-1 ilustra este proceso.

Figure 1-1. Encryption y decryption

¿Que es la criptografía?

La criptografía es la ciencia que usa las matemáticas para encriptar y desencriptar datos. La criptografía le permite guardar la información sensible o transmitirla por las redes inseguras (como el Internet) para que no pueda leerse por nadie excepto el destinatario intencional.

Mientras la criptografía es la ciencia de afianzar los datos, el criptoanálisis es la ciencia de analizar y romper la comunicación segura. El criptoanálisis clásico involucra una combinación interesante de razonamiento analítico, la aplicación de herramientas matemáticas, modelo encontrando, paciencia, determinación, y suerte. criptoanálisis También se llaman los asaltadores.

Criptología abarca criptografía y criptoanálisis.

La criptografía fuerte

"Hay dos tipos de criptografía en este mundo: criptografía que detendrá a su hermana del niño de leer sus archivos, y criptografía que detendrá a los gobiernos mayores de leer sus archivos. Este libro es sobre el último."

--Bruce Schneier, la Criptografía Aplicada,: Los protocolos, Algoritmos, y Código de la Fuente en C.

PGP también está sobre la última clase de criptografía. La criptografía puede ser fuerte o débil, como fue explicado anteriormente. La fuerza de Cryptographic es moderada en el tiempo y recursos, él exigiría recuperar el plaintext. El resultado de criptografía fuerte es ciphertext que es muy difícil de descifrar sin la posesión de la herramienta de decodificación apropiada. ¿Cómo difícil? Dado todo el poder de la informática de hoy y tiempo disponible - incluso mil millones computadoras que hacen mil millones cheques en un segundo - no es posible descifrar el resultado de criptografía fuerte antes del fin del universo.

Uno pensaría, entonces, esa criptografía fuerte se retrasaría bastante incluso con un cryptanalyst sumamente determinado. ¿Quién es realmente para decir? Nadie ha demostrado que el encryption más fuerte asequible hoy se retrasará bajo el poder de la informática de mañana. Sin embargo, la criptografía fuerte empleada por PGP es el mejor disponible hoy. La vigilancia y conservatismo protegerán su mejora, como tambien, las demandas de impenetrabilidad.

¿Cómo trabaja la criptografía ?

Un algoritmo del cryptographic, o cifra, es una función matemática usada en los procesos de encriptación y desencriptacion. Un algoritmo criptografico trabaja en combinación con una llave - una palabra, número, o frase - para encriptar el plaintext. El mismo encriptador del plaintext pasa a diferentes ciphertext con llaves diferentes. La seguridad de datos del encrypted es completamente dependiente en dos cosas: la fuerza del algoritmo del cryptographic y el secreto de la llave.

Un algoritmo del cryptographic, más todas las posibles llaves y todos los protocolos que lo hacen trabajar comprende un cryptosystem. PGP es un cryptosystem

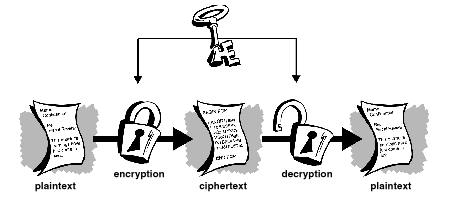

La criptografía convencional

En la criptografía convencional, también llamado el encryption secreto-importante o simétrico-importante, una llave se usa para ambos el encryption y decryption. Los Datos estandars de Encryption (DES) es un ejemplo de un cryptosystem convencional que es extensamente empleado por el Gobierno Federal. Figura 1-2 es una ilustración del proceso del encryption convencional.

Figure 1-2. El encryption convencional

La cifra de César

Un ejemplo sumamente simple de criptografía convencional es un cero de la substitución. Un cero de la substitución sustituye un pedazo de información para otro. Esto es mas frecuentemente hecho compensando cartas del alfabeto. Dos ejemplos son el Decodificador Confidencial de Capitán Medianoche secreto qué usted puede haber poseído cuando era un niño, y el cero de Julio César. En ambos casos, el algoritmo es compensar el alfabeto y la llave es el número de carácteres para compensarlo.

Por ejemplo, si nosotros ponemos en código la palabra "SECRETO" usando la clave de cesar evaluada en 3 nosotros compensamos el alfabeto para que la tercera carta abajo (D) empiece el alfabeto.

Empezando así con

ABCDEFGHIJKLMNOPQRSTUVWXYZ

y desplazando todo 3 lugares, usted consigue

DEFGHIJKLMNOPQRSTUVWXYZABC

donde D=A, E=B, F=C, y así sucesivamente.

Usando este esquema, el plaintext, "SECRETO" el encrypts como "VHFUHWR". usted le dice que permitan a alguien más leer el ciphertext que la llave es 3.

Obviamente, ésta es la criptografía sumamente débil por las normas de hoy, pero funcionó para César, e ilustra cómo los trabajos de la criptografía convencionales.

La dirección importante y el encryption convencional

El encryption convencional tiene beneficios. Es muy rápido. Es especialmente útil para encriptar datos que no van en cualquier parte. Sin embargo, el encryption convencional solo como un medios por transmitir los datos seguros puede ser bastante caro absolutamente debido a la dificultad de seguridad de distribución

Revoque un carácter de su película del espía favorita: la persona con una cartera cerrada con llave esposada a su muñeca. ¿Cuál está en la cartera, cualquiera? Probablemente no es el código de lanzamiento de proyectil / la fórmula del biotoxin / el plan de su invasión . Es la llave que manda los datos confidenciales al decrypt.

Para comunicar usando el encryption convencional firmemente, ellos deben estar de acuerdo en una llave para un remitente y destinatario y deben guardarlo el secreto entre ellos. Si ellos están en las situaciones físicas diferentes, ellos deben confiar en el mensajero, el Teléfono , o algún otro medio de comunicación seguro para prevenir el descubrimiento de la llave confidencial durante la transmisión. Cualquiera que oye por casualidad o intercepta la llave en el tránsito puede leer después, puede modificar, y puede forjar todo el encrypted de información o puede autenticar con esa llave. De DES Captain el Decodificador Confidencial de Medianoche Cerca, el problema persistente con el encryption convencional es la distribución importante: ¿cómo hace la llave al destinatario sin ser interceptarlo?

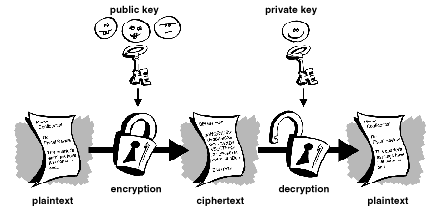

La criptografía pública

Los problemas de distribución importante son resueltos por la criptografía pública, el concepto se introdujo por Whitfield Diffie y Martin Hellman en 1975. (Hay evidencia ahora que el Servicio Confidencial británico lo inventó unos años ante Diffie y Hellman, pero lo guardó un militar secreto - y no hizo nada con él. [J H ELLIS: La Posibilidad de Afiance Encryption Digital Non-confidencial, CESG Report, el 1970 de enero])

La criptografía pública es un esquema asimétrico que usa un par de llaves para el encryption: una llave pública que los datos del encrypts, y una llave privada, o confidencial correspondiente al decryption. Tu publicas tu llave publica al mundo manteniendo tu llave privada secreta. Cualquiera con una copia de la llave publica puede encriptar informacion que sólo usted puede leer. Incluso las personas que usted nunca se ha encontrado.

Es el infeasible del computationally para deducir la llave privada de la llave pública. Cualquiera que tiene una información de encrypt de lata importante pública pero no enlata el decrypt él. Sólo la persona que tiene la llave privada correspondiente enlata el decrypt la información.

++++++++++++++++++++++++++++++

Figure 1-3. El encryption importante público

El beneficio primario de criptografía importante pública es que permite a las personas que no tienen ningún arreglo de seguridad preexistiendo para intercambiar los mensajes firmemente. La necesidad para el remitente y receptor de compartir las llaves confidenciales vía algún cauce seguro se elimina; todo las comunicaciones involucran sólo llaves públicas, y ninguna llave privada se transmite en la vida o se comparte. Algunos ejemplos de cryptosystems público-importante son Elgamal (nombró para su inventor, Taher Elgamal), RSA (nombró para sus inventores, Ron Rivest, Adi Shamir, y Leonard Adleman), Diffie-Hellman (nombró, usted lo supuso, para sus inventores), y DSA, el Algoritmo de la Firma Digital (inventó por David Kravitz).

Porque la criptografía convencional era una vez los únicos medios disponibles por relevar la información confidencial, el gasto de cauces seguros y la distribución importante sólo relegó su uso a aquéllos que podrían permitirselo el lujo de, como los gobiernos y los bancos grandes (o niños pequeños con los anillos del decodificador confidenciales). el encryption importante Público es la revolución tecnológica que proporciona la criptografía fuerte a las masas adultas. ¿Recuerde al mensajero con la cartera cerrada con llave esposada a su muñeca? El encryption público-importante lo publica de negocio (probablemente a su alivio).

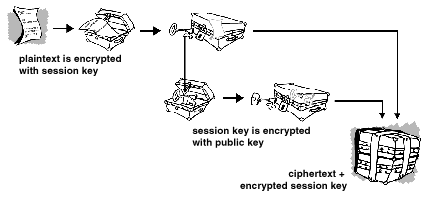

Cómo los trabajos de PGP

PGP combina algunos de los rasgos más buenos de criptografía importante convencional y " pública. PGP es un cryptosystem híbrido. Cuando un plaintext de encrypts de usuario con PGP, PGP primero las compresas el plaintext. La condensación de los datos ahorra tiempo de transmisión de módem y espacio del disco y, más pretenciosamente, fortalece la seguridad del cryptographic. La mayoría de las técnicas del cryptanalysis se aprovecha de modelos encontrados en el plaintext para crujir el cero. La condensación reduce estos modelos en el plaintext, mientras reforzando grandemente por eso la resistencia al cryptanalysis. (Archivos que son demasiado cortos comprimir o qué no comprime bien no está comprimido.)

PGP crea una llave de la sesión que es una llave confidencial uno-tiempo-única entonces. Esta llave es un número del azar generado de los movimientos del azar de su ratón y las pulsaciones usted el tipo. Esta sesión los trabajos importantes con un algoritmo del encryption convencional muy seguro, rápido al encrypt el plaintext; el resultado es el ciphertext. Una vez el datos es el encrypted, la llave de la sesión es entonces el encrypted a la llave pública del destinatario. Este público importante-encrypted la llave de la sesión se transmite a lo largo de con el ciphertext al destinatario.

Figure 1-4. Cómo los PGP encryption trabajos

Decryption trabaja en la marcha atrás. La copia del destinatario de usos de PGP su o su llave privada para recuperar la llave de la sesión temporal que PGP acostumbra entonces al decrypt el convencionalmente-encrypted el ciphertext.

Figure 1-5. Cómo los PGP decryption trabajos

La combinación de las dos confabulaciones de métodos de encryption la conveniencia de encryption importante público con la velocidad de encryption convencional. El encryption convencional es aproximadamente 1, 000 veces más rápidamente que el encryption importante público. El encryption importante público proporciona una solución a su vez para codificar distribución y problemas de transmisión de datos. Usado juntos, se mejoran actuación y la distribución importante sin cualquier sacrificio en la seguridad.

Las llaves

Una llave es un valor que trabaja con un algoritmo del cryptographic para producir un ciphertext específico. Las llaves básicamente realmente son, realmente, los números muy grandes. El tamaño importante es moderado en momentos; el número que representa una llave del 1024-pedazo es el zurcido grande. En la criptografía importante pública, el más grande la llave, el más seguro el ciphertext.

Sin embargo, el tamaño importante público y la llave confidencial de criptografía convencional clasifican según tamaño es totalmente el unrelated. Una llave del 80-pedazo convencional tiene la fuerza equivalente de un 1024-pedazo la llave pública. Una llave del 128-pedazo convencional es equivalente a un 3000-pedazo la llave pública. De nuevo, el más grande la llave, el más seguro, pero los algoritmos usaron para cada tipo de criptografía es muy diferente y así la comparación está así de manzanas a las naranjas.

Mientras las llaves públicas y privadas están matemáticamente relacionadas, es muy difícil de derivar la llave privada dada sólo la llave pública; sin embargo, derivando la llave privada siempre es posible dado bastante tiempo y computando el poder. Esto lo hace muy importante escoger llaves del tamaño correcto; grande bastante para estar seguro, pero pequeño bastante ser aplicado bastante rápidamente. Adicionalmente, usted necesita considerar quién podría estar intentando leer sus archivos, cómo determinado ellos son, cuánto tiempo ellos tienen, y lo que sus recursos podrían ser.

Las llaves más grandes serán que los cryptographically afianzan para un periodo más largo de tiempo. Si lo que usted quiere al encrypt necesita ser escondido durante muchos años, usted podría querer usar una llave muy grande. ¿Claro, quién sabe cuánto tiempo tomará para determinar su usando importante las computadoras más rápidas, más eficaces de mañana? Había un tiempo cuando un 56-pedazo la llave simétrica fue considerada sumamente segura.

Se guardan las llaves en la forma del encrypted. PGP guarda las llaves en dos archivos en su disco duro; uno para las llaves públicas y uno para las llaves privadas. Estos archivos se llaman los llaveros. Como usted PGP usan, usted agregará las llaves públicas de sus destinatarios típicamente a su llavero público. Sus llaves privadas se guardan en su llavero privado. Si usted pierde su llavero privado, usted será incapaz al decrypt cualquier encrypted de información a las llaves en ese anillo.

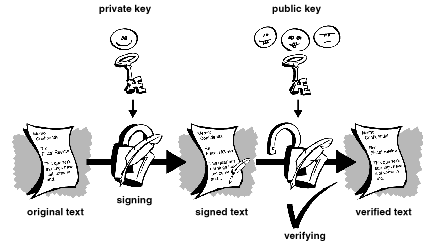

Las firmas digitales

Amajor benefician de criptografía importante pública que es que mantiene un método empleando las firmas digitales. Las firmas digitales le permiten al destinatario de información que verifique la autenticidad del origen de la información, y también verifica que la información está intacta. Así, la llave pública las firmas digitales proporcionan autenticación e integridad de los datos. Una firma digital también proporciona la non-repudiación que los medios que le impide al remitente exigir que él o ella no enviaron la información realmente. Estos rasgos son todo como el principio a la criptografía como el retiro, si no más.

Una firma digital sirve el mismo propósito como una firma escrito a mano. Sin embargo, una firma escrito a mano es fácil falsificar. Una firma digital es superior a una firma escrito a mano en eso es casi imposible falsificar, más él atesta a los volúmenes de la información así como a la identidad del firmante.

Algunas personas tienden a usar las firmas más de ellos use el encryption. Por ejemplo, usted no puede cuidar si cualquiera sabe que usted apenas depositó $1000 en su cuenta, pero usted quiere ser efectivamente el zurcido era el cajero del banco de que usted estaba tratándose.

La manera básica en que se crean las firmas digitales se ilustra en Figura 1-6. En lugar de información del encrypting que usa a alguien más la llave pública, usted el encrypt él con su llave privada. Si la información puede ser los decrypted con su llave pública, entonces debe de haber originado con usted.

Figure 1-6. Las firmas digitales simples

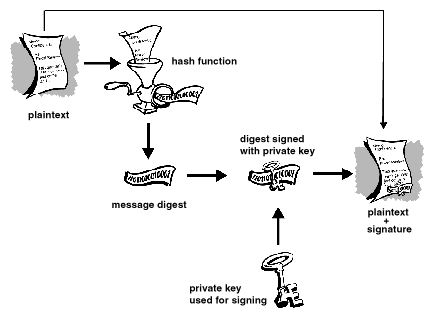

Las funciones de picadillo

El sistema descrito sobre tiene algunos problemas. Es lento, y produce un volumen enorme de datos - por lo menos doble el tamaño de la información original. Una mejora en el esquema anterior es la suma de una función de picadillo sentido único en el proceso. Una función de picadillo sentido único toma inconstante-longitud entrada - en este caso, un mensaje de cualquier longitud, incluso miles o millones de pedazos - y produce un rendimiento de fijo-longitud; diga, 160-pedazos. La función de picadillo asegura que, si la información se cambia de forma alguna - incluso por sólo uno mordió - un valor del rendimiento completamente diferente se produce.

PGP usa un cryptographically la función de picadillo fuerte en el plaintext que el usuario está firmando. Esto genera un artículo de datos de fijo-longitud conocido como un compendio del mensaje. (De nuevo, cualquier cambio a la información produce un compendio totalmente diferente.)

Entonces PGP usa el compendio y la llave privada para crear la "firma". PGP transmite la firma y el plaintext juntos. En el recibo del mensaje, el destinatario acostumbra PGP al recompute el compendio, verificando la firma así. PGP enlata el encrypt el plaintext o no; firmando el plaintext es útil si algunos de los destinatarios no están interesados en o capaz de verificar la firma.

Con tal de que una función de picadillo segura se use, no hay ninguna manera para tomar a alguien la firma de un documento y atarlo a otro, o para alterar un mensaje firmado de forma alguna. El cambio más ligero en un documento firmado causará el proceso de comprobación de firma digital para fallar.

Figure 1-7. Afiance las firmas digitales

Las firmas digitales juegan un papel mayor autenticando y validando las llaves de otros usuarios de PGP.

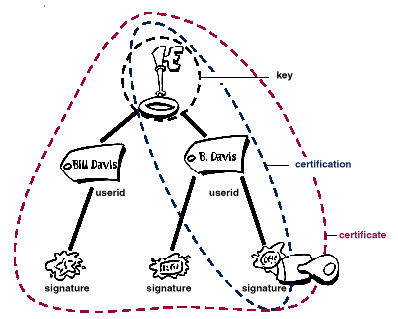

Los certificados digitales

Un problema con el cryptosystems importante público es que los usuarios deben ser constantemente vigilantes asegurar que ellos son los encrypting a la llave de la persona correcta. En un ambiente dónde está seguro intercambiar las llaves libremente vía los servidores públicos, los ataques del hombre-en-el-medio son una amenaza potencial. En este tipo de ataque, alguien anuncia una llave farsante con el nombre y usuario ID del destinatario intencional del usuario. El encrypted de los datos a - e interceptó por - el verdadero dueño de esta llave ficticia está ahora en las manos malas.

En un ambiente importante público, es vital que usted está seguro que la llave pública a que usted es los datos del encrypting es de hecho la llave pública del destinatario intencional y no una falsificación. Usted simplemente pudo sólo el encrypt a esas llaves que se han dado físicamente a usted. Pero supone usted necesita intercambiar la información con las personas usted nunca se ha encontrado; ¿cómo usted puede decir que usted tiene la llave correcta?

Los certificados digitales, o certs, simplifica la tarea de establecer si una llave pública pertenece de verdad al dueño pretendido.

Un certificado es una forma de credencial. Los ejemplos podrían ser que su licencia para manejar, su tarjeta del seguro social, o su nacimiento certifican. Cada uno de éstos tiene un poco de información sobre él identificando lo y alguna autorización que declaran que alguien más ha confirmado su identidad. Algunos certificados, como su pasaporte, son importantes bastante confirmación de su identidad que usted no querría perderlos, para que no alguien los usan personificarlo.

Un certificado digital es datos que funciona mucho como un certificado físico. Un certificado digital es información incluida con la llave pública de una persona que ayuda otros que verifica que una llave es genuina o válida. Se usan los certificados digitales para frustrar intenta sustituir la llave de una persona para otro.

Un certificado digital consiste en tres cosas:

· UNA llave pública.

· Certificate la información. ("Identidad" la información sobre el usuario, como el nombre, el usuario ID, y así sucesivamente.)

· Uno o las firmas más digitales.

El propósito de la firma digital en un certificado es declarar que la información del certificado se ha atestado a por alguna otra persona o entidad. La firma digital no atesta en conjunto a la autenticidad del certificado; sólo atestigua que la información de identidad firmada va a lo largo de con, o se liga a, la llave pública.

Así, un certificado es básicamente una llave pública con una o dos formas de ID atadas, más una estampa cordial de aprobación de algún otro individuo confiado.

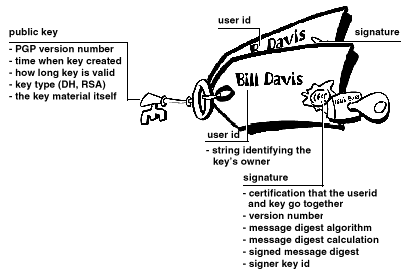

Figure 1-8. La anatomía de un certificado de PGP

La distribución del certificado

Se utilizan los certificados cuando es necesario intercambiar las llaves públicas con alguien más. Para los grupos pequeños de las personas que desean comunicar firmemente, es fácil intercambiar diskettes o emails que contienen la llave pública de cada dueño por mano. Ésta es la distribución importante pública manual, anditispracticalonlytoa cierto punto. El más allá que el punto, es los sistemas puestos necesarios en lugar que puede proporcionar la seguridad necesaria, almacenamiento, y mecanismos del intercambio para que los coworkers, compañeros comerciales, o extraños pudieran comunicar si fuera menester. Éstos pueden entrar en la forma de almacenamiento-sólo almacenes llamado los Servidores del Certificado, o sistemas más estructurados que proporcionan la dirección importante adicional ofrecen y se llaman las Infraestructuras Importantes Públicas (PKIs).

Los servidores del certificado

Un servidor del certificado, también servidor del calledacert o un servidor importante, es un banco de datos que les permite a los usuarios someter y recuperar los certificados digitales. Un servidor del cert normalmente proporciona algunos rasgos administrativos que permiten a una compañía mantener sus políticas de seguridad - por ejemplo, permitiendo sólo esas llaves que reúnen ciertos requisitos ser guardado.

Las Infraestructuras Importantes públicas

Un PKI contiene los medios de almacenamiento de certificado de un servidor del certificado, pero también proporciona los medios de dirección de certificado (la habilidad de emitir, revoque, guarde, recupere, y los certificados trust). El rasgo principal de un PKI es la introducción de lo que está conocido como una Autoridad de la Certificación, el orCA, el whichisahumanentity - una persona, grupo, sección, compañía, u otra asociación - que una organización ha autorizado para emitir los certificados a sus usuarios de la computadora. (El papel de un CA es análogo a la Oficina del Pasaporte del gobierno de un país.) UN CA crea los certificados y digitalmente los firma usando la llave privada del CA. Debido a su papel creando los certificados, el CA es el componente central de un PKI. Usando la llave pública del CA, cualquiera queriendo verificar la autenticidad de un certificado verifica la firma digital del CA emisor, y de, la integridad de los volúmenes del certificado (el más pretenciosamente, la llave pública y la identidad del poseedor del certificado).

Los formatos del certificado

Un certificado digital es básicamente una colección de identificar el límite de información junto con una llave pública y firmó por un confió en tercera fiesta para demostrar su autenticidad. Un certificado digital puede ser uno de varios formatos diferentes.

PGP reconoce dos formatos del certificado diferentes:

· los certificados de PGP

· los certificados de X.509

PGP certifican el formato

Un certificado de PGP incluye (pero no se limita a) la información siguiente:

· El PGP versión número - esto identifica qué versión de PGP fue usada para crear la llave asociada con el certificado.

· la llave pública de El poseedor del certificado - la porción pública de su par importante, junto con el algoritmo de la llave,: RSA, DH (Diffie-Hellman), o DSA (el Algoritmo de la Firma Digital).

· la información de El poseedor del certificado - esto consiste en "identidad" la información sobre el usuario, como su o su nombre, usuario ID, fotografíe, y así sucesivamente.

· La firma digital del dueño del certificado - también llamó una mismo-firma, ésta es la firma que usa la llave privada correspondiente de la llave pública asociada con el certificado.

· el periodo de validez de El certificado - la fecha de la salida del certificado / tiempo y fecha de expiración / tiempo; indica cuando el certificado expirará.

· El algorithmfor del encryption simétrico preferido la llave - indica el algoritmo del encryption a que el dueño del certificado prefiere tener el encrypted de información. Los algoritmos apoyados se LANZAN, IDEA o Triple-DES.

Usted podría pensar en un certificado de PGP como una llave pública con uno o más etiquetas atadas a él (vea Figura 1-9). En éstos ' etiquetas usted encontrará información que identifica al dueño de la llave y una firma del dueño de la llave que los estados que la llave y la identificación va juntos. (Esta firma particular se llama una mismo-firma; cada certificado de PGP contiene una mismo-firma.)

Un único aspecto del PGP certificado formato es que un solo certificado puede contener las firmas múltiples. Varios o muchas personas pueden firmar la llave / el par de identificación para atestar a su propia convicción que la llave pública pertenece definitivamente al dueño especificado. Si usted parece en un servidor del certificado público, usted puede notar ese ciertos certificados, como eso del creador de PGP, Phil Zimmermann, contenga muchas firmas.

Algunos certificados de PGP consisten en una llave pública con varias etiquetas cada uno de los cuales contienen un medios diferentes de identificar al dueño de la llave (por ejemplo, el nombre del dueño y email de la sociedad consideran, el apodo del dueño y email de la casa consideran, una fotografía del dueño - todos en un certificado). La lista de firmas de cada uno de esas identidades puede diferir; las firmas atestan a la autenticidad que una de las etiquetas pertenece a la llave pública, no que todas las etiquetas en la llave son auténticas. (La nota que ' el authentic' está en el ojo de su espectador - las firmas son las opiniones, y las personas diferentes consagran niveles diferentes de diligencia debida verificando la autenticidad antes de firmar una llave.)

Figure 1-9. Un certificado de PGP

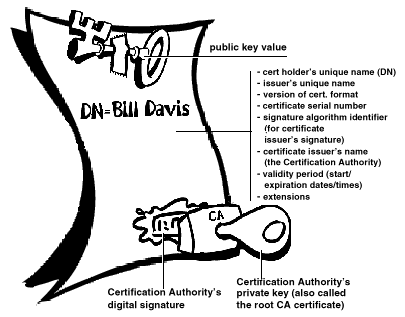

X.509 certifican el formato

X.509 es otro el formato del certificado muy común. Todos los certificados de X.509 obedecen el ITU-T X.509 la norma internacional; así (teóricamente) certificados de X.509 creados para una aplicación pueden ser usados por cualquier aplicación que obedece X.509. En la práctica, sin embargo, las compañías diferentes han creado sus propias extensiones a los certificados de X.509, no todos de los cuales trabaja juntos.

Acertificate exige a alguien validar que una llave pública y el nombre del dueño de la llave van juntos. Con los certificados de PGP, cualquiera puede jugar el papel de validator. Con los certificados de X.509, el validator es siempre una Autoridad de la Certificación o alguien designó por un CA. (El oso en la mente que PGP también certifica totalmente el apoyo una estructura jerárquica que usa un CA para validar los certificados.)

Un certificado de X.509 es una colección de un juego normal de campos que contienen la información sobre un usuario o dispositivo y su llave pública correspondiente. La norma de X.509 define qué información entra en el certificado, y describe cómo ponerlo en código (los datos estructuran). Todos los certificados de X.509 tienen los datos siguientes:

· El X.509 versión número - esto identifica qué versión del standardapplies de X.509 a este certificado, whichaffects que qué informationcanbe especificaron en él. El más actual es versión 3.

· la llave pública de El poseedor del certificado - la llave pública del poseedor del certificado, junto con un identificador del algoritmo que especifica qué cryptosystem la llave pertenece a y cualquier parámetro importante asociado.

· El número de serie del certificado - la entidad (aplicación o persona) eso creó el certificado es responsable para asignarle un único número de serie para distinguirlo de otros certificados él emite. Esta información se usa de las numerosas maneras; por ejemplo cuando un certificado se revoca, su número de serie se pone en una Lista de Revocación de Certificado o CRL.

· el único identificador de El poseedor del certificado - (o DN - el nombre distinguido). se piensa que Este nombre es único por el Internet. Se piensa que este nombre es único por el Internet. Un DN consiste en subdivisiones múltiples y puede parecerse algo:

CN=Bob Allen, OU=Total Red Seguridad División, O=Network Associates, Inc., C=US

(Éstos se refieren al Nombre Común del asunto, Unidad Orgánica, Organización, y País.)

· el periodo de validez de El certificado - la fecha de la salida del certificado / tiempo y fecha de expiración / tiempo; indica cuando el certificado expirará.

· El único nombre del emisor del certificado - el único nombre de la entidad que firmó el certificado. Éste normalmente es un CA. Usando el certificado implica confiando en la entidad que firmó este certificado. (La nota eso en algunos casos, como la raíz o CA cima-nivelado certifica, el emisor firma su propio certificado.)

· La firma digital del emisor - la firma que usa la llave privada de la entidad que emitió el certificado.

· El identificador de algoritmo de firma - identifica el algoritmo usado por el CA para firmar el certificado.

Hay muchas diferencias entre un certificado de X.509 y un certificado de PGP, pero los más salientes son como sigue:

· usted puede crear su propio certificado de PGP; usted debe pedir y debe emitir un certificado de X.509 de una Autoridad de la Certificación

· X.509 certifica nativamente apoye sólo un solo nombre para el dueño de la llave

· X.509 certifica apoye sólo una sola firma digital para atestar a la validez de la llave

Usted debe pedirle a un CA que lo emita un certificado obtener un certificado de X.509. Usted proporciona su llave pública, prueba que usted posee la llave privada correspondiente, y un poco de información específica sobre usted. Usted entonces digitalmente la señal la información y envía el paquete entero - la demanda del certificado - al CA. El CA realiza alguna diligencia debida entonces verificando que la información usted con tal de que es correcto, y en ese caso, genera el certificado e ingresos él.

Usted podría pensar en un certificado de X.509 como parecerse un certificado del papel normal (similar a uno usted podría haber recibido por completar una clase en el primeros auxilios básico) con una llave pública grabada a él. Tiene su nombre y un poco de información sobre usted en él, más la firma de la persona que lo emitió a usted.

Figure 1-10. Un certificado de X.509

Probablemente el más ampliamente el uso visible de certificados de X.509 hoy está en los navegadores de tejido.

La validez y confianza

Cada usuario en un sistema importante público es vulnerable a equivocar una llave farsante (el certificado) para uno real. La validez es la confianza que un certificado importante público pertenece a su dueño pretendido. La validez es esencial en un ambiente importante público dónde usted constantemente debe establecer si o no un certificado particular es auténtico.

Cuando usted se ha asegurado que un certificado que pertenece a alguien más es válido, usted puede firmar la copia en su llavero atestar al hecho que usted ha verificado el certificado y que es uno auténtico. Si usted quiere otros para saber que usted dio su estampa de aprobación al certificado, usted puede exportar el signatureto un certificateserver para que otros el canseeit.

Como descrito en el Público de la sección las Infraestructuras Importantes, algunas compañías designan uno o más Autoridades de la Certificación (CAs) para indicar la validez del certificado. En una organización que usa un PKI con X.509 certifica, es el trabajo del CA para emitir los certificados a los usuarios - un proceso que generalmente trae consigo respondiendo a la demanda de un usuario para un certificado. En una organización que usa los certificados de PGP sin un PKI, es el trabajo del CA para verificar la autenticidad de todo el PGP certifica y entonces firma el bueno. Básicamente, el propósito principal de un CA es ligar una llave pública a la información de identificación contenido en el certificado y así asegura terceras fiestas que alguna medida de cuidado fue tomada para asegurar que este encuadernación de la información de identificación y llave es válido.

El CA es el Gran Pooh-bah de aprobación en una organización; alguien en quien todos confiamos, y en algunas organizaciones, como aquéllos usando un PKI, ningún certificado es considerado válido a menos que se ha firmado por un CA confiado.

La validez verificando

Una manera de establecer la validez es pasar por algún proceso manual. Hay varias maneras de lograr esto. Usted podría exigirle a su destinatario intencional que le diera físicamente una copia de su o su llave pública. Pero esto es a menudo inoportuno e ineficaz.

Otra manera es verificar la huella digital del certificado por mano. Así como las huellas digitales de cada humano son únicas, la huella digital de cada certificado de PGP es única. La huella digital es un picadillo del certificado del usuario y aparece como uno de las propiedades del certificado. En PGP, la huella digital puede aparecer como un número del hexadecimal o una serie de biometric llamado formula que es fonéticamente distinto y se usa para hacer el proceso de identificación de huella digital un poco más fácil.

Usted puede verificar que un certificado es válido llamando al dueño de la llave (para que usted origine la transacción) y pidiéndole al dueño que leyera su o la huella digital de su llave a usted y verificando esa huella digital contra el uno usted creen para ser el real. ¿Esto trabaja si usted sabe la voz del dueño, pero, cómo usted verifica la identidad de alguien que usted no sabe por mano? Algunas personas pusieron la huella digital de su llave en sus tarjetas comerciales por esta misma razón.

Otra manera de establecer validez de alguien el certificado es confiar que un tercer individuo ha pasado por el proceso de validarlo.

Por ejemplo, un CA es responsable para asegurar a ese prior a emitir a un certificado, él o ella lo verifican para realmente estar seguro cuidadosamente la porción importante pública pertenece al dueño pretendido. Cualquiera que confía en el CA considerará cualquier certificado firmado por el CA para ser válido automáticamente.

Otro aspecto de verificar la validez es asegurar que el certificado no se ha revocado. Para más información, vea la sección Certificar la Revocación.

La confianza estableciendo

Usted valida los certificados. Usted confía en las personas. Más específicamente, usted confía en las personas para validar otros certificados del people'. Típicamente, a menos que el dueño le da el certificado, usted tiene que pasar por alguien más la palabra que es válido.

Meta y confió en el introducers

En la mayoría de las situaciones, las personas completamente la confianza el CA para establecer la validez de certificados. Esto significa que todos los demás cuenta en el CA para pasar por el proceso de aprobación manual entero para ellos. Esto está bien a a un cierto número de usuarios o número de sitios de trabajo, y entonces no es posible para el CA mantener el mismo nivel de aprobación de calidad. En ese caso, agregando otro validators al sistema es necesario.

Un CA también puede ser un meta-introducer. Un meta-introducer no sólo da la validez en las llaves, pero da la habilidad de confiar en las llaves en otros. Similar al rey que da su foca a sus consejeros confiados para que ellos pueden actuar en su autoridad, el meta-introducer permite a otros actuar como el introducers confiado. Estos introducers confiados pueden validar las llaves al mismo efecto como eso del meta-introducer. Ellos no pueden, sin embargo, cree el nuevo introducers confiado.

Meta-introducer y confió los introducer son las condiciones de PGP. En un ambiente de X.509, el meta-introducer se llama la Autoridad de Certificación de raíz (la raíz CA) y confió en el introducers las Autoridades de la Certificación subordinadas.

La raíz que CA usa que la llave privada asoció con un tipo del certificado especial llamó una raíz el certificado de CA para firmar los certificados. Cualquier certificado firmado por la raíz que el certificado de CA se ve como válido por cualquier otro certificado firmado por la raíz. Este proceso de aprobación incluso trabaja para certificados firmados por otro CAs en el sistema - con tal de que la raíz el certificado de CA firmó el certificado del CA subordinado, cualquier certificado firmado por el CAis consideró válido a otros dentro de la jerarquía. Este proceso de verificar atrás a a través del systemto ve quién firmó de quien el certificado se llama el trazado un camino de la certificación o cadena de la certificación.

Modelos de confianza

En los sistemas relativamente cerrados, como dentro de una compañía pequeña, es fácil de rastrear un camino de la certificación atrás a la raíz CA. Sin embargo, los usuarios deben comunicar a menudo con las personas fuera de su ambiente corporativo, incluyendo algunos quienes ellos nunca se han encontrado, como vendedores, clientes, los clientes, los socios, y así sucesivamente. Estableciendo una línea de confianza a aquéllos en que no han sido confiados explícitamente por su CA es difícil.

Followone de las compañías u otro modelo trust que dictan cómo los usuarios harán para establecer la validez del certificado. Hay tres modelos diferentes:

· la Confianza Directa

· la Confianza Jerárquica

· UN Tejido de Confianza

La Confianza directa

La confianza directa es el modelo trust más simple. En este modelo, un confianzas del usuario que una llave es válida porque él o ella saben donde vino de. Todos los cryptosystems usan esta forma de confianza de alguna manera. En los navegadores de tejido, en las raíz Certificación Autoridad llaves se confían directamente por ejemplo, porque ellos se enviaron por el fabricante. Si hay cualquier forma de jerarquía, se extiende de estos certificados directamente confiados.

En PGP, un usuario que valida las llaves ella y nunca pone otro certificado para ser un introducer confiado está usando la confianza directa.

Figure 1-11. La confianza directa

La Confianza jerárquica

En un sistema jerárquico, hay varios "raíz" certificados de que la confianza se extiende. Estos certificados pueden certificar se certifica, o ellos pueden certificar certificados que todavía certifican otros certificados abajo alguna cadena. Considérelo como una confianza grande "árbol". La "hoja" la validez de certificado se verifica remontando hacia atrás de su certificador, a otros certificadores, hasta un certificado de la raíz directamente confiado se encuentra.

Figure 1-12

Tejido de Confianza

Un tejido de confianza abarca los dos de los otros modelos, pero también agrega la noción que la confianza está en el ojo del espectador (qué es la vista del real-mundo) y la idea que más información es buena. Es así un modelo trust cumulativo. En un certificado podría confiarse directamente, o confió en alguna cadena que regresa a un certificado de la raíz directamente confiado (el meta-introducer), o por algún grupo de introducers.

Quizás usted ha oído hablar del término seis grados de separación que sugiere que cualquier persona en el mundo puede determinar algún eslabón a cualquier otra persona el usando mundial seis o menos otras personas como los intermediarios. Éste es un tejido de introducers.

También es que los PGP ven de confianza. PGP usa las firmas digitales como su forma de introducción. Cuando cualquier usuario firma otro importante, el él o ella se vuelve un introducer de esa llave. Cuando este proceso sigue, establece un tejido de confianza.

En un ambiente de PGP, cualquier usuario puede actuar como una autoridad certificando. Cualquier usuario de PGP puede validar la llave pública de otro usuario de PGP certifique. Sin embargo, semejante certificado sólo es válido a otro usuario si la fiesta contando reconoce el validator como un introducer confiado. (Es decir, usted confía en mi opinión que las llaves del others' sólo son válidas si usted considera que soy un introducer confiado. Por otra parte, mi opinión en la validez de otras llaves es discutible.)

Guardado en el llavero público de cada usuario es los indicadores de

· si o no el usuario considera una llave particular para ser válido

· el nivel de confianza los lugares del usuario en la llave que el dueño de la llave puede servir como el certificador de llaves del others'

Usted indica, en su copia de mi llave, si usted piensa mis cuentas del juicio. Realmente es un sistema de la reputación: se reputan ciertas personas para dar las firmas buenas, y las personas confían en ellos atestar a la validez de otras llaves.

Los niveles de confianza en PGP

El nivel más alto de confianza en una llave, la confianza implícita, es trust en su propio par importante. PGP asume que si usted posee la llave privada, usted debe confiar en las acciones de su llave pública relacionada. Cualquier llave firmada por su llave implícitamente confiada es válida.

Hay tres niveles de confianza que usted puede asignar a alguien más la llave pública:

· la confianza Completa

· la confianza Marginal

· Notrust (o Untrusted)

Para hacer los cosas confundiendo, hay también tres niveles de validez:

· Valid

· Marginally válido

El Inválido de ·

Definir otro importante como un introducer confiado, usted,

1. la salida con una llave válida, uno que es cualquiera

o firmó por usted o

o firmó por otro confió en el introducer

y entonces

2. el juego el nivel de confianza que usted siente que el dueño de la llave se titula.

Por ejemplo, suponga su anillo importante contiene la llave de Alice. Usted ha validado la llave de Alice y usted indica esto firmándolo. Usted sabe que Alice es un porfiador real por validar las llaves del others'. Usted asigna su llave por consiguiente con la confianza Completa. Esto hace una Autoridad de la Certificación a Alice. Si Alice firma otro importante, aparece como Válido en su llavero.

PGP exige a una firma Completamente confiada o a dos firmas Marginalmente confiadas establecer una llave como válido. El método de PGP de considerar dos Marginals iguala a uno Completo es similar a un preguntar mercantil para dos formas de ID. Usted podría considerar a Alice bastante fidedigno y también podría considerar a Bob bastante fidedigno. Cualquiera de los dos las solas carreras el riesgo de firmar una llave falsa accidentalmente, para que usted no podría poner la confianza completa en cualquiera de los dos. Sin embargo, las desigualdades que ambos individuos firmaron la misma llave farsante es probablemente pequeño.

La Revocación del certificado

Los certificados sólo son útiles mientras ellos son válidos. Es inseguro simplemente asumir que un certificado es para siempre válido. En la mayoría de las organizaciones y en todo el PKIs, los certificados tienen una vida restringida. Esto reprime el periodo en que un sistema es vulnerable si un compromiso del certificado debe ocurrir.

Se crean los certificados así con un periodo de validez fijado: un date/time de la salida y una fecha de expiración / tiempo. Se espera que el certificado sea utilizable para su periodo de validez entero (su vida). Cuando el certificado expira, ya no será válido, como la autenticidad de su llave / el par de identificación ya está seguro. (El certificado todavía puede usarse seguramente para reconfirmar información que era el encrypted o firmó dentro del periodo de validez - en él no debe confiarse para tareas del cryptographic que avanzan, sin embargo.)

Hay también situaciones dónde es necesario invalidar a un prior del certificado a su fecha de expiración, como cuando un el poseedor del certificado termina el empleo con la compañía o sospechosos que el certificado está correspondiendo la llave privada se ha compuesto. Esto se llama la revocación. El certificado de Arevoked es mucho más sospechoso que un expiró el certificado. Expirado los certificados son inutilizables, pero no lleva la misma amenaza de compromiso como un certificado revocado.

Cualquiera que ha firmado un certificado puede revocar su o su firma en el certificado (con tal de que él o ella usan la misma llave privada que creó la firma). la firma de Arevoked indica que el firmante ya no cree la llave pública y la información de identificación pertenece juntos, o que la llave pública del certificado (o correspondiendo la llave privada) se ha compuesto. Una firma revocada debe llevar el casi tanto peso como un certificado revocado.

Con los certificados de X.509, una firma revocada está prácticamente igual que un certificado revocado dado que la única firma en el certificado es el que lo hizo válido en el primer lugar - la firma del CA. Los certificados de PGP proporcionan el rasgo agregado que usted puede revocar su certificado entero (no sólo las firmas en él) si usted se siente que el certificado se ha compuesto.

El dueño de sólo el certificado (el poseedor de su llave privada correspondiente) o alguien quien el dueño del certificado ha designado como un revoker puede revocar un certificado de PGP. (Designando un revoker es una práctica útil, como él la pérdida del passphrase es a menudo para el certificado está correspondiendo llave privada que lleva a un usuario de PGP para revocar su o su certificado - una tarea que sólo es posible si uno tiene el acceso a la llave privada.) el emisor de Sólo el certificado puede revocar un certificado de X.509.

Comunicando que un certificado se ha revocado

Cuando un certificado se revoca, es importante hacer a los usuarios potenciales del certificado consciente que es ningún más largo válido. Con los certificados de PGP, la manera más común de comunicar que un certificado se ha revocado que es anunciarlo en un servidor del certificado para que otros que pueden desear comunicar con usted se advierten para no usar esa llave del público.

En un ambiente de PKI, la comunicación de certificados revocados está normalmente la mayoría logrado vía una estructura del datos llamó una Lista de Revocación de Certificado, o CRL que se publica por el CA. El CRL contiene una lista tiempo-estampillado, validada de todos revocada, el unexpired certifica en el sistema. Los certificados revocados sólo permanecen en la lista hasta que ellos expiren, entonces ellos están alejados de la lista - esto impide la lista ponerse demasiado largo.

El CA distribuye el CRL regularmente a los usuarios a algunos fijó el intervalo (y potencialmente fuera de-ciclo, siempre que un certificado se revoque). Teóricamente, esto les impedirá a los usuarios usar un certificado compuesto inconscientemente. Es posible, sin embargo, que puede haber un periodo de tiempo entre CRLs en que un certificado recientemente compuesto se usa.

¿Cuál es un passphrase?

La mayoría de las personas está familiarizado con restringir el acceso a los sistemas de la computadora vía una contraseña que es un único cordón de carácteres que un usuario teclea en como un código de identificación.

Un passphrase es una versión más larga de una contraseña, y en la teoría, uno más seguro. Típicamente compuesto de palabras múltiples, un passphrase está más seguro contra los ataques del diccionario normales, en donde las pruebas del asaltador todas las palabras en el diccionario en un esfuerzo por determinar su contraseña. Los passphrases más buenos son relativamente largos y complejos y contienen una combinación de superior y escribe en letras minúsculas las cartas, numérico y carácteres de la puntuación.

PGP acostumbra un passphrase al encrypt su llave privada en su máquina. Su llave privada es el encrypted en su disco que usa un picadillo de su passphrase como la llave confidencial. Usted acostumbra el passphrase al decrypt y usa su llave privada. Un passphrase debe ser duro para usted olvidarse y difícil para otros para suponer. Ya debe ser algo firmemente empotrado en su memoria a largo plazo, en lugar de algo que usted constituye desde el principio. ¿Por qué? Porque si usted se olvida de su passphrase, usted está fuera de suerte. Su llave privada es totalmente y completamente inútil sin su passphrase y nada puede hacerse sobre él. ¿Recuerde la cita más temprano en este capítulo? PGP es criptografía que dejará fuera a los gobiernos mayores de sus archivos. Lo dejará fuera ciertamente de sus archivos, también. Tenga presente eso que cuando usted decide cambiar su passphrase al punchline de ese chiste que usted nunca puede recordar realmente.

El fraccionamiento de la llave

Ellos dicen que un secreto no es un secreto si se conoce a más de una persona. Compartiendo un par importante privado propone semejante problema. Mientras no es una práctica recomendada, mientras compartiendo un par importante privado es a veces necesario. Por ejemplo, las Llaves de la Firma corporativas son llaves privadas usadas por una compañía para firmar - por ejemplo - los documentos legales, información del personal sensible, o descargos de la prensa al authenticatetheirorigin. En semejante caso, vale la pena para los miembros múltiples de la compañía tener el acceso a la llave privada. Sin embargo, esto significa que cualquier solo acto de la lata individual totalmente en nombre de la compañía.

El caseit de Insucha es el wisetosplit la llave entre las personas múltiples de semejante manera que más de una o dos personas debe presentar un pedazo de la llave para reconstituirlo a una condición utilizable. Si los demasiado pocos pedazos de la llave están disponibles, entonces la llave es inutilizable.

Algunos ejemplos son henderse una llave en tres pedazos y exigir a dos de ellos reconstituir la llave, o se lo hendió en dos pedazos y requiere ambos pedazos. Si una conexión de la red segura se usa durante el proceso de la reconstitución, los accionistas de la llave no necesitan estar físicamente presentes para reunirse con la llave.

Descargar

| Enviado por: | Pame |

| Idioma: | castellano |

| País: | España |