Administración de sistemas informáticos

Características de las LAN (Local Area Network)

UT1: Características de las LAN

Arquitectura de red

El término Arquitectura puede aplicarse a la disposición física y conexiones que hay entre los diversos elementos de una red: cables, routers, impresoras, switches, ordenadores. Por ejemplo cuando alguien dice esta es la arquitectura de nuestra red puede que a continuación muestre un esquema con los diferentes elementos y cómo están configurados.

Otra acepción se refiere al conjunto de protocolos y estándares que rigen una red concreta. A lo largo del curso irá adquiriendo significado.

Topologías de red.

Introducción

La topología se refiere a la forma en la que está diseñada la red.

Hay 5 básicas: malla, estrella, árbol, bus y anillo.

Malla

Todos con todos.

Inconveniente: Necesita n(n- 1)/2 enlaces y n-1 puertos por dispositivo, donde n es el número de dispositivos.

Ventajas: es robusta y segura.

Estrella

Cada dispositivo solamente tiene un enlace punto a punto dedicado con el controlador central.

Árbol

Una variante de la estrella. Los dispositivos se conectan a un concentrador secundario que a su vez se conecta al concentrador central.

Bus

Un cable largo actua como una red troncal que conecta todos los dispositivos en la red.

Sencillo de instalar, pero un fallo o rotura del cable del bus interrumpe todas las transmisiones.

Anillo.

Cada dispositivo tiene una conexión punto a punto con los dos dispositivos que están a sus lados.

El modelo de referencia OSI

Introducción

Es una arquitectura por niveles.

Son 7.

Dentro de una máquina, cada nivel llama a los servicios del nivel que está justo por debajo. Por ejemplo el nivel 3 usa los servicios que proporciona el nivel 2 y proporciona servicios al nivel 4.

Cada nivel de la máquina emisora añade su información al mensaje recibido del nivel superior, que se añade en forma de cabeceras o colas.

En la máquina receptora, el mensaje es extraído nivel por nivel. Por ejemplo el nivel 2 elimina los datos que son para él y luego pasa el resto al nivel 3.

Interfaz

La interfaz entre cada par de niveles adyacentes define qué información y servicios debe proporcionar un nivel al nivel superior.

Procesos paritarios. Protocolos

Entre máquinas el nivel n de una máquina se comunica con el nivel n de la otra. Los procesos que se comunican entre máquinas son los procesos paritarios. Y la comunicación se gobierna mediante una serie de reglas que se denominan protocolos.

Nivel físico

Responsabilidad básica

Transmitir los datos a través de un medio físico. Y define

La interfaz y el medio de transmisión

Representación de los bits (codificación)

La tasa de transmisión.

Sincronización

Nivel de enlace

Responsabilidad básica

Es responsable de la entrega nodo a nodo. Es el encargado de:

Tramado.

Recibe el flujo de datos del nivel de red y lo divide en tramas.

Direccionamiento físico

Añade a la cabecera datos con la dirección origen y la dirección destino.

Control de flujo

Si la velocidad a la que el receptor recibe los datos es menor que la velocidad de transmisión del emisor....

Control de errores:

Añade fiabilidad al nivel físico.

Control de acceso

Si se conectan varios dispositivos al mismo enlace, se debe determinar quien tiene el control.

Nivel de red

Responsabilidad básica

Es responsable de la entrega de origen a destino de un paquete

Direccionamiento lógico

El direccionamiento físico gestiona los problema de direcciones locales. Este puede resolver el problema a nivel global.

Encaminamiento

Cuando se conectan varias redes, los dispositivos de conexión (los routers) encaminan hasta el destino final.

Nivel de transporte

Responsabilidad básica

Responsable de la entrega de origen a destino de todo el mensaje.

Direccionamiento en punto de servicio

Los ordenadores suelen ejecutar varios programas al mismo tiempo. El nivel de red envía cada paquete al ordenador adecuado; el nivel de transporte envía el mensaje entero al proceso adecuado dentro de ese ordenador.

Segmentación y reensamblado.

Control de flujo: de extremo a extremo.

Control de errores de extremo a extremo.

Nivel de sesión

Control de diálogo

Sincronización: Puntos de prueba o checkpoints

Nivel de presentación

Traducción

Cifrado

Compresión

Nivel de aplicación

Servicios de correo, transferencia de ficheros.....

El modelo OSI y la arquitectura TCP/IP

Introducción

Se desarrolló antes que el modelo OSI.

Se usa.

Niveles

Hay 5 niveles

Físico y enlace datos

definidos por las redes subyacentes.

Red

IP y otros

Transporte

TCP UDP

Aplicación

SMTP SNMP FTP DNS y otros.

Estándares de redes IEEE. Proyecto 802

Introducción

En 1985, la Computer Society del IEEE desarrolló el proyecto 802.

Cubre los dos primeros niveles del modelo OSI y parte del tercer nivel.

El IEEE ha subdividido el nivel de enlace en 2 subniveles:

Control de enlace Lógico o LLC.

Control de acceso al medio o MAC.

Dibujo del proyecto 802.

A partir de 802.3 se han sucedido diferentes estándares con mayor o menor éxito.

Los que han sobrevivido son 802.3 (Ethernet) y 802.11 (wireless LAN). El 802.15 (Bluetooth).

El 802.3 y el 802.11 tienen capas físicas diferentes y subcapas MAC diferentes pero tienen el mismo LLC 802.2

LLC 802.2

En general, el modelo del proyecto 802 del IEEE toma la estructura de una trama HDLC y la divide en dos conjuntos de funciones.

La parte de las direcciones lógicas, la información de control y los datos, son gestionadas por el LLC.

La capa LLC es común a todos los protocolos LAN.

Unidad de datos del protocolo PDU

Contiene 4 campos que resultan familiares del HDLC:

Un punto de acceso al servicio en destino. DSAP

Un punto de acceso al servicio en origen.SSAP

Ambas son direcciones que usa el LLC para identificar las pilas de protocolos en las máquinas receptoras y emisoras.

Un campo de control: Idéntico al campo de control del HDLC

Un campo de información.

MAC

Resuelve la contención en el acceso al medio compartido.

Es específico de la LAN que los usa.

Ethernet

Un poco de historia

Hawai

La historia comienza en Hawai a principios de los 70.

No había un sistema de comunicaciones entre las islas, lo que estaba muy bien para los turistas pero no para los investigadores. Como no podían tender una línea submarina, Abramson y sus colegas de la universidad de Hawai pensaron en otra cosa para poder conectar a los usuarios en las islas alejadas con el ordenador principal que estaba en Honolulu.

A cada terminal le equiparon con una radio que tenía dos frecuencias una de subida al ordenador central y otra de bajada desde el ordenador central. Cuando el usuario quería conectar con el ordenador, transmitía un paquete que contenía los datos en el canal de subida. Si no había nadie más transmitiendo en ese momento, el paquete llegaba a su destino que enviaba un paquete ACK en el canal de bajada.

Si había contención en el canal de subida, el terminal se daba cuenta de que no le habían mandado el acuse de recibo y transmitía otra vez.

Puesto que había solo un enviador en el canal de bajada (el ordenador central), en ese canal no había nunca colisiones.

Este sistema llamado ALOHANET iba bastante bien cuando había poco tráfico.

Metcalfe: primer Ethernet

Al mismo tiempo un estudiante que acababa de licenciarse en el MIT Metcalfe, se fue a Harvard a doctorarse. Mientras estudiaba vio el trabajo de Abramson. Y le interesó tanto que después de graduarse en Harvard, decidió pasar el verano en Hawai trabajando con Abramson antes de irse a trabajar a XEROX. Cuando llegó a Palo Alto, vio que los investigadores allí habían diseñado y construido lo que sería después los PC. Pero estaban aislados. Así que usando sus conocimientos del trabajo de Abramson, el y su colega Boggs, diseñaron e implementaron la primera LAN.

Llamaron a su sistema Ethernet, en memoria del éter que los científicos del siglo XIX pensaban que existía para transportar las ondas electromagnéticas.

El medio de transporte no era el vacío sino un cable coaxial de hasta 2.5 km de largo (con repetidores cada 500 metros). Se podían poner hasta 256 máquinas en el sistema vía unos transceptores atornillados en el cable. El sistema transportaba 2.94 Mbps.

Ethernet tenía una importante mejora frente a ALOHANET: antes de transmitir, el ordenador escuchaba en el cable para ver si alguien más estaba ya transmitiendo. Si era así, se esperaba hasta que la transmisión que había se acabara. Eso daba una eficiencia mucho mayor. ALOHANET no funcionaba así, porque era imposible para un terminal en una isla darse cuenta de la transmisión de otra isla. Con un único cable ese problema no existía.

Había aún un problema, ¿qué ocurre si dos o más ordenadores esperan hasta que la transmisión existente se acaba y después comienzan todos a la vez?

La solución es que cada ordenador escuche durante su propia transmisión y si detecta interferencia, inunde el medio para advertir a todos los demás. Después se calla y espera un tiempo aleatoria antes de reintentarlo. Si vuelve a ocurrir otra colisión, el tiempo aleatorio se dobla, y así.

Xerox y otros

La Ethernet de Xerox fue tan exitosa que DEC, Intel hicieron un estándar en 1978 para una Ethernet de 10Mbps, llamado el estándar DIX. Con dos pequeños cambios el DIX se convirtió en el 802.3 en 1983.

Metcalfe fundo su propia compañía 3Com para vender adaptadores Ethernet para PCs.

Cableado de Ethernet

Ha habido varios cableados en Ethernet.

Inicialmente se usaba coaxial, pero eso hoy está prácticamente desaparecido.

Hoy se usan cables de categoría 5, de pares trenzados terminados en un conector RJ 45.

Estos cables terminan en un extremo en un conector que ahora forma parte de la placa del ordenador y el otro extremo en un hub o en un switch, que veremos más tarde.

Banda

Ethernet define dos categorías banda base y banda ancha. Aquí la palabra base especifica una señal digital. La ancha no prosperó.

Ethernet usa codificación Manchester con la señal a +0.85 voltios y la negativa a -0.85 voltios.

Las Ethernet se distinguen nombrándolas de la manera 10Base T. Lo explicaremos:

El primer número (10, 100,...) indica la tasa de datos en Mbps.

Base indica que es banda base.

El último número o letra indica la máxima longitud del cable o el tipo de cable. La T es de trenzado.

Método de acceso

Siempre que múltiples usuarios tienen acceso incontrolado a una única línea existe el peligro de que la señales “choquen”.

El mecanismo de acceso al medio usado en una Ethernet es CSMA/CD Carrier Sense Múltiple access Collision Detection.

Inicialmente podemos hablar de MA, o acceso múltiple, en el que cualquier ordenador transmite en el mismo acceso sin preocuparse de más. Después de CSMA, donde se comprueba antes de emitir si hay tráfico en la línea. Y finalmente detección de colisión, donde la estación transmite y después escucha.

Direccionamiento

Cada estación de una red Ethernet tiene su propia tarjeta de interfaz de red o NIC. EL número de la NIC es único. Es lo que habitualmente se llama dirección MAC.

Formato de trama

7 campos:

Preámbulo. 7 bytes, o sea 56 bits de ceros y unos alternos. Para alerta y sincronización.

Delimitador de comienzo de trama. Un byte: 10101011.

Dirección de destino: 6 bytes. Contiene la dirección física del siguiente destino del paquete.

Dirección fuente: 6 bytes. La dirección física del último dispositivo en enviar el paquete.

Longitud o tipo de PDU: Dos bytes. Indican el número de bytes en el PDU entrante, y si es fija para indicar el protocolo de nivel de red.

Trama 802.2: De cualquier longitud entre 46 y 1500 bytes. Ha sido generada por el subnivel LLC.

CRC. Un CRC32.

Implementación

Hay varios estándares. El más popular es el 10BaseT

Se trata de una LAN con topología de estrella que usa cables de par trenzado sin blindaje. La distancia máxima desde el concentrador a la estación es de 100 a 200 metros, dependiendo de la categoría del cable.

Las estaciones están conectadas al concentrador por cables acabadas en RJ45.

El concentrador (hub) retransmite todas las tramas recibidas a las estaciones que tiene conectadas.

Ethernet Conmutada

Motivación

La Ethernet conmutada mejora la Ethernet comentada en el punto anterior.

La Ethernet 10BaseT es una red de medio compartido, lo que significa que todo el medio está involucrado en cada transmisión. La topología aunque físicamente es una estrella, en realidad es un bus lógico. Cuando una estación envía una trama al concentrador la trama es retransmitida por todos los puertos y será recibida por todas las estaciones. Sólo una estación puede enviar una trama en un instante dado. Y si dos estaciones tratan de enviar una trama al mismo tiempo habrá una colisión.

Solución

Podemos reemplazar el concentrador o HUB por un conmutador o SWITCH: un dispositivo que puede reconocer la dirección de destino y puede encaminar la trama al puerto al que está conectado dicha estación. Eso quiere decir que el conmutador nos evita las colisiones.

Al principio el precio de un switch era muy superior al de un hub. Actualmente los hubs se han quedado prácticamente obsoletos.

Fast Ethernet

Introducción

Aunque la velocidad de 10Mbps en su momento parecía todo lo que se podía desear, se propusieron unas redes opticas basadas en anillos, la FDDI y la Fibre Channel, pero se quedaron como redes troncales, y apenas se usan.

Lo que si tuvo éxito fue modificar levemente la especificación Ethernet, con el estándar 802.3u, que se conoce como Fast Ethernet.

Velocidad y dominio de colisión

El dominio de colisión de Ethernet está limitado a 2500 metros. Esta limitación es necesaria para permitir una tasa de datos de 10Mbps usando el método de acceso CSMA/CD.

El tamaño mínimo de una trama Ethernet es 72 bytes o 576 bits. A 10Mbps consume 57,6 microsegundos. Antes de que se haya enviado el último bit, el primer bit debe no sólo haber alcanzado el fin del extremo del dominio, sino además el emisor debe haber notado colisión si es que la ha habido. Por tanto los 57,6 microsegundos han de ser suficientes para que una señal haga un viaje de ida y vuelta de 5000 metros.

Para incrementar la velocidad de los datos sin cambiar el tamaño mínimo de la trama, es necesario disminuir el tiempo de ida y vuelta.

Fast Ethernet

Es una Ethernet con una tasa de datos de 100 Mbps.

NO hay cambio en el formato de trama.

No hay cambio en el método de acceso.

El dominio de colisión se ha dividido por 10.

la tasa de datos se ha multiplicado por 10.

Implementación

100BaseTX

Usa cable de Categoría 5, y usa NRZ-I con un esquema de codificación llamado 4B/5B en cuyo detalle no entraremos.

La distancia entre la estación y el conmutador debe ser menor de 100 metros

100 BaseFX

Usa dos fibras ópticas, una para llevar las tramas de la estación al concentrador y otra del concentrador a la estación.

La distancia entre la estación y el conmutador (debe ser conmutador) menor de 2000 metros.

Gigabit Ethernet

El comité 802 del IEEE ratificó un nuevo estándar en 1998, el 802.3z.

La estrategia es la misma, se reduce el dominio de colisión y hay compatibilidad hacia atrás.

Se diseño para el uso con fibra óptica, aunque el uso de pares trenzados no está excluido.

Se diseño para el uso con switches, aunque los hubs no están excluidos.

La codificación es 8B/10B, lo que significa que los grupos de 8 bits binarios se codifican en grupos de 10 bits binarios.

Implementación

1000BaseSX

Fibra óptica multimodo

Láser de onda corta

550 metros máximo

1000BaseLX

Fibra óptica mono o multimodo

Laser de onda larga

550 metros en multimodo y 5000 metros en Monomodo

1000BaseT

UTP

Eléctrica

25 metros.

Como 25 metros de dominio de colisión era inaceptable. La trama mínima se sube a 512 bytes, que es añadida por el hw que envía y quitada por el receptor, por lo que el sw no se entera.

Así el mínimo es de 200 metros.

Token Ring

Las redes Token Ring o “en anillo con paso de testigo” que tuvieron su auge en los 80, y que no tenían el problema de las colisiones, fueron quedándose obsoletas por el menor coste de las Ethernet. Los switches y su bajo precio acabaron con ellas.

Redes Locales Inalámbricas

Consideraciones iniciales

Motivación

Casi al mismo tiempo que los portátiles aparecieron, mucha gente pensó que sería ideal entrar en la oficina y tener su ordenador conectado a Internet.

Para ello lo que hay que hacer es equipar a los ordenadores de la oficina y a los portátiles con unos transmisores y receptores de radio. Eso se le ocurrió a mucha gente y como suele ocurrir los sistemas no eran compatibles.

Una vez más el IEEE entró en juego y definió un estándar: el 802.11. Se le conoce por WiFi.

Modos

El estándar tenía que trabajar de dos formas:

1.En la presencia de una estación base.

2.En ausencia de una estación base.

En el primer caso toda la comunicación pasa a través de la estación base, a la que se le llama Access point, o punto de acceso en la terminología del 802.11. En el segundo caso, los ordenadores se envían la información uno a otro directamente.

Retos

Algunos de los retos que tenían que solucionarse eran:

Encontrar una banda de frecuencia que estuviera disponible a poder ser en todo el mundo.

Asegurarse de que la privacidad de los usuarios se mantuviera.

Tener en cuenta la vida limitada de las baterías

Preocuparse de las posibles consecuencias sobre la salud de las ondas de radio.

....

Compatibilidad

Cuando el proceso de estandarización comenzó (a mediados de los 90), Ethernet ya dominaba las LANs, por lo que el comité decidió que la 802.11 fuera compatible con Ethernet por encima de la capa de enlace. En concreto, debería ser posible enviar un paquete IP en la red inalámbrica de la misma forma que un ordenador con cables enviaba un paquete IP sobre Ethernet.

Sin embargo en los niveles físico y de enlace de datos, hay algunas diferencias con Ethernet

Problemas que resolver

1. En Ethernet se puede escuchar en el medio antes de transmitir para ver si está ocupado, pero aquí puede que escuchemos y no oigamos nada, simplemente porque el ordenador que está transmitiendo no está suficientemente cerca de nosotros (aunque sí lo esté de un ordenador intermedio, o del access point).

2. Una señal de radio puede ser reflejada por objetos sólidos, por lo tanto puede ser recibida varias veces, causando interferencias.

Hay sw que no se percata de la movilidad. Por ejemplo, muchos procesadores de texto tienen una lista de impresoras entre las que los usuarios pueden elegir. Evidentemente esa lista puede resultar inútil si el ordenador se mueve.

Si un portátil se mueve desde una estación base al dominio de otra debe establecerse una manera de que “se pasen” al cliente. Eso pasa en los teléfonos móviles pero no en Internet.

Desde el exterior, el sistema debería aparecer como si fuera una Ethernet. La conexión entre el sistema 802.11 y el exterior se le llama PORTAL.

Primeros resultados

Después de un tiempo, el comité produjo un estándar en 1997 que solucionó los problemas anteriores y algunos más. Iba a 1 o 2 Mbps. Casi inmediatamente, la gente se quejó de que era demasiado lenta, así que empezaron trabajar en estándares más rápidos. El comité se dividió en 2.

El estándar 802.11a usa una banda de frecuencia más ancha y corre a velocidades de hasta 54 Mbps.

El 802.11b usa la misma banda de frecuencia que la 802.11 pero usa una técnica de modulación diferente para alcanzar los 11Mbps.

Después surgió otro: el 802.11g que usa la técnica de modulación del 802.11a con la banda de frecuencia del 802.11b.

La pila de protocolos 802.11

Introducción

Los protocolos usados por todas las variantes del 802, incluyendo Ethernet, tienen ciertos rasgos de estructura comunes.

El nivel de enlace de datos se divide en dos. La subcapa MAC o de control de acceso al medio, determina como su nombre indica quién es el siguiente que puede transmitir. Y la subcapa LLC, cuyo trabajo es esconder las diferencias entre las variantes del 802 y hacerlas indistinguibles para el nivel de red, es la misma para todos.

El nivel físico

El estándar de 1997 especifica 3 técnicas de transmisión en el nivel físico.

El método infrarrojo usa bastante de la tecnología que usan los mandos a distancia de la tele.

Los otros dos usan ondas de radio de corto alcance, usando unas técnicas llamadas FHSS y DSSS. Las dos usan una parte del espectro que no requiere autorización (banda de 2.4 a 2.48GHz). Es la misma banda que usan las puertas de los garajes, los teléfonos inalámbricos y los hornos microondas.

En 1999 se introdujeron dos nuevas técnicas OFDM y HR-DSSS.

En 2002 una modulación nueva OFDM en una banda de frecuencia diferente que la primera.

Infrarrojos

La longitud de onda que usa es de 0.85 a 0.95 micras, que no necesita que se “vean” los equipos. Se permiten 1 y 2 Mbps.

En la de 1Mbps, 4 bits se codifican como 16, que tienen 15 ceros y un 1.

En la de 2Mbps, 2 bits se codifican como 4.

Las líneas infrarrojas no pueden penetrar las paredes.

Su poco “ancho de banda” y el hecho de que la luz del sol afecta a los infrarrojos, no es una opción pupular.

FHSS (Frequency Hopping Spread Spectrum)

Usa 79 canales, cada uno de 1 Mhz de ancho, empezando en 2,4 MHz. Un generador de frecuencias seudoaleatorio es lo que se usa para saltar de una frecuencia a otra. Si todas las estaciones usan la misma semilla para el generador y están sincornizadas en tiempo, saltarán a las misma frecuencias simultáneamente. El tiempo que pasan en cada frecuencia es un parámetro ajustable, aunque siempre por debajo de los 400mseg. Así a los que quieran espiar la comunicación no les es posible.

Direct Sequence Spread Spectrum DSSS

Restringido a 1 o 2 Mbps. Se parece a CDMA.

OFDM 802.11a

Hasta 54 Mbps en la banda de 5GHz. Como sugiere el término FDM, se usan diferentes frecuencias, 52, 48 para datos y 4 para sincronización, algo parecido a ADSL.

HR-DSSS HIgh Rate. 802.11b

11 Mbps a 2,4 GHz.

802.11g

Aprobada en Noviembre de 2001. Usa OFDM pero en la banda de 2,4 GHz. Puede operar hasta a 54 Mbps teóricamente.

El protocolo de la subcapa MAC del 802.11

Es diferente del de Ethernet debido a la complejidad inherente al entorno inalámbrico comparado con el entorno con hilos, que ya hemos comentado. No usa CSMA/CD.

DCF (Distributed Coordination Function).

No usa ningún tipo de control central. Y las estaciones compiten por tiempo para transmitir en el aire, de manera parecida a Ethernet.

El protocolo es CSMA/CA donde CA es Collision Avoidance. Tiene dos métodos de operación.

Primer método

En el primero, cuando una estación quiere transmitir, escucha el canal y si no hay nadie transmitiendo transmite ella. No escucha al canal mientras transmite, sino que emite la trama entera, que puede que sea destruida debido a las interferencias. Si el canal está ocupado espera hasta que no lo esté, y si ocurre una colisión espera un tiempo aleatorio y vuelve a intentarlo.

Segundo método

En el segundo, si la estación A quiere enviar datos a B, le envía una trama para pedirle permiso. Cuando B la recibe, si quiere darlo envía otra trama. Una vez que A la ha recibido, envía su trama y arranca un temporizador para esperar un ACK por parte de B. Una vez que B la ha recibido correctamente responde con un ACK. Si el temporizador expira antes de que A reciba el ACK vuelta a empezar. En cuanto a las estaciones que están por en medio puede que escuchen sólo parte de la conversación porque no estén en el radio de acción de la dos estaciones, sino sólo de una de ellas, pero en cualquier caso se dan cuenta de que están teniendo una conversación y esperarán un cierto tiempo.

Fragmentación

Está claro que las redes inalámbricas están más expuestas al ruido (tienen la misma frecuencia que los hornos microondas) y son menos fiables que las cableadas. Para ello el 802.11 permite que las tramas se fragmenten en trozos más pequeños cada uno con su propia suma de comprobación. Los fragmentos se numeran individualmente y se hace acuse de recibo usando un protocolo de parada y espera (o sea, que el que envía no puede transmitir el fragmento k+1 hasta que ha recibido el acuse de recibo del fragmento k).

La fragmentación incrementa la tasa de transmisión porque hay que retransmitir solo un trocito en lugar de la trama entera. El tamaño del fragmento no está fijado por el estándar sino que es un parámetro que puede ser ajustado por cada estación base.

PCF (Point Coordination Function)

Usa la estación base para controlar toda la actividad en su celda. La estación base les pregunta a las demás si tienen tramas que transmitir. Puesto que el orden de transmisión está controlado por la estación base, no hay colisiones. El estándar no fija la frecuencia a la que la estación base pregunta, ni el orden en que lo hace ni si todas las estaciones deben tener el mismo servicio.

Mecanismo básico

La estación base difunde una trama especial periódicamente (de 10 a 100 veces por segundo). Esa trama contiene parámetros del sistema, sincronización. También invita a las nuevas estaciones para que se “suscriban” al servicio. Cuando una estación se suscribe al servicio a una cierta tasa, se garantiza que tiene una cierta fracción del ancho de banda, por lo que con este método se dan garantías de cierta calidad de servicio.

La batería

La vida de la batería es siempre un problema con los dispositivos móviles, y de ello se preocupa el estándar 802.11. La estación base puede mandar a un dispositivo móvil que se quede en estado “dormido” hasta que le despierte la estación base o el usuario.

Coexistencia

PCF y DCF pueden coexistir en una misma celda. NO explicaremos cómo.

La Trama 802.11

El estándar 802.11 define 3 clases diferentes de tramas: datos, control y gestión.

Cada una de estas tiene una cabecera con un conjunto de campos que se usan dentro de la subcapa MAC. También hay algunas cabeceras usadas por la capa física que tienen que ver con las técnicas de modulación usadas.

Primero viene un campo de Control de Trama, que tiene 11 subcampos. El primero de ellos es la Versión de Protocolo, después el Tipo (datos, control, o gestión), Subtipo, etc..

Después un campo de Duración, que dice cuánto tiempo van a ocupar la trama y su acuse de recibo.

Hay 4 direcciones, origen, destino y origen destino cuando hay varias estaciones base.

El campo de Secuencia es para numerar los fragmentos.

Después el capo Datos de hasta 2312 bytes

Y un campo de checksum.

Los tramas de gestión tienen un formato similar a las de datos, excepto que no tienen una dirección de estación base puesto que están restringidas a una única celda. Y las de Control, no tienen campo de Datos, ni de Secuencia. En estas la información clave esta en el campo Subtipo (por ejemplo ACK).

Servicios

El estándar 802.11 especifica que debe proveer 9 servicios. Están divididos en 2 categorías: 5 servicios de distribución (gestión de los miembros de cada celda e interactuar con estaciones de fuera de la celda) y 4 servicios de estación (actividad dentro de una única celda).

Servicios de Distribución

Los 5 servicios de distribución los proveen las estaciones base y se encargan de la movilidad de las estaciones según entran y salen de las celdas.

Asociación

Lo usan las estaciones móviles que se conectan a las estaciones base. Se usa justo cuando una estación se pone dentro del radio de acción de una estación base. Cuando llega anuncia su identidad y capacidades. Las capacidades incluyen la tasa de datos soportada, la necesidad de servicios PCF, y requerimientos de gestión de energía. La estación base puede aceptar o no a la estación móvil.

Disociación

Tanto la estación base como la móvil pueden disociarse, o romper la relación. La estación debería usar este servicio antes de apagarse o marcharse, y la estación base antes de apagarse para hacer mantenimiento, por ejemplo.

Reasociación

Útil para cuando la estación móvil se mueve de una celda a otra.

Distribución

Este servicio determina cómo enrutar las tramas enviadas a la estación base. Si el destino es local las tramas pueden ser enviadas directamente por el aire. Si no tendrá que ser enviada por la red cableada.

Integración

Si una trama necesita ser enviada a través de una red que no sea del tipo 802.11 con un sistema de direccionamiento o formato de trama diferente, este servicio hará la traducción.

Servicios de estación

Se prestan una vez que se ha establecido la asociación y son:

Autenticación

Puesto que una comunicación sin cables puede enviarse o recibirse por estaciones no autorizadas fácilmente, una estación debe autenticarse antes de que se le permita enviar datos.

Desautenticación

Cuando una estación previamente autenticada quiere dejar la red, se desautentica.

Privacidad

Para que la información que se envía por una red inalámbrica se mantenga confidencial debe ser encriptada. Y después desencriptada. El algoritmo usado esl el RC4.

Entrega de datos

Faltaría más que no la hiciera.

Bluetooth

Un poco de historia

En 1994, Ericsson se interesó en conectar sus teléfonos móviles a otros dispositivos (por ejemplo PDAs) sin cables. Junto con otras 4 compañías (IBM, Intel, Nokia y Toshiba), formaron un consorcio para desarrollar un estándar inalámbrico para interconectar dispositivos de comunicación, ordenadores y otros accesorios usando unas radios sin hilo de corto alcance y de baja potencia. Al proyecto se le llamó Bluetooth, en honor de Harald Blaatand II (940-981), un rey vikingo que unificó (es decir, conquistó) Dinamarca y Noruega, (se supone que sin cables...).

Aunque la idea original era sólo deshacerse de los cables entre dispositivos, pronto empezó a expandir su área de acción y se metió en el área de las LANs, en cierto modo compitiendo con el 802.11. Diremos también que HP inventó una red de infrarrojos para conectar periféricos a los ordenadores hace algunos años pero que la cosa no prosperó.

En julio de 1999, el consorcio Bluetooth lanzó una especificación de 1500 páginas de la versión 1.0. Poco después el IEEE, grupo 802.15, tomó ese documento como base.

El comité 802.15 estandariza sólo las capas física y de enlace de datos, el resto lo especifica Bluetooth pero no el 802.15.

No son iguales pero se parecen mucho.

Arquitectura Bluetooth

Empezaremos nuestro estudio del sistema Bluetooth con una rápida visión general de lo que contiene y lo que hace. La unidad básica de un sistema Bluetooth es una piconet (picored), que consiste en un nodo maestro y hasta 7 nodos esclavos activos dentro de una distancia de 10 metros. Puede haber muchas picoredes en la misma estancia y pueden incluso estar conectadas via un nodo puente. Un conjunto de picoredes interconectadas es una scatternet o red dispersa.

Además de los 7 nodos esclavos activos en una piconet, puede haber hasta 255 nodos “aparcados”. Estos son dispositivos que el maestro ha puesto en “estado de baja energía” para reducir su gasto en baterías. En ese estado el dispositivo no puede hacer nada salvo responder a una señal de activación del maestro.

La razón para el diseño maestro/esclavo es que los diseñadores intentaban facilitar la implementación de los chips Bluetooth por debajo de los 5 dólares. La consecuencia de esta decisión es que los esclavos son más bien tontos y hacen lo que los maestros les digan.

Internamente una piconet es un TDM centralizado, donde el maestro controla el reloj y determina qué dispositivo comunica y en qué intervalo de tiempo. Entre esclavos no puede haber comunicación.

Aplicaciones Bluetooth

La especificación Bluetooth versión 1.1 nombra 13 aplicaciones específicas (recordemos que los protocolos vistos hasta ahora no se meten en este nivel) que se soportan y provee diferentes pilas de protocolos para cada uno. Desafortunadamente esta aproximación lleva a una gran complejidad. Se llaman perfiles o servicios y son por ejemplo sincronización entre un PDA y un ordenador, reemplazar un puerto serie, manos libres, etc.

Servicios “obligatorios”

Perfil de acceso genérico

No es una aplicación sino más bien la base sobre las que las aplicaciones reales se construyen. Su trabajo principal es proveer un camino para establecer y mantener enlaces seguros entre el maestro y los esclavos.

Perfil de descubrimiento de servicios

Se usa para descubrir qué servicios pueden ofrecer otros dispositivos.

Servicios “usados por otros”

Perfil de puerto serie

Es un protocolo de transporte que usan la mayoría del resto de perfiles. Emula una línea serie y es útil especialmente para aplicaciones “heredadas” que esperan una línea serie.

Perfil de Intercambio de objetos genéricos

Define una relación cliente-servidor para mover datos. Los clientes inician las operaciones, pero un esclavo puede ser un cliente o un servidor.

Perfiles para “Red”.

Perfil de acceso LAN

Permite a un dispositivo Bluetooth conectarse a una red fija. Este perfil es un competidor directo del 802.11.

Perfil de “red por marcado”

Fue la motivación original de todo el proyecto. Permite a un portátil conectarse a un móvil que contiene un modem sin hilos interno.

Perfil de Fax

Similar al anterior, pero permite a máquinas de fax sin hilos enviar y recibir faxes usando teléfonos móviles sin que haya un cable entre los dos.

Perfiles para telefonía

Perfil de telefonía inalámbrica

Para conectar un teléfono inalámbrico a la estación base. Actualmente la mayoría de los teléfonos inalámbricos no son a la vez móviles pero en el futuro...

Perfil intercom

Permite que dos teléfonos se comuniquen como walkie-talkies.

Perfil headset o manos libres.

Provee comunicación manos libres entre el headset y su estación base.

Perfiles para intercambiar objetos

Object push

Para intercambiar objetos sencillos

File Transfer

Utilidad más general que la anterior

Sincronización

Permite que un PDA se sincronice con un ordenador.

La pila de protocolos Bluetooth

El estándar tiene muchos protocolos agrupados en capas. La estructura no sigue el modelo OSI, ni el TCP/IP, ni el 802.

Radio Física

La capa más baja es la “radio física” que se corresponde bastante bien con la de los modelos OSI y 802. Se encarga de la transmisión por radio y la modulación.

Mueve los bits desde el maestro al esclavo y viceversa. Es un sistema de baja potencia con un rango de 10 metros que opera en la banda de los 2,4 GHz. La banda se divide en 79 canales de 1 MHz cada uno. La modulación es FSK a 1 Mbps, pero gran parte lo consume el “overhead”. Se hace Frequency hopping con 1600 saltos por Segundo. Todos los nodos en la piconet saltan simultáneamente, y el maestro dicta la secuencia de saltos.

Puesto que 802.11 y Bluetooth operan en la banda de los 2,4 GHz en los mismos 79 canales, interfieren el uno con el otro. Puesto que los Bluetooth saltan mucho más de prisa, es más probable que Bluetooth arruine a la 802.11 que al revés.

Banda Base

La capa “banda base” es análoga a la subcapa MAC, pero también incluye elementos de la capa física. Se encarga de cómo el maestro controla los slots de tiempo y cómo se agrupan en tramas.

Capa intermedia

Después viene una capa con un grupo de protocolos relacionados entre sí:

Gestor de enlaces

El “gestor de enlaces” maneja el establecimiento de canales lógicos entre dispositivos, incluyendo gestión de energía, autenticación y calidad de servicio.

L2CAP

El protocolo de adaptación de control de enlace lógico (llamado L2CAP) blinda las capas superiores de los detalles de la transmisión. Es análogo a la subcapa LLC del estándar 802.

Protocolos de Audio y Control

Autoexplicativo. Las aplicaciones pueden usarlos directamente sin tener que pasar por el L2CAP

802 LLC

Insertado por el IEEE para compatibilidad con las otras redes 802.

Protocolos RFComm, de Telefonía, descubrimiento de servicios.

Rfcomm es el protocolo que emula el puerto serie estándar para conectar el teclado, el ratón, etc. Ha sido diseñado para permitir a los dispositivos “heredados” que lo usen fácilmente. Los otros son autoexplicativos.

Capa superior

Donde están las aplicaciones y los perfiles. Cada aplicación tiene su propio subconjunto de protocolos.

La estructura de la trama Bluetooth

No vamos a estudiarla.

Aspectos Físicos de la Transmisión de Datos

Señales

Introducción

La información debe ser transformada en señales electromagnéticas para poder ser transmitida.

Analógico y Digital

Tanto los datos como las señales pueden estar en forma analógica o digital.

Analógico indica algo que es continuo, un conjunto de puntos específicos de datos y todos los puntos posibles entre ellos.

Digital indica que algo es discreto, un conjunto de puntos específicos de datos sin los puntos intermedios.

Datos analógicos y digitales

Un ejemplo de dato analógico es la voz humana.

Dato digital, los ceros y unos almacenados en la memoria de un computador.

Señales analógicas y digitales

La señales se ilustran dibujándolas sobre un par de ejes perpendiculares....

Analógica: suave y continua. Cambio continuo

Digital: regiones planas alta y bajas. cambio repentino. Cambio Instantaneo.

Señales periódicas y aperiódicas

Tanto las analógicas como las digitales pueden ser periódicas y aperiódicas.

Periódicas

Una señal es periódica si completa un patrón dentro de un marco de tiempo medible, denominado período (T) expresado en segundos, y repite ese patrón en períodos idénticos subsecuentes. Cuando se completa un patrón completo se dice que se ha completado un ciclo.

Aperiódicas

No tiene patrón repetitivo. No obstante pueden ser descompuestas en un número infinito de señales periódicas.

Señales simples y compuestas

Una señal simple u onda seno no puede ser descompuesta en señales más simples y una señal compuesta está formada por múltiples ondas seno.

Ondas seno

Las ondas seno se pueden describir mediante 3 características.

Amplitud

La amplitud indica la altura de la señal. La unidad depende del tipo de señal. Para señales eléctricas, la unidad es normalmente voltios, amperios o watios.

Período y frecuencia

Periodo: La cantidad de tiempo que necesita una señal para completar un ciclo. Y la frecuencia es el número de ciclos en un segundo.

Ejemplos

Una onda seno tiene una frecuencia de 8 kHz ¿cuál es su periodo?. Respuesta 125 microsegundos.

Una onda seno completa un ciclo en 25 microsegundos. ¿cuál es su frecuencia?. R: 40 kHz.

Fase

La fase describe la posición de la onda relativa al instante 0.

Dibujar en la pizarra un desplazamiento de fase de 90 grados.

Dominios del tiempo y de la frecuencia

Hasta ahora hemos usado dominio en el tiempo pero también se puede usar el dominio en la frecuencia. Ejemplo Ecualizador Musica.

Señales compuestas

Cualquier señal se puede descomponer en una colección de ondas seno.

Espectro de frecuencia

Es la colección de todas las frecuencias componentes que contiene y se muestra usando un gráfico en el dominio de frecuencia.

Ancho de banda

Es el ancho del espectro de frecuencia.

Ejemplo

Se descompone una señal periódica en cinco ondas seno de frecuencias 100, 300, 500, 700 y 900 Hz..

Dibujar el espectro asumiendo que sus componentes tienen todos una amplitud máxima de 10 voltios.

Cuál es el ancho de banda?

Señales digitales

Los datos también pueden representarse mediante una señal digital. Por ejemplo, un 1 se puede codificar como un voltaje positivo y un 0 como un voltaje 0.

La mayoría de las señales son aperiódicas y en lugar de periodo o frecuencia usamos

Intervalo de bit

Es el tiempo necesario para enviar un único bit.

Tasa de bit

numero de bits por segundo.

Ejemplo

Una señal digital tiene una tasa de bit de 25 kbps, cuál es la duración de su intervalo de bit?

Descomposición de una señal digital

Una señal digital se puede descomponer en un número infinito de ondas seno sencillas denominadas armónicos, cada uno de los cuales tiene una frecuencia, amplitud y fase distintas.

Aunque el espectro de frecuencia de una señal digital tiene un número infinito de frecuencias con distintas amplitudes, si se envían solamente aquellos componentes cuyas amplitudes son significativas, todavía se puede reconstruir la señal con una exactitud razonable.

Codificación, digitalización y modulación

Introducción

Una señal simple no transporta información. Para ello, debe ser manipulada introduciéndole cambios identificables que puedan ser reconocidos en el emisor y el receptor como representativos de la información transmitida.

Los datos se almacenan en la computadora en forma de ceros y unos. Para transportarlos de un lugar a otro es necesario convertirlos en señales digitales. Eso es la conversión digital a digital o codificación.

Cuando convertimos una señal analógica en una digital, hablamos de digitalización.

Al revés hablamos de modulación.

Cuando transformamos una señal analógica en otra, hablamos de modulación de una señal analógica.

Conversión digital a digital

Cuando se transmiten datos desde el ordenador a la impresora tanto los datos originales como los transmitidos son digitales. Hay varios mecanismos para la codificación, que se pueden agrupar en tres categorías: unipolar, polar y bipolar.

Codificación Unipolar

Hay un voltaje 0 para el 0 y otro nivel de voltaje para el 1. Problemas:

Componente de corriente continua

Sincronización

Polar

Usa dos niveles de voltaje, uno positivo y otro negativo.

Sin retorno a cero NRZ

Con retorno a 0 RZ

A medio camino la señal vuelve a 0. Inconveniente, necesitamos dos cambios de señal para codificar un bit.

Bifásica

Cambia en medio del intervalo de bit, pero no vuelve a 0.

Manchester

Una transición de negativo a positivo representa un 1, y al revés un 0.

Manchester diferencial

Una transición al principio del intervalo significa un 0. Su ausencia un 1 y en el medio siempre cambia.

Bipolar

En la bipolar se usan tres niveles de voltaje: positivo, negativo y cero.

El 0 se usa para representar el 0 binario.

Los 1 se representan alternando voltajes positivos y negativos. Si el primer bit 1 se representa con amplitud positiva, el segundo se representará con amplitud negativa.

Conversión de Analógico a Digital

Para enviar la voz humana a larga distancia hay que digitalizarla.

Modulación por amplitud de pulsos (PAM)

Toma una señal analógica, la muestrea y genera una serie de pulsos basados en los resultados del muestreo (muestreo es medir la amplitud de la señal en intervalos iguales). No se usa en transmisión de datos, pero es el primer paso para el método denominado modulación por codificación en pulsos.

Modulación por codificación en pulsos (PCM).

Cuantifica primero los pulsos PAM. Es decir les asigna valores enteros dentro de un rango. Después se transforman en binario. Después se transforman en una señal digital usando alguna de las técnicas de codificación de digital a digital.

Frecuencia de muestreo

La exactitud de cualquier reproducción digital de una señal analógica depende del número de muestras que se tomen. Usando PAM y PCM, se puede reproducir la forma de onda exactamente tomando un número infinito de muestras. Pero eso es inviable. La cuestión es ¿cuántas muestras son suficientes?

Teorema de Nyquist

La tasa de muestreo debe ser al menos el doble de la frecuencia más alta.

Ejemplo:

¿Qué tasa de muestreo es necesaria para una señal con un ancho de banda de 10.000 Hz (1000 a 11.000 Hz) > Solución 22.000 muestras por segundo.

Bits por muestra

Una vez encontrada la tasa de muestreo hay que encontrar el numero de bits que se van a transmitir con cada muestra.

Cuantos bits necesitamos si queremos 12 niveles de precisión?

Conversión de digital a analógico o Modulación

Aspectos de la conversión de digital a analógico

Tasa de bits y tasa de baudios

La tasa de bits es el número de bits transmitidos durante un segundo.

La tasa de baudios es el número de unidades de señal por segundo necesarias para representar esos bits.

En cada unidad de señal se puede representar un bit o más.

Por eso la tasa de bits es igual o mayor que la tasa de baudios.

Señal portadora

El dispositivo emisor produce una señal que actúa como base para la señal de información. Esa señal es la portadora.

La información digital se modula sobre la señal portadora modificando una o más de sus características (amplitud, frecuencia, fase).

Modulación por desplazamiento en Amplitud (ASK)

Amplitude Shift Keying. Se cambia la potencia de la señal portadora para representar el 0 o el 1 binario. Que voltaje representa el 1 y qué voltaje representa el 0 se deja para los diseñadores del sistema.

La amplitud pico de la señal durante cada duración del bit es constante.

Ancho de banda necesario para ASK

es (1+d) por la tasa de baudios. d tiene un valor 0 si la linea es perfecta.

La tasa de baudios es igual a la tasa de bits.

Solo hay una frecuencia portadora, pero el proceso de modulación produce una señal compleja que es una combinación de muchas señales sencillas, cada una de las cuales tiene una frecuencia distinta.

Ejemplo

Encontrar el ancho de banda mínimo para una señal ASK que transmite 2000 bps.

2. Dado un ancho de banda de 5000 Hz para una señal ASK ¿cuál es la tasa de baudios y la tasa de bits?

Inconveniente

Es muy sensible al ruido

Modulación por desplazamiento en frecuencia

Frequency Shift Keying.

Se cambia la frecuencia de la señal portadora para representar el 1 y el 0.

Ancho de banda para FSK

Cambia entre dos frecuencias portadoras.

El ancho de banda es igual a la tasa de baudios más el desplazamiento en frecuencia.

Ejemplo

Ancho de banda para una señal que se transmite a 2000 bps y las portadoras deben estar separadas por 3000 Hz.

Y otros de la pg 107.

Inconveniente

Necesita mucho ancho de banda

Modulación por desplazamiento de fase PSK

Se cambia la fase. Por ejemplo una fase de 0 para el 0 y una de 180 grados para el 1.

Constelación

Es un diagrama fase-estado donde se pone el bit o bits en el angulo de desfase en el que están representados.

dibit 4-PSK y tribit 8PSK

Ancho de banda para PSK

Mientras que la tasa de baudios para un ancho de banda determinado es la misma que para ASK, la tasa de bits puede ser dos o más veces mayor.

Ejemplo

Determinar el ancho de banda de una señal 4PSK transmitiendo a 2000 bps

Dado un ancho de banda de 5000 Hz para una señal 8PSK deducir la tasa de baudios y la tasa de bits.

Inconvenientes

No es susceptible a la degradación por ruido de ASK ni tiene las limitaciones de banda de FSK. Pero hay otra solución mejor.

Modulación de amplitud en cuadratura QAM

Significa combinar ASK y PSK de tal forma que haya un contraste máximo entre cada bit dibit tribit, quadbit.

Observar las distintas constelaciones 16-QAM

Ancho de banda para QAM

Es el mismo de ASK o PSK.

Recapitulación

Conversión de analógico a analógico

La radio es un ejemplo de una comunicación de analógico a analógico. Hay tres tipos.

Modulación en amplitud (AM)

La frecuencia y la fase son siempre las mismas, solamente la amplitud cambia para seguir las variaciones de la infromación.

Ancho de banda en AM

Es igual aldoble del ancho de banda de la señal modulada.

El ancho de banda de una señal de audio (voz y música) es habitualmente 5kHz. Por tanto una esta´ción de radio de AM necesita un ancho de banda mínimo de 10kHz.

La portadora puede estar entre 530 y 1700kHz.

Modulación en frecuencia (FM)

Ahora se cambia la frecuencia de la señal portadora.

Ancho de banda en FM

Es del orden de 10 veces el ancho de la señal modulada. Como en estereo el ancho de banda de la señal de voz y musica es de 15kHz. Cada estación de FM necesita 150 kHz.

Modulación en fase

Se usa como alternativa a la modulación en frecuencia.

Tipos de transmisión

Transmisión paralela

El mecanismo de la transmisión paralela es muy sencillo: se trata de usar n hilos para enviar n bits cada vez.

Con cada pulso de reloj se envian los bits cada uno por su cable.

Se emplea en distancias cortas.

Transmisión serie

Un bit sigue a otro, por lo que sólo se necesita un canal de comunicación. Puede ser de dos maneras:

Transmisión asíncrona

Básicamente consiste en enviar un bit de inicio al principo de cada byte y otro u otros de parada al final de cada byte.

EN realidad asíncrono, significa asíncrono a nivel de byte.

La conexión de un teclado a un ordenador es una aplicación natural para la transmisión asíncrona. Un usuario teclea sólo un carácter cada vez y deja unos tiempos impredecibles entre cada carácter.

Transmisión síncrona

El flujo de datos se combina en tramas que pueden tener múltiples bytes. El receptor tiene la tarea de separar los flujos de bits en bytes.

Medios de transmisión de datos

Introducción

Las señales se transmiten en forma de energía electromagnética.

La energía electromagnética es una combinación de campos eléctricos y magnéticos vibrando entre si, comprende a la corriente eléctrica alterna, las ondas de radio, la luz infrarroja, la luz visible, la ultravioleta y los rayos X. Cada una de estas ocupa un trozo del espectro electromagnético. No todas se pueden emplear para transmitir datos.

Necesitan de diferentes medios para transmitirse.

Vamos a estudiar esos medios.

Medios Guiados

Cable de pares trenzados

Antes se usaban los cables paralelos planos, pero la interferencia de un motor podía originar ruidos en los cables. El cable más cercano tiene más interferencia y termina con un nivel de tensión más alto.

Si están trenzados el efecto de la interferencia es igual en ambos cables.

Su rango de frecuencias va de 100Hz a 5 MHz

Categorías

La asociación de industrias electrónicas EIA ha desarrollado estándares para graduar los cables según su calidad.

Van de la categoria 1 a la 5.

Pueden ser UTP o STP.

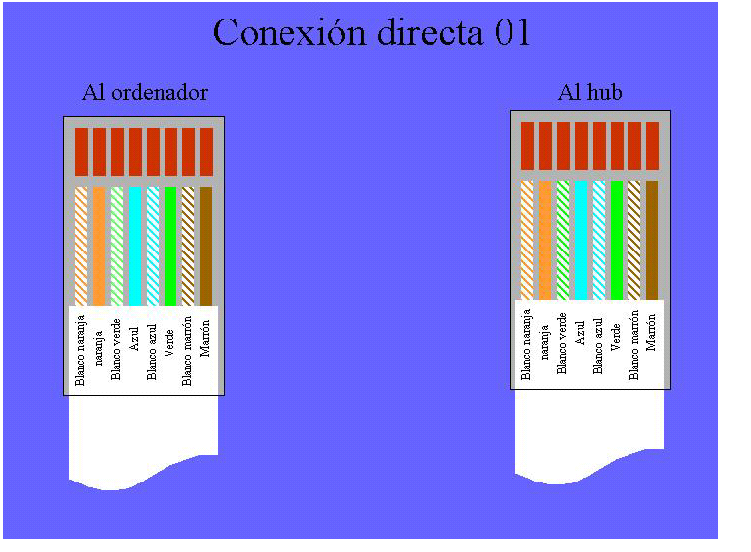

Montaje de un RJ45

¿Cómo se tienen que meter los hilos de un cable UTP 5 en un conector RJ45?

Los hilos se tienen que desliar y se tienen que alinear en un plano.

Cuando están alineados y cortados por igual se coge un conector

RJ45 y se coloca de tal forma que la lengüeta quede mirando hacia abajo; una vez hecho esto, se introducen los hilos dentro del conector RJ45 de forma que las puntas de los hilos lleguen al fondo

del conector.

¿Qué combinación de colores se debe utilizar en la alineación de los hilos?

Según la especificación 568B de EIA/TIA la combinación de colores

para construir un conector RJ45 es la siguiente:

Cable coaxial

Transporta señales con rangos de frecuencias más altos que los cables de pares trenzados (de 100kHz a 500 MHz).

Hacer la descripción.

Estándares RG. EL RG-59 es el de la TV.

Tienen diferentes conectores, el de red a bayoneta BNC es el más popular.

También se usan conectores T y terminadores.

Fibra óptica

Hasta este momento, se han visto cables conductores que transmiten señales en forma de corriente.

La fibra óptica, está hecha de plástico o de cristal y transmite las señales en forma de luz. Veamos un poco de la naturaleza de la luz.

La naturaleza de la luz

La velocidad de la luz en el vacío es de 300.000 km/s.

La velocidad decrece aq medida que el medio se hace más denso.

Refracción

Cuando un rayo de luz pasa de una sustancia a otra cambia de dirección.

Cuando pasa de un medio menos denso a otro más denso el ángulo de incidencia es mayor que el de refracción o lo que es lo mismo se curva hacia el eje vertical. Y al revés.

Ángulo crítico

Si desde el medio más denso aumentamos el ángulo de incidencia llega un momento en que el angulo de refracción se hace de 90 grados.

Reflexión completa

Cuando el ángulo de incidencia se hace mayor que el ángulo crítico se da la reflexión completa porque ya nada de luz puede pasar al medio más denso.

La fibra óptica usa la reflexión

Un núcleo de cristal o plástico se rodea con una cobertura de cristal o plástico menos denso. La diferencia de densidad debe ser tal que el rayo de luz que se mueve a través del núcleo sea reflejado por la cubierta en lugar de ser refractado por ella.

Qué se envía por la fibra

Destellos de encendido apagado que representan los bits 0 y 1.

Modos de propagación

Multimodo

Se denomina así porque hay múltiple rayos de una fuente luminosa que se mueven a través del núcleo por caminos distintos.

Monomodo

Se fabrican con un diametro menor que las multimodo

Fuentes de luz

El emisor debe estar equipado con una fuente luminosa y el receptor con una célula fotosensible o fotodiodo.

LED

Diodos emisores de luz. Son baratos, pero la luz es desenfocada y se difumina con la distancia. Vale para distancias cortas.

Laseres

Más Caros

Conectores

Deben ser muy precisos. NO vale como en los cables de corriente que basta con el contacto físico. Tiene que estar perfectamente alineada.

Ventajas de la fibra óptica

Inmunidad al ruido

Menor atenuación de la señal.

Ancho de banda mayor.

Desventajas

Coste

Instalación y mantenimiento

Fragilidad.

Medios no guiados o comunicaciones sin cable

Transportan ondas electromagnéticas sin usar conductor físico

Asignación de radio frecuencia

Esta reguladas por las autoridades.

Se dividen en 8 bandas: desde frecuencia muy baja (VLF) a frecuencia extremadamente alta (EHF). Están en frecuencia por debajo de la infrarroja.

Propagación de las ondas de radio

Capas de la atmósfera

La tecnología de radio considera que la tierra está rodeada por dos capas de atmósfera: la troposfera y la ionosfera.

La troposfera

La troposfera se extiende hasta 45 km desde la superficie de la tierra e incluye una capa que es la estratosfera). Es el aire...Las nubes el viento, los viajes en avión ocurren en la troposfera.

La ionosfera

La ionosfera está por encima de la troposfera y por debajo del espacio y contiene partículas libres cargadas eléctricamente.

Tipos de propagación

En superficie

Las ondas viajan por la parte más baja de la atmósfera, abrazando la tierra.

La distancia cubierta depende de la potencia de la señal

Troposferica

De dos formas: en línea recta de antena a antena (visión directa) o bien con un cierto angulo hasta los niveles superiores de la troposfera donde se refleja.

Ionosferica

Se radian hacia la ionosfera las ondas de radio de más alta frecuencia y se reflejan hacia la tierra. Permite cubrir mayores distancias con menor potencia.

Por el espacio

Se pone de intermediario a un satélite.

Propagación de señales específicas

VLF (de 3 a 30 kHz)

Se propagan como ondas de superficie

Son sensibles al calor y a la electricidad. (ruido atmosferico).

Se usan en comunicación de largo alcance y submarina.

LF (hasta 300 kHz)

Similar a la VLF pero no se utilizan para la submarina. mayor atenuación durante el día

MF (hasta 3 MHz)

Se propagan en la troposfera. Mayor atenuación durante el día.

Radio AM

HF (hasta 30 MHz)

Ionosferica.

Radioaficionados, emisiones internacionales, comunicaciones militares, comunicación de larga distancia para aviones, barcos, teléfonos...

VHF (hasta 300 MHz)

Suelen usar visión directa.

TV, radio FM, radio AM de los aviones y ayuda a navegación de los aviones.

UHF (hasta 3 GHz)

Siempre usan visión directa.

TV UHF, teléfonos móviles, WiFi

Microondas (desde 1 GHz a 300 GHz)

Visión directa y propagación espacial.

Deterioro de la transmisión

Atenuación

Pérdida de energía. Se transforma en calor.

Medida de la ganacia o pérdida

dB = 10 log10 (P2/P1)

Ejemplos

pg 206.

Distorsión

La señal cambia la forma de onda. En una señal compuesta puede que no todos los componentes vayan a la misma velocidad. Y la señal llegar distorsionada.

Ruido

Hay varios tipos: térmico, inducido, diafonia (un cable sobre el otro).

Prestaciones de un medio

Rendimiento

bits por segundo

Velocidad de propagación

En los coaxiales y de fibra óptica va a 200.000.

Modems

Es el dispositivo que convierte las señales analógicas recibidas de la línea telefónica en señales digitales y viceversa.

Introducción

Un modem es un modulador de modulador. Un modulador convierte una señal digital en una señal analógica usando ASK, FSK, PSK o QAM.

Actualmente lo que se usa es QAM.

Estándares

La compañía telefónica Bell fabrico los primeros modems en los 70. Su normalización son las series 103/202/212 etc.

La más habitual es la serie V de la ITU T

La serie V

Historia

Podemos comenzar hablando de la serie V21 que tenia una tasa de 300 baudios en FSK.

Siguió la V22, V23, V26, V27 que ya usa 8PSK a 4800 bps.

La V29 usa ya 16QAM a 9600 bps.

La V32 usa 32QAM con un bit redundate para corrección de errores. 9600 bps.

La V32bis 64 QAM a 14.400

Actuales

La V34 usa 4096QAM que manda 28.800 bps.

La V34 bis usa 16384 QAM que manda 14 bits por símbolo y 33.600 bps.

Para aumentar la tasa de datos efectiva muchos modems comprimen los datos antes de transmitirlo y si encuentran que la calidad de la línea no es suficiente bajan la velocidad. Por ello la velocidad puede ser mayor o menor.

La V42 usa un protocolo de enlace llamada LAPM y un segundo protocolo para corrección de errores.

La V42.bis añade el método de compresión de Lempel Ziv Welch.

Capacidad máxima teórica

Introducción

Podría pensarse que llegaremos a poder enviar por la línea telefónica usando el ancho de banda habitual muchos más bps., pero no, hay un límite teórico.

Capacidad de Shannon

La máxima tasa de datos teórica de un canal viene dada por (pg 210):

C = B log2(1 + S/N)

donde

C en bps.

B ancho de banda del canal

S/N relación señal/ruido

Ejemplo

Calcular la tasa de bit máxima teórica para una línea telefónica regular.

Una línea telefónica tiene habitualmente un ancho de banda del 3000 Hz.

la razón señal ruido es habitualmente 3162 (35 dB). Sale 34860 bps.

Modems de 56 K

Violan el teorema de Shannon?

Hay modems de 56K. Estos modems se pueden usar únicamente si uno de los componentes de la comunicación está usando señalización digital (como hace por ejemplo un proveedor de Internet). Son asimétricos en cuanto a la carga de datos, porque en el flujo de datos del proveedor de Internet al PC tienen una tasa máxima de 56 kbps mientras que en la descarga tienen una tasa máxima de 33.6.

Cuál es la razón del límite teórico. El ruido. Y el ruido tiene que ver con la calidad de la línea pero también con la distancia. Cuando estamos comunicando dos ordenadores que están conectados a extremos de sus respectivos bucles locales la señal tiene que viajar por dos bucles locales, pero si uno de los extremos es un ISP solo tiene que viajar por una. Así que podemos doblar la tasa. Podría ser de hasta 70 kbps.

Por qué 56?

Porque las compañías telefónicas digitalizan la voz. Las estaciones de conmutación usan PCM y PCM inversa, realizando 8000 muestras por segundo (el doble de la frecuencia más alta, ver teorema de Nyquist), con 128 o 256 niveles distintos (7 u 8 bits por muestra) por eso son de 56. Podrían ser 64, pero nos hemos puesto de acuerdo con USA.

Últimos estándares

V.90

El estándar que refleja lo que acabamos de ver de modems de 56k es el V90, que da 33,6 kbps en sentido subida y 56 kbps en sentido bajada. Se podría haber dado más, pero para 33.6 ya es demasiado ruidoso el medio. Y se decidió dar más ancho de banda al canal de bajada que al de subida, para aumentar las posibilidades de bajar efectivamente a 56 kbps.

V.92

El siguiente paso después de V.90 es V.92 Son capaces de 48 kbps si es que la línea puede soportarlos. Además determinan cuál es la velocidad apropiada a la que transmitir en la mitad de los cerca de 30 segundos que necesitan los modems anteriores. Además permiten que una llamada telefónica entrante interrumpa una sesión Internet, siempre que la línea tenga servicio de llamada en espera.

Modo de Transmisión

El término modo de transmisión se usa para definir la dirección del flujo de las señales entre dos dispositivos enlazados.

Simplex

Es una comunicación unidireccional. Una de las dos estaciones sólo puede recibir y la otra sólo transmitir.

Semiduplex o Half duplex

Cada estación puede tanto emitir como recibir pero no al mismo tiempo.

Full Duplex

Ambas estaciones pueden enviar y recibir al mismo tiempo.

Digital Subscriber Lines

Un poco de historia

Cuando la industria de telefonía llegó a los 56 kbps, se felicitó a si misma por el trabajo bien hecho. Mientras tanto la industria de la televisión por cable estaba ofreciendo velocidades de hasta 10 Mbps en cables compartidos, y las compañías por satélite estaban planeando ofrecer más de 50 Mbps. A medida que el acceso a Internet se convirtió en una parte cada vez más importante de su negocio, las compañías de teléfono empezaron a darse cuenta de que necesitaban un producto más competitivo. Su respuesta fue empezar a dar servicios digitales sobre el bucle local.

Inicialmente, había varias ofertas que se solapaban bajo el nombre general de xDSL, pero la más popular de todas es ADSL.

Por que son los modems tan lentos.

Fueron inventados para llevar la voz humana y todo el sistema había sido optimizado para este propósito. Los datos habían sido algo así como los hijastros. En el punto donde cada bucle local termina, el cable pasa a través de un filtro que atenúa todas las frecuencias por debajo de 300 Hz y por encima de 3400Hz. Por lo tanto los datos están también restringidos a esa estrecha banda.

ADSL

Introducción

El truco que hace que ADSL funcione es que cuando un cliente se suscribe a él, la línea entrante se conecta a un tipo diferente de conmutador, uno que no tiene este filtro, haciendo así que toda la capacidad del bucle local esté disponible. Ahora el factor limitante se convierte en la capacidad física del bucle local, no los 3100 Hercios de ancho de banda artificial del filtro.

El efecto de la distancia

Desafortunadamente, la capacidad del bucle local depende de varios factores, incluyendo su longitud, espesor, distancia y calidad general.

Dibujar la grafica del ancho de banda del cable con la distancia. A 100 metros, 50 Mbps; a 1000, 20; a 2000, 12; a 3000, 7; a 5000 2, y a 5500 1.

Esta figura crea un problema para la compañía telefónica. Hay un radio a partir del cual no puede ofrecer determinados servicios. A no ser que construyan centrales....

Cómo funciona: DMT (Discrete MultiTone)

Se divide el ancho de banda disponible del bucle local 1.1 MHz en 256 canales independientes de 4312.5 Hz cada 1. El canal 0 se usa para las conversaciones normales. Los canales 1 a 5 no se usan para que la señal de voz y las de datos no tengan ninguna interferencia. De los 250 canales restantes, uno se usa para el control de los datos de bajada y otro para los de subida, y los 248 que quedan se usan para datos.

De esos 248, las compañía telefónica decide cuáles son para bajada y cuales para subida. Normalmente, se ponen más para la bajada. De ahí, la A, del Adsl.

Dentro de cada canal, se usa un esquema de modulación similar al V34, aunque la tasa de muestreo es de 4000 baudios en lugar de 2400. Se monitoriza la calidad de la línea en cada canal constantemente y se ajustan las tasas de datos continuamente. Los datos se envían con modulación QAM, de hasta 15 bits por baudio.

Arquitectura o disposición de elementos

En el lado del cliente

Hay un dispositivo (Network Interface Device, NID) una caja de plástico que marca el final de la propiedad de la compañía telefónica y el comienzo de la propiedad del cliente. Después está el splitter, un filtro que separa la banda 0-4000 Hz de las demás. La señal POTS es enviada al teléfono o fax, y la señal de datos es enrutada a un modem ADSL. EL modem ADSL es un procesador de señal digital que actúa como los 250 QAM modems operando en paralelo a diferentes frecuencias.

Ahora el ordenador debe ser conectado a ese modem, eso se hace poniendo una tarjeta Ethernet en el ordenador o usando un puerto USB. Dentro de poco tendremos tarjetas internas ADSL.

En el lado de la centralita

En el otro lado del cable, en el lado de la centralita, se pone otro splitter. La parte de la voz se envía al conmutador de voz habitual. La señal por encima de los 26 kHz se enruta a una nueva clase de dispositivo llamada un DSLAM (Digital Subscriber Line Access Multiplexer), que contiene la misma clase de procesador de señal digital que el modem ADSL. Una vez que la señal digital ha sido transformada en una corriente de bits, se forman los paquetes y se envían al ISP.

Esta solución es bastante barata para las compañías telefónicas porque lo que tienen que hacer es comprar un DSLAM y un splitter y conectar a los suscriptores al splitter.

Sin splitter

Una desventaja del diseño que hemos contado en casa del cliente es la presencia del NID y del splitter, porque han de ser instalados por un técnico. Por lo tanto se ha estandarizado una alternativa sin splitter. (ITU-T 992.2). Se tiene que poner un microfiltro en cada teléfono que es un filtro que elimina frecuencias por encima de los 3400 HZ y el microfiltro para el modem ADSL elimina frecuencias por debajo de 26 kHz. Pero este sistema no es tan fiable como el splitter por lo que solo se puede usar hasta 1.5 Mbps.

Power Line Communications (PLC)

Introducción

Se trata de utilizar la red eléctrica para transmisión de voz y datos. Se ha utilizado por las propias compañías eléctricas para:

Leer los contadores.

Transmisión de datos.

Se hicieron intentos de aplicación en Inglaterra y Alemania, pero no tuvieron éxito.

En USA no se hicieron.

Tecnología

Actualmente para los modems PLC que hay que instalar en casa del usuario, la compañía líder en una empresa valenciana que se llama DS2, que diseña los chips que se ponen en los modems.

Para transmitir los datos se utiliza alta frecuencia (de 1.6 a 30 MHz).

Utiliza la red de baja tensión como bucle local, utiliza la red de media tensión como red de distribución y una red IP como red de transporte.

Arquitectura

Lado del cliente

Necesita un modem PLC que le da teléfono e Internet.

Instalación por parte de la compañía eléctrica.

El modem de usuario se conecta con un equipo llamado Repetidor que se sitúa en el cuarto de contadores del edificio o manzana y puede atender hasta 256 modems.

El repetidor se conecta con un equipo de cabecera que están en los transformadores.

Funcionamiento

El usuario enchufa el modem PLC a la red eléctrica. EL modem se comunica con el repetidor.

La velocidad en ese tramo es de 45 Mbps, de los que 27 van en sentido bajada y 18 en sentido subida. que se comparte entre todos los usuarios.

Wireless Local Loop

De las tecnologías surgidas la que ha tenido un éxito relativo ha sido la LMDS. Utiliza en Europa la frecuencia de los 40 GHz.

Se trata de que los clientes están fijos.

Hay antenas.

Los clientes deben tener antenas en sus tejados que tienen que ver la antena del operador.

Elementos de las LAN

Dispositivos de las LAN

Repetidores

Son dispositivos analógicos que están conectados a dos segmentos de cable. Cuando aparece una señal en un segmento, la amplifica, la filtra y la pone en el otro. Los repetidores no entienden de tramas, paquetes ni cabeceras. Entienden de voltios. La Ethernet clásica, por ejemplo fue diseñada para permitir cuatro repetidores, para así poder extender la longitud máxima de cable desde 500 metros a 2500.

Hubs o concentradores

También “opera” a nivel físico. Un hub tiene unas cuantas líneas de entrada a las que une eléctricamente. Las tramas que llegan por cualquiera de las líneas, son enviadas a todas las demás. Si dos tramas llegan al mismo tiempo, colisionarán, es decir, lo que está conectado al hub, forma parte del mismo “dominio de colisión”. Todas las líneas que llegan a un hub deben operar a la misma velocidad. Los hubs difieren de los repetidores que ellos no amplifican las señales y que son diseñados para que vayan a ellos muchas líneas. Al igual que los repetidores, los hubs no examinan las direcciones ni las usan de ninguna manera.

Puentes o bridges

Opera a nivel de enlace.

Conecta dos o más LANs. Cuando llega una trama, el software del puente extrae la dirección de destino de la cabecera y mira en una tabla para ver dónde enviar la trama. En Ethernet, esa dirección es la dirección de destino de 48 bits o dirección MAC que ya hemos estudiado.

Un puente puede tener “tarjetas de línea” para redes de diferentes tipos y diferentes velocidades.

Switches o conmutadores

Operan a nivel de enlace.

Son similares a los puentes en el sentido de que “encaminan” basándose en las direcciones de las tramas. De hecho hay gente que usa ambos términos de forma equivalente. La diferencia principal es que un switch se usa para conectar ordenadores individuales, no redes. Por lo tanto los switches deben tener espacio para muchas más tarjetas de línea. Cada tarjeta de línea tiene un búfer para las tramas que llegan a sus puertos. Puesto que cada puerto es un “dominio de colisión”, los switches nunca pierden tramas debiso a colisiones. Sin embargo si las tramas llegan más rápido de lo que pueden ser retransmitidas, el switch puede quedarse sin espacio en el bufer y tendrá que empezar a deshacerse de tramas.

Para aliviar ese problema, los switches modernos comienzan a reenviar las tramas tan pronto como el campo destino de la cabecera llega, antes de que haya llegado toda la trama (siempre que la línea de salida esté disponible, claro). Estos switches no usan conmutación del tipo “almacena y reenvía”.

Encaminadores o routers

Operan a nivel de red. (Y al de enlace y al físico, claro).

Cuando un paquete llega a un router, la cabecera y la cola de la trama se separan y el resto se pasa al software del router. Este software usa la cabecera para elegir la línea de salida. En un paquete IP, la cabecera contiene una dirección de 32 bit (en IP versión 4) o de 128 bits (en IP versión 6), pero no la dirección MAC 802 de 48 bits.

Los encaminadotes, al contrario que la mayoría de las estaciones, que son miembros de una sola red, tienen direcciones y enlaces a dos o más redes al mismo tiempo.

En su función más simple, los encaminadores reciben paquetes de una red y los pasan a una segunda red conectada.

Sin embargo, si un paquete recibido se dirige a un nodo de una red de la cual el router no es miembro, el router es capaz de determinar cuál de las redes a las que está conectado es la mejor para retransmitir el paquete. Una vez que un encaminador ha identificado la mejor ruta para el paquete, lo pasa a otro encaminador de la red apropiada.

La familia de protocolos TCP/IP

Introducción

Definición

TCP/IP son las siglas de Protocolo de Control de Transmisión/ Protocolo entre redes.

Es un conjunto de protocolos que definen cómo de intercambian todas las transmisiones a través de Internet. TCP e IP son los protocolos más importantes pero no los únicos.

Un poco de historia

En 1969, la Agencia de Proyectos de Investigación Avanzada ARPA del DoD de USA estableció una red de conmutación de paquetes entre ordenadores conectados mediante líneas punto a punto alquiladas que se llamó Red de la ARPA o ARPANET. Las convenciones desarrolladas por la ARPA para especificar cómo los ordenadores podían comunicarse se convirtieron en TCP/IP.

TCP/IP e internet

Una internet es una interconexión de redes independientes (como LANs) conectadas juntas mediante dispositivos de interconexión de redes (por ejemplo Routers).

TCP/IP considera a todas las redes físicas interconectadas como una enorme red. Considera que todas las estaciones (ordenadores) están conectadas a esa gran red lógica en lugar de a sus respectivas redes físicas.

TCP/IP y OSI

El protocolo de control de transmisión o TCP fue desarrollado antes que el modelo OSI.

Los niveles de TCP/IP no coinciden exactamente con los del modelo OSI.

El protocolo TCP/IP consta de 5 niveles: físico, enlace de datos, red, transporte y aplicación.

En los niveles físico y de enlace de datos, TCP/IP no define nada. Soporta los estándares que hemos visto hasta ahora.

Una red TCP/IP puede ser una LAN, una MAN o una WAN.

Encapsulado

La unidad de datos creada en el nivel de aplicación se denomina mensaje.

En el nivel de transporte, después de añadir al mensaje la cabecera correspondiente, la unidad de datos es un segmento o datagrama de usuario.

En el de red, datagrama.

La transferencia de datagramas es responsabilidad de TCP/IP, aunque obviamente el datagrama se encapsulará en una trama de nivel de enlace de la red subyacente y finalmente será transmitido por el medio de transmisión.

Protocolo PPP

Internet necesita un protocolo punto a punto, para el tráfico de router a router y desde la casa del usuario al ISP. Ese protocolo es el PPP o protocolo punto a punto, que está definido en el RFC 1661, 1662, 1663.

Maneja detección de errores, soporta múltiples protocolos, permite autenticación, etc.

Transición de estados

En una conexión PPP se pasa por varias fases:

Estado inactivo.

De establecimiento.

De autenticación.

De red.

De terminación.

Campos de la trama

Delimitador: 01111110

De dirección: Es un byte Puesto a 1s, para indicar que todas las estaciones pueden recibir la trama. Al usar este valor se evita el problema de tener que asignar direcciones de enlace de datos.

De control: El valor por defecto es 00000011. PPP no provee información fiable que use números de secuencia y ACK por defecto.

De protocolo. Para decir que clase de paquete va dentro del trozo siguiente. Los de red como IP empiezan por 0. Los que empiezan por 1 son los que negocian como LCP o NCP.

De datos. 1500 bytes, pero LCP lo negocia.

FCS. 2 o 4 bytes de suma de comprobación.

Delimitador

Protocolo de control de enlace LCP

Transportado dentro del campo de datos del protocolo PPP, si se ha indicado este protocolo en el correspondiente campo de protocolo. Es el responsable del establecimiento , mantenimiento, configuración y terminación del enlace.

LCP puede negociar que los campos de dirección y control se omitan para ahorrarse 2 bytes.

Protocolos de autenticación PAP y CHAP

Sirven para validar la identidad de los usuarios.

Protocolos de control de red NCP

Se utiliza en el estado de red. Permite el encapsulamiento de los datos procedentes de los protocolos del nivel de red.

Sirve para configurar el nivel de red. Por ejemplo asigna la dirección IP. Y la libera.

Protocolo IP

Caracterísiticas

En el nivel de redes, TCP/IP ofrece el protocolo entre redes o IP que contiene a su vez 4 protocolos: ARP, RARP, ICMP e IGMP.

IP ofrece un servicio de mejor entrega posible pero sin comprobaciones ni seguimientos. Si hay ruido, o un router intermedio está congestionado y descarta tramas, IP no hace comprobaciones.

Si la fiabilidad es importante, IP debe ser utilizado con un protocolo fiable como TCP.

Un ejemplo para comprender esto es correos: IP sería el servicio normal y TCP si añadimos el acuse de recibo.

IP transporta los datos en paquetes denominados datagramas. Cada datagrama es transportado de forma independiente.

Cada datagrama puede viajar a través de encaminadores diferentes y llegar fuera de secuencia o duplicado.

IP no reordena los datagramas una vez recibidos.

IP no crea circuitos virtuales para la entrega. No hay establecimiento de llamada.

Esta funcionalidad limitada de IP le permite por otra parte una eficiencia máxima.

Datagrama IP

Es un paquete de longitud variable de hasta 65536 bytes, que tiene dos partes: cabecera y datos.

La cabecera tiene de 20 a 60 bytes y tiene los siguientes campos

Versión. 4 bits

La actual es la 4. Luego aquí aparece 0100

Longitud de la cabecera. 4 bits.

La expresa en múltiplos de 4 bytes.

Tipo de servicio. 8 bits

Indicaría prioridad, prestaciones requeridas, etc.

Longitud total. 16 bits

En bytes.

Campos que tienen que ver con la fragmentación

Identificación. 16 bits